Kilka tygodni temu było głośno o podatności CVE-2020-0796 (pisaliśmy też o niej na Sekuraku), ze względu na to, że Microsoft ogłosił informację o podatności, ale… początkowo zapomniał wydać łatkę (i zrobił to dopiero kilka dni później)! Dzisiaj na GitHubie pojawił się exploit, wykorzystujący tę podatność do lokalnej eskalacji uprawnień. Innymi…

Czytaj dalej »

Microsoft ostrzega o dość niesympatycznym błędzie. Wystarczy pod Windowsem otworzyć odpowiednio spreparowany dokument (zapewne ze “złośliwym” fontem w środku) aby napastnik wykonał kod w OS (z uprawnieniami SYSTEM). Co więcej błąd jest wykorzystywany obecnie w atakach celowanych: Microsoft has become aware of limited targeted Windows 7 based attacks that could…

Czytaj dalej »

Poza tytułem moglibyśmy dać tutaj linka do Microsoftu i zakończyć wiadomość ;-). Warto jednak przyjrzeć się kilku szczegółom. Podatność jest o tyle nietypowa, że najpierw informacja o niej wyciekła, a później… Microsoft z jakiś powodów nie wypuścił łatki. Teraz nadrabia wypuszczając łatę poza standardowym harmonogramem. Garść ważnych informacji: Podatność wprowadzono…

Czytaj dalej »

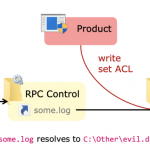

Dzisiejszy odcinek vulnz poświęcamy ~prostej eskalacji uprawnień do Administratora w systemach Windows. Zacznijmy od mechanizmu Service Tracing – jak sama nazwa wskazuje umożliwia to pewne debugowanie usług (i dla pewnych usług może być zrealizowane jako nieuprawniony użytkownik Windows). Aby całość skonfigurować po prostu ustawiamy pewne klucze wartości w rejestrze (ścieżka: HKLM\SOFTWARE\Microsoft\Tracing)….

Czytaj dalej »

Ludzie piszą o braku możliwości normalnego restartu lub zamknięcia Windowsów 7. W przypadku wystąpienia tego problemu pojawia się następujący komunikat: Istnieją metody umożliwiające obejście problemu, a my zastanawiamy się czy całość ma jakiś związek z zakończonym niedawno oficjalnym wsparciem dla systemu Windows 7… Niektórzy sugerują, że całość jest wynikiem ostatniej…

Czytaj dalej »

O załatanym parę dni temu problemie pisaliśmy tutaj. Dla uniknięcia wątpliwości – podatność dotyczy tylko Windowsów 10 (oraz 2016/2019 server). Wcześniejsze wersje (np. Windows 7) nie są podatne, bo nie posiadają obsługi pewnych parametrów, które okazały się problematyczne w przypadku obsługi ECDSA. Bardziej techniczne wyjaśnienie całego problemu możecie znaleźć tutaj czy…

Czytaj dalej »

Zaczęło się od niepotwierdzonych przez Microsoft informacji (CVE-2020-0601), mówiących o błędzie w microsoftowym CryptoAPI: the vulnerability in question resides in a Windows component known as crypt32.dll, a Windows module that Microsoft says handles “certificate and cryptographic messaging functions in the CryptoAPI.” W tym samym poście możemy też poczytać, że podatność zgłosiło amerykańskie…

Czytaj dalej »

TLDR: iPhone + iTunes + windowsowe linki = eskalacja uprawnień do admina (obecnie brak łaty). Cała analiza dostępna jest tutaj. Najważniejsze elementy, iTunes tworzy taki oto katalog: c:\programdata\apple\lockdown . Po wpięciu telefonu do komputera, tworzony jest tu pewien plik: Po odłączeniu telefonu i ponownym podłączeniu znowu mamy ten plik ale tym…

Czytaj dalej »

Podatność o której pisaliśmy parę miesięcy temu dotyka wprawdzie Windowsa 7 (i niższych), ale umożliwia bez żadnej interakcji ofiary na otrzymanie pełnego dostępu administracyjnego na atakowanej maszynie. Sytuację pogarsza fakt, że w Metasploicie od jakiegoś czasu gotowy jest exploit na lukę. Tymczasem ktoś rzeczywiście zaczął atakować systemy dostępne z Internetu…

Czytaj dalej »

Podatności w Remote Desktop Services Microsoft opisuje tutaj: CVE-2019-1181, CVE-2019-1182, CVE-2019-1222, CVE-2019-1226. Nie owijając zbytnio w bawełnę: W RDP jest podatność klasy RCE, którą można wykorzystać bez uwierzytelnienia przez przesłanie odpowiednio złośliwej komunikacji. Podatność nie wymaga interakcji ofiary, a atakujący może wykonywać dowolne polecenia na docelowym systemie, łącznie z tworzeniem kont z…

Czytaj dalej »

Windows umożliwia wysyłanie komunikatów pomiędzy oknami (np. notepad oraz cmd). Okna jednak mogą działać w kontekście różnych użytkowników (np. notepad – normalny użytkownik, cmd administrator. Nie chcielibyśmy raczej mieć nieskrępowanej możliwości komunikacji z takiego notatnika do cmd (wtedy ten ostatni mógłby być potencjalnie zaatakowany). Za ochronę w tym miejscu odpowiada…

Czytaj dalej »

Tytuł u nas jak i na stronie badaczy dość mocny. Ale po pierwsze zwróćcie uwagę, że do ataku wymagana jest obecność wsparcia dla protokołu NTLM (jest on dość stary, choć w dużych sieciach może jeszcze działać – kompatybilność wsteczna). Po drugie, trzeba mieć przejęty jeden z serwerów w sieci Windowsowej…

Czytaj dalej »

W Rekomendowanych ustawieniach dotyczących bezpieczeństwa Windows 10 i Windows Server 2016: “Security baseline (FINAL) for Windows 10 v1903 and Windows Server v1903” Microsoft napisał tak: Dropping the password-expiration policies that require periodic password changes. Dalej czytamy wyjaśnienie: When humans pick their own passwords, too often they are easy to guess…

Czytaj dalej »

Czy chcielibyście zobaczyć coś praktycznego w kontekście bezpieczeństwa Windows? Nudzą Was przegadane dokumentacje Microsoftu? Wpadnijcie na nasze praktyczne szkolenie.

Czytaj dalej »

O problemie pisaliśmy niedawno – w skrócie, bez uwierzytelnienia można wykonać kod w systemie operacyjnym (uprawnienia SYSTEM) poprzez odpowiednio złośliwą komunikację RDP. Od tego czasu mamy skaner wykrywający podatność (rdpscan), dość szczegółową analizę podatności, a także około miliona maszyn dostępnych bezpośrednio z Internetu, które nie są załatane. Lepiej się pospieszcie z…

Czytaj dalej »