Fortinet w końcu wydał oficjalne zalecenia dotyczące podatności, o której słychać było od pewnego czasu. Z informacji opublikowanej przez firmę wynika, że podatność wynikała z braku uwierzytelniania w krytycznej funkcji w demonie fgfmd FortiManagera i mogła prowadzić do zdalnego wykonania kodu. TLDR: Podatność otrzymała identyfikator CVE-2024-47575, a jej poziom krytyczności oceniono na 9,8…

Czytaj dalej »

Autorzy narzędzia Grafana opublikowali na blogu artykuł dotyczący błędu oznaczonego symbolem CVE-2024-9264 oraz zaktualizowane wersje. Błąd został odkryty przez inżyniera Grafana Labs i dotyczy Grafany serii 11.x (wersje z serii 10.x nie są podatne). Podatność dotyczy jedynie instalacji, które zawierają – nieobecny domyślnie – plik wykonywalny DuckDB w zmiennej środowiskowej PATH…

Czytaj dalej »

Czarna seria podatności w popularnej wtyczce WordPressa o nazwie LiteSpeed Cache trwa. Nie minął nawet miesiąc od ostatniej podatności, a znaleziono kolejną. Tym razem chodzi o stored XSS zgłoszony przez użytkownika TaiYou w ramach programu bug bounty Patchstack. TL;DR CVE-2024-47374, bo taki identyfikator otrzymała podatność, dotyka wszystkich wersji wtyczki LiteSpeed…

Czytaj dalej »

W cytowanym badaniu wystarczyło znać numer rejestracyjny samochodu (lub nr VIN). Następnie można było go zdalnie otworzyć, uruchomić, mieć dostęp do kamer (w wybranych modelach). Można było też mieć dostęp do fizycznej lokalizacji auta czy emaila / numeru telefonu właściciela. Fragment listy wskazanych przez badaczy podatnych modeli: Badacze stworzyli nawet…

Czytaj dalej »

Uff, w zasadzie cała treść znaleziska zmieściła się w tytule ;-) co w pewien sposób świadczy o poziomie bezpieczeństwa aplikacji webowych w 2024 roku… Dla jasności cała historia wyglądała tak: najpierw badacz otrzymał maila z Hertz z informacją o swoim raporcie. W tym przypadku adres w aplikacji webowej wyglądał mniej…

Czytaj dalej »

Już za trzy tygodnie (8 października) startuje Websecurity Master – w naszej ocenie najbardziej kompleksowy kurs bezpieczeństwa aplikacji webowych w Polsce, pomyślany w swojej formule tak, że adresuje potrzeby zarówno początkujących jak i zaawansowanych w temacie. Kurs, z którego jesteśmy dumni i na który czekamy równie niecierpliwie jak spora grupa…

Czytaj dalej »

Po dwóch miesiącach od poprzednich problemów, które opisywaliśmy, GitLab wydał kolejne poprawione wersje, zarówno Community Edition, jak i Enterprise Edition, oznaczone numerami 17.3.2, 17.2.5 oraz 17.1.7. Podobnie jak poprzednio, najpoważniejszy błąd, oznaczony symbolem CVE-2024-6678, pozwala – w pewnych okolicznościach, które nie zostały sprecyzowane w ogłoszeniu na stronie GitLab – na zdalne wykonanie…

Czytaj dalej »

Uwaga na krytyczną podatność CVE-2024-36401. Luka umożliwia na zdalne wykonanie kodu / poleceń na serwerze i nie wymaga żadnego uwierzytelnienia Sam exploit jest prosty i polega w zasadzie na ustawieniu pewnego parametru w żądaniu HTTP GET lub POST, na wartość: exec(java.lang.Runtime.getRuntime(),’touch /tmp/success2′) A dokładniej wygląda to tak: Atakujący w powyższym…

Czytaj dalej »

Całkiem niedawno opisywaliśmy ciekawą podatność pozwalającą na przejęcie konta w WordPressie przez popularną wtyczkę LiteSpeed Cache. Niestety nie był to najlepszy czas dla developerów tego rozszerzenia, ponieważ bardziej szczegółowa analiza poprzedniej podatności doprowadziła do odkrycia nowej luki pozwalającej na przejęcie konta przez nieuwierzytelnionego atakującego. Podatność została szczegółowo opisana w serwisie…

Czytaj dalej »

Tak przynajmniej twierdzą badacze, którzy w etyczny sposób zhackowali amerykański serwis FlyCASS[.]com Na początek – czym jest CASS? Cockpit Access Security System umożliwia dostęp do kabiny samolotu pilotom, którzy potrzebują skorzystać z “podwózki”. Po prostu wchodzą oni do kokpitu na “rezerwowe” / tylne miejsce i są jakby pasażerami. W jaki…

Czytaj dalej »

Tytułowa ciekawostka z raportu “o stanie bezpieczeństwa cyberprzestrzeni RP” opublikowanego przez ABW: W aplikacji WWW podlegającej ocenie bezpieczeństwa, w jednym z jej formularzy, istniała możliwość wgrywania plików przez użytkownika. Funkcjonalność weryfikacji rozszerzenia wgrywanych plików zaimplementowana była wyłącznie po stronie frontend-u , tj. przeglądarki. Przechwycenie pliku JavaScript odpowiedzialnego za ten mechanizm…

Czytaj dalej »

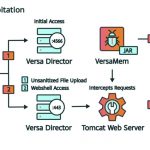

Niedawno wykryto kampanię hackerską celującą w amerykańskich dostawców sieci (zainfekowano w ten sposób minimum czterech ISP). W tym celu wykorzystano podatność w rozwiązaniu SD-WAN firmy Versa Networks. Podatność występuje w mechanizmie uploadu favicona w aplikacji webowej. Ale zamiast favicona można zuploadować webshella w Javie… Upload favicona wymaga jednak posiadania dostępu…

Czytaj dalej »

Jak opisali badacze: 1. Endpoint /api/users był dostępny bez uwierzytelnienia – można było wylistować wszystkich użytkowników w systemie (w szczególności poznać ich flagi, np. czy user jest adminem – o czym za chwilę). 2. W API była możliwość zarejestrowania nowego (niskouprawnionego) użytkownika. 3. Niskouprawniony użytkownik miał możliwość edycji dowolnego użytkownika…

Czytaj dalej »

Krytyczna podatność w wordpressowej wtyczce Litespeed Cache (podatne są wersje do 6.3.0.1 włącznie), oznaczona jako CVE-2024-28000, została właśnie załatana. Według statystyk dodatek ten jest używany przez przeszło 5 milionów stron (z czego zaktualizowanych do tej pory zostało na razie około połowy). Podatność została opisana jako podniesienie uprawnień, ponieważ pozwala nieuwierzytelnionemu…

Czytaj dalej »

8 października startujemy z najbardziej kompleksowym kursem bezpieczeństwa aplikacji webowych w Polsce! W nowej, przyjaznej zdalnej formule, z mocno zaktualizowanymi treściami, od topowych trenerów-praktyków. Co może wyniknąć z mieszanki 15 lat doświadczenia w testowaniu bezpieczeństwa aplikacji webowych, przeprowadzenia kilku tysięcy testów bezpieczeństwa i setek edycji szkoleń o tematyce związanej z…

Czytaj dalej »