W niniejszym artykule przyglądamy się szeroko zakrojonej kampanii przypisywanej północnokoreańskiej grupie APT. Atakujący wykorzystują technologie takie jak JavaScript i Python do przejmowania kontroli nad komputerem ofiary oraz eksfiltracji kluczowych informacji. Na celowniku przestępców znaleźli się programiści i firmy technologiczne. Uważajcie!

Czytaj dalej »

3 października 2024 roku jeden z uczestników Sekurak Academy podzielił się swoimi wątpliwościami co do otrzymanego maila. Sądził, że mógł stać się celem ataku – numeracja faktury załączonej do e-maila odbiegała od używanego w firmie standardu. Zrzut ekranu otrzymanej wiadomości przekazał naszym analitykom. Akcje użytkownika uchroniły firmę przed potencjalnym atakiem,…

Czytaj dalej »

W kampanii grupy Citrine Sleet wykorzystywane są podatności 0day. Chrome załatał CVE-2024-7971 parę dni temu. Microsoft błąd CVE-2024-38106 – dwa tygodnie temu. Obie podatności umożliwiają atakującemu na pełną infekcję Windowsa, zaledwie po wejściu na odpowiednio spreparowaną stronę. Są to podatności 0day, więc działają nawet na załatanym w pełni Windows/Chrome. Napastnicy…

Czytaj dalej »

Tytułowa ciekawostka z raportu “o stanie bezpieczeństwa cyberprzestrzeni RP” opublikowanego przez ABW: W aplikacji WWW podlegającej ocenie bezpieczeństwa, w jednym z jej formularzy, istniała możliwość wgrywania plików przez użytkownika. Funkcjonalność weryfikacji rozszerzenia wgrywanych plików zaimplementowana była wyłącznie po stronie frontend-u , tj. przeglądarki. Przechwycenie pliku JavaScript odpowiedzialnego za ten mechanizm…

Czytaj dalej »

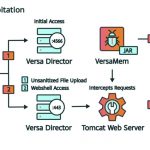

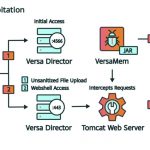

Niedawno wykryto kampanię hackerską celującą w amerykańskich dostawców sieci (zainfekowano w ten sposób minimum czterech ISP). W tym celu wykorzystano podatność w rozwiązaniu SD-WAN firmy Versa Networks. Podatność występuje w mechanizmie uploadu favicona w aplikacji webowej. Ale zamiast favicona można zuploadować webshella w Javie… Upload favicona wymaga jednak posiadania dostępu…

Czytaj dalej »

![🔴 W jaki sposób uruchomienie zwykłego kalkulatora Windows może czasem prowadzić do infekcji komputera? [kampania rosyjskich rządowych hackerów celująca w polskie instytucje] 🔴 W jaki sposób uruchomienie zwykłego kalkulatora Windows może czasem prowadzić do infekcji komputera? [kampania rosyjskich rządowych hackerów celująca w polskie instytucje]](https://sekurak.pl/wp-content/uploads/2024/05/apt28-explorer2-150x150.png)

Zobaczcie na tę relację od CERT Polska. Jako atakujących wskazano APT28/GRU. Zaczyna się od niby przypadkowego maila kierowanego do ofiary: Jak widzicie W treści maila pojawia się link (niby ze szczegółami), prowadzący do popularnego serwisu (webhook.site), który tylko przekierowuje do innego serwisu, a który finalnie serwuje plik zip Po co…

Czytaj dalej »

Cisco Talos oraz zespół reagowania na incydenty w produktach Cisco (PSIRT) otrzymały jakiś czas temu zgłoszenie od klienta, który odkrył pewne anomalie na swoich routerach brzegowych. Takie znalezisko od razu wzbudziło podejrzenia po stronie producenta, ponieważ dostęp do urządzeń brzegowych dałby atakującym olbrzymie możliwości podsłuchiwania ruchu, jego przekierowania lub pivotu…

Czytaj dalej »

Zaczęło się od zgłoszenia przejętego urządzenia – na początku 2024 roku. Niedługo później udało się namierzyć kolejne ofiary – wszystkie będące sieciami rządowymi na całym świecie Na obecnym etapie Cisco nie do końca wie jaki jest/był sposób wejścia do sieci przez atakujących… Próby odtworzenia całej ścieżki ataku trwają. W trakcie…

Czytaj dalej »

Jeśli ktoś pasjonuje się cyberbezpieczeństwem, najpewniej słyszał o MITRE. CVE, czy program ATT&CK – za nimi właśnie stoi wspomniana korporacja. Co się wydarzyło? MITRE relacjonuje akcję niemal na jednym wydechu: ❌ Atakujący użyli dwóch podatności 0day w systemie VPN Ivanti (patrz też: zhackowana amerykańska agencja odpowiedzialna za cyberbezpieczeństwo (CISA). Zaatakowali…

Czytaj dalej »

Jak donosi Bleeping Computer, Narodowa Służba Wywiadowcza Korei Południowej ostrzega przed północnokoreańskimi cyberprzestępcami, którzy za cel obrali sobie producentów półprzewodników. Nic dziwnego, są to w końcu zasoby kluczowe w wyścigu o dominację w świecie AI czy przetwarzania danych. Liczba ataków z motywem szpiegowskim w tle wzrosła w drugiej połowie 2023…

Czytaj dalej »

Wybuch konfliktu na Ukrainie to nie tylko działania kinetyczne. W cyberprzestrzeni obserwować możemy wzmożoną działalność grup, zwłaszcza tych rosyjskich. Oprócz oczywistych celów, jakimi są infrastruktury wojskowe i krytyczne, operacje grup powiązanych z rosyjskim rządem skierowane są przeciwko organizacjom wspierającym Ukrainę. Cisco Talos opisuje ślady grupy Turla (znanej też jako ATK13,…

Czytaj dalej »

Jeśli ktoś chce od razu przejść do raportu – oto link. Rozpoczyna się on dość niepokojąco: sponsorowani przez państwo hackerzy z Chińskiej Republiki Ludowej implantują się w sieciach IT, przygotowując się na zakłócające/niszczycielskie cyberataki na infrastrukturę krytyczną USA – w przypadku poważnego kryzysu lub konfliktu ze Stanami Zjednoczonymi. People’s Republic…

Czytaj dalej »

Aktywność grup APT ostatnimi czasy jest bardzo zauważalna. Wspomnieć wystarczy chociażby ataki na Microsoft, w których atakujący celowali w skrzynki mailowe pracowników. Poczta elektroniczna nie bez powodu staje się częstym celem działań wywiadowczych. Informacje zawarte w skrzynkach pocztowych mogą mieć kluczowe znaczenie dla operacji firmy czy nawet działania państwa. Konta…

Czytaj dalej »

Niedawno informowaliśmy o podobnej historii z Microsoftem – czytaj: rosyjska grupa APT uzyskała dostęp do treści emaili części pracowników Microsoftu. W tym szefów działów cybersecurity. W tym miejscu z kolei czytamy, że HPE zgłosił w grudniu 2023 incydent bezpieczeństwa. Mowa jest o rosyjskiej grupie APT oraz nieautoryzowanym dostępie do cloudowego…

Czytaj dalej »

Zacznijmy… od początku. Kyivstar to największy operator GSM na Ukrainie posiadający około 24 milionów klientów. W połowie grudnia 2023 użytkownicy nagle stracili możliwość wykonywania rozmów telefonicznych, pojawiły się również gigantyczne problemy z dostępem do mobilnego Internetu. Powód? Cyberatak: Tak wyglądała dostępność internetu oferowanego przez Kyivstar: Co się dzieje w takiej…

Czytaj dalej »

![🔴 W jaki sposób uruchomienie zwykłego kalkulatora Windows może czasem prowadzić do infekcji komputera? [kampania rosyjskich rządowych hackerów celująca w polskie instytucje] 🔴 W jaki sposób uruchomienie zwykłego kalkulatora Windows może czasem prowadzić do infekcji komputera? [kampania rosyjskich rządowych hackerów celująca w polskie instytucje]](https://sekurak.pl/wp-content/uploads/2024/05/apt28-explorer2-150x150.png)