Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

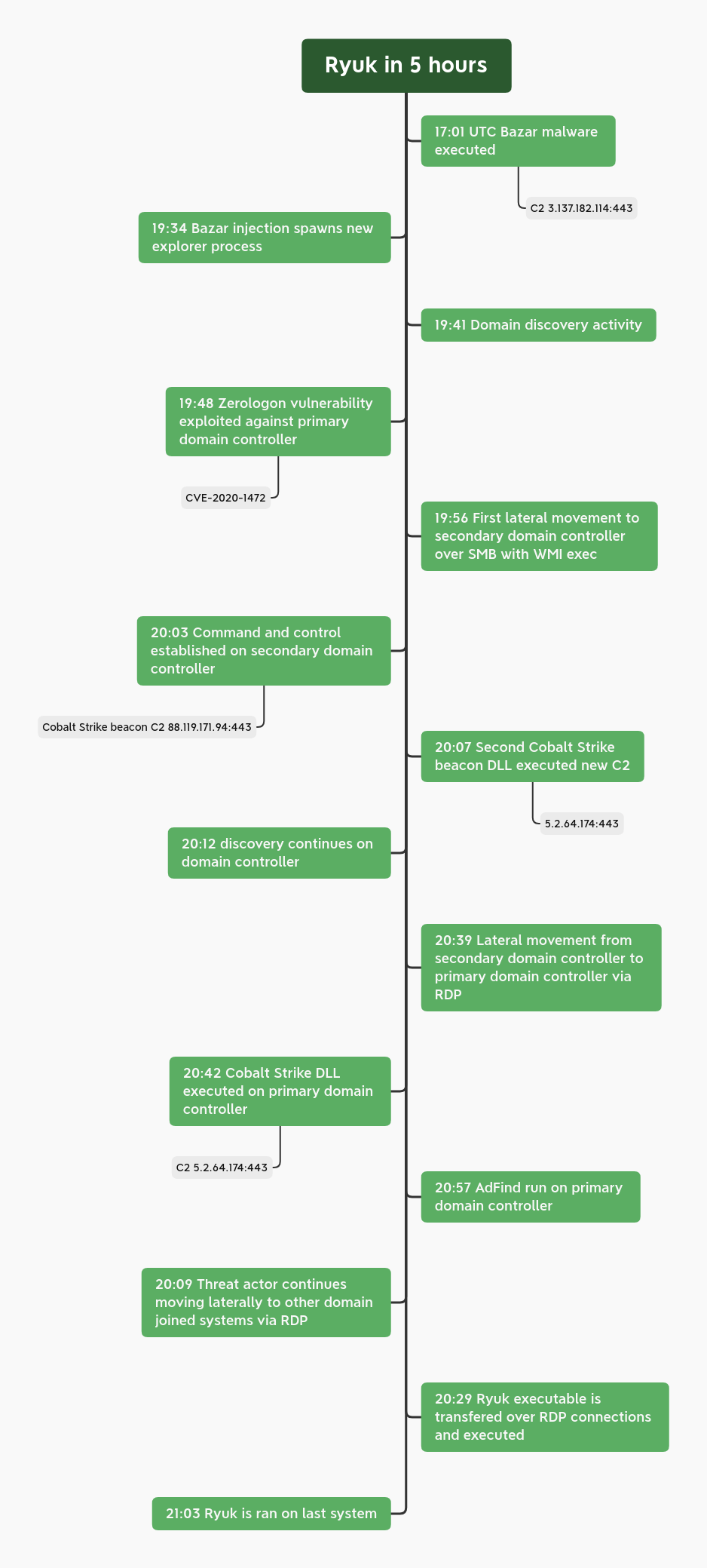

Ryuk – pięć godzin od pierwszego dostępu do infekcji ransomware. Case study.

Pełen opis dostępny macie tutaj, a akcja rozgrywała się wyjątkowo szybko.

- Klik w e-mailu phishingowym – dostęp na niskouprzywilejowanego użytkownika – 17:01

- Rekonesans po sieci wewnętrznej w celu poszukiwania domeny

- [skuteczne] odpalenie exploita na Zerologon – 19:41

- Atak na drugi kontroler domeny

- Binarka Ryuka została rozpylona po sieci (via RDP) – 20:29

- Binarka Ryuka odpalona na ostatnim systemie – 21:03

Scenariusz działania

Autorzy badania wskazują, że trzeba być w stanie reagować wyjątkowo szybko (nawet 1h). Zauważcie, że tutaj bardzo istotny był brak łatki na kontroler domeny (podatność ZeroLogon), a scenariusz – dostęp na kontro usera -> zlokalizowanie kontrolera domeny -> exploit -> dostęp na Administratora Domeny można zrealizować w zasadzie błyskawicznie.

Nie zwlekajcie z łataniem.

–ms

Panowie, a możecie wrzucać większe obrazki? No chyba że nie macie ;]

Większy obrazek jest we wskazanym jako pełen opis, linku.

Pokaż obrazek, zoom in (ctrl+scroll) i po sprawie

Wnioski?

1. Wyłączaj kompa wychodząc z pracy.

2. Lekko się spóźniaj przychodząc.

:D

Przychodzisz – koledzy już zaszyfrowani, a Ty odpalasz kompa z Hiren’s-a, zgrywasz swoje pliki na pena i stawiasz system na czysto… już nie dodając go do AD.

.

.

PS Czy był już w historii ransomware, który szyfrowałby systemy unixowe? Ok, niby z Active Directory zawsze winny jest administrator, a nie same założenia systemu, ale czy nie da się zrobić czegoś totalnie idiot-proof?

Uniksowe? Pierwszy z brzegu Tycoon – jaki problem napisać kod w Javie? Pytanie jest inne: kiedy zacznie się infekowanie IoT?

Oczywiście że był, np. Borontok:

https://ransomware.pl/wirus-borontok.html