Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Rosyjska cyberofensywa na Ukrainie, czyli czego spodziewać się już dziś?

„Zapachniało sierpniem 1945 roku. Ktoś, prawdopodobnie organizacja państwowa, właśnie użył broni cybernetycznej w czasie pokoju… żeby zniszczyć coś, co inne państwo uważa za swoją infrastrukturę krytyczną. To poważna sprawa. To nigdy się wcześniej nie wydarzyło”[1].

To słowa Michaela Haydena, byłego dyrektora NSA oraz CIA, opisującego reakcje na wiadomość o konsekwencjach wirusa Stuxnet, który w 2010 roku zainfekował komputery w irańskim ośrodku nuklearnym w Natanz, doprowadzając do ogromnego przyspieszenia i krytycznych błędów około tysiąca wirówek wzbogacających IR-1, skutecznie opóźniając tamtejszy program nuklearny. W jego rozumieniu, Stuxnet oficjalnie rozpoczął okres, w którym cyberbezpieczeństwo staje się geopolitycznym czynnikiem, a cyberataki – nowym rodzajem broni wykorzystywanej przeciwko aktorom państwowym.

Michael Hayden wypowiedział je w 2013 roku podczas przemowy na Uniwersytecie George’a Washingtona. Już rok później, podczas agresji Rosji na wschodzie Ukrainy, można było zaobserwować, jak wojna w cyberprzestrzeni jest wykorzystywana do wzmocnienia ofensywnych działań konwencjonalnych.

Rosjanie, podobnie jak Chińczycy, nie mają jednomyślnie zdefiniowanego pojęcia cyberofensywy. Zamiast tego operacje przeprowadzone w cyberprzestrzeni wpisują się dla nich w szerszy zakres działań, które opisują jako “wojnę informacyjną” – koncepcję łączącą w sobie zarówno ataki hakerskie, jak i operacje psychologiczno-informacyjne. Innymi słowy, „wojna informacyjna” to holistyczne pojęcie, łączące w sobie wiele wektorów ataków niemilitarnych, zaś działania w cyberprzestrzeni to jeden z mechanizmów pozwalających Rosjanom kontrolować przestrzeń informacyjną, postrzeganą jako autonomiczne pole walki[2].

Fakt, że ofensywne zdolności cyberwojenne odgrywają coraz większą rolę w rosyjskiej doktrynie wojskowej, nie jest sam w sobie zaskakujący czy innowacyjny, jednak ich masowe wykorzystanie jest pierwszym tak szeroko udokumentowanym przypadkiem wywołania sytuacji, którą część analityków ukraińskich wprost opisuje jako “cyberwojnę”. Spójrzmy, jak przebiegała ona w ostatnich latach.

Początki cyberkonfliktu

Jak wojna hybrydowa wygląda w praktyce, można było zaobserwować już w marcu 2014 roku, kiedy rozpoczęła się rosyjska inwazja na terytorium Ukrainy. Od samego początku działaniom wojskowym towarzyszyły ataki przeprowadzane na ukraińską infrastrukturę, w tym krytyczną. Rosyjskie wojska wkrótce po zajęciu terenów w okolicy Sewastopola przejęły kontrolę nad światłowodami należącymi do ukraińskiej firmy telekomunikacyjnej Ukrtelecom, co doprowadziło do odcięcia połączeń pomiędzy Półwyspem Krymskim a resztą Ukrainy. Dodatkowo, telefony komórkowe ukraińskich parlamentarzystów zostały zhackowane, a strona internetowa ukraińskiego rządu była niedostępna przez 72 godziny[3].

Ukraińscy hakerzy z grup „Cyber Hundred” oraz „Null Sector” odpowiedzieli atakami DDoS wymierzonymi w rosyjskie strony rządowe i Centralny Bank Rosji[4]. Zhackowano również profil Dimitrija Miedwiediewa, ówczesnego premiera Rosji, oraz włamano się na serwery rosyjskiego Ministerstwa Spraw Wewnętrznych, dostając się do kamer telewizyjnych na terenach okupowanych przez rebeliantów, co z kolei pozwoliło śledzić ruchy rosyjskich wojsk[5]. Walka proukraińskich grup hakerskich z Rosjanami trwa do dziś – a o jej przebiegu i skutkach opowiemy na Sekuraku innym razem.

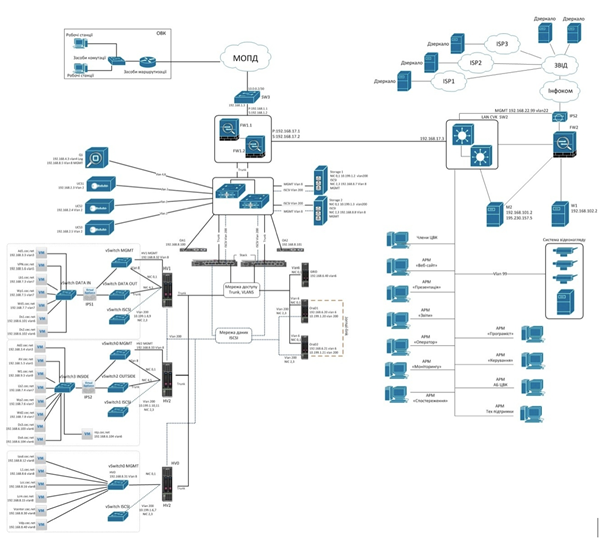

W maju 2014 roku prorosyjska grupa hakerska CyberBerkut[6] (nazwana tak na cześć Berkutu, militarnej jednostki na Ukrainie, odpowiadającej m.in. za pobicia, tortury i morderstwa protestujących podczas Euromajdanu w latach 2013-2014) włamała się do systemów ukraińskiej Centralnej Komisji Wyborczej. 25 maja o 19:48, na 12 minut przed zakończeniem głosowania, podmienili oni wyświetlane wyniki wyborów tak, by jako zwycięzcę przedstawić Dmytro Jarosza, lidera skrajnie prawicowego Prawego Sektora. O ile samo włamanie nie miałoby wpływu na faktyczne wyniki wyborów, o tyle Ukraińcy nie byli w stanie śledzić przeliczania głosów w czasie rzeczywistym. Hakerzy CyberBerkutu znaleźli zero-day w Cisco ASA, co potwierdziło przypuszczenia (wcześniej trudno weryfikowalne), że za prorosyjskimi grupami hakerskimi stoją państwowi mocodawcy – wskazywał na to poziom zaawansowania ataku[7].

Dziś o powiązania z GRU, rosyjskim wywiadem wojskowym, podejrzewa się wiele organizacji hakerskich, którym nadano takie nazwy jak Sandworm (Unit 74455) , APT28 (Fancy Bear – Unit 26165) czy Energetic Bear[8].

Ataki na infrastrukturę krytyczną

Ataki na dużą skalę kontynuowane były w 2015 i 2016 roku. Tym razem za cel obrano infrastrukturę krytyczną na Ukrainie. 23 grudnia 2015 roku kończący zmianę operator sieci energetycznej Prykarpattyaoblenergo zaczął obserwować poruszający się samoistnie kursor myszki. Kursor skakał od ikonki do ikonki, wyłączając kolejne obwody sieci i sukcesywnie odcinając prąd tysiącom odbiorców. Komendy wydawane przez operatora nie dawały żadnego efektu. W pewnym momencie został on wylogowany ze swojego urządzenia, a kiedy próbował się ponownie zalogować, odkrył, że hasło zostało zmienione. Wkrótce hakerzy odcięli prąd również centrom sieci energetycznych. Pogrążyły się w ciemnościach, podobnie jak ponad 230 tysięcy mieszkańców obwodu iwanofrankowskiego. Hakerzy zainfekowali również jednostki RTU (zdalnych terminali), zmieniając ich kod źródłowy i pozbawiając operatorów możliwości zdalnego przywrócenia przepływu energii elektrycznej. Aby usunąć awarię, technicy musieli udać się do elektrowni i ręcznie przywrócić produkcję energii[9].

Wirus który zainfekował Prykarpattyaoblenergo to BlackEnergy3 z dodatkowym modułem KillDisk[10]. Sposób jego wstrzyknięcia do systemów był bardzo typowym wektorem ataku – wiosną 2015 roku pracownicy elektrowni otrzymali e-maile z ministerstwa energetyki z załącznikiem do pilnego przejrzenia. Załącznik zawierał złośliwe makro, które wgrało trojana do ich sieci. Socjotechnika otworzyła drzwi do systemów biurowych, a następnie hakerzy przez wiele miesięcy obserwowali ruchy w sieci, aby w końcu natrafić na zarchiwizowane loginy i hasła, dające dostęp do sieci VPN połączonych z centrami kontroli sterowników sieci energetycznych. Teraz wystarczyło poczekać na odpowiedni moment do przeprowadzenia ataku. W jego końcowej fazie KillDisk nadpisał Master Boot Record, czyniąc odtworzenie systemu i poszukiwanie śladów atakujących niezwykle trudnymi[11],[12] .

BlackEnergy z modułem KillCommand był potem wykorzystywany wielokrotnie: przeciwko ukraińskiemu Ministerstwu Skarbu oraz Obrony, grupie medialnej StarLight Media Group, ukraińskiemu operatorowi kolejowemu i innym podmiotom państwowym oraz prywatnym[13]. W sierpniu 2016 roku prezydent Ukrainy Petro Poroszenko stwierdził, że w ciągu tylko poprzednich dwóch miesięcy doszło do ponad 6500 cyberataków[14]. Z czasem rosyjscy hakerzy zaczęli stosować również bardziej wyrafinowane narzędzia.

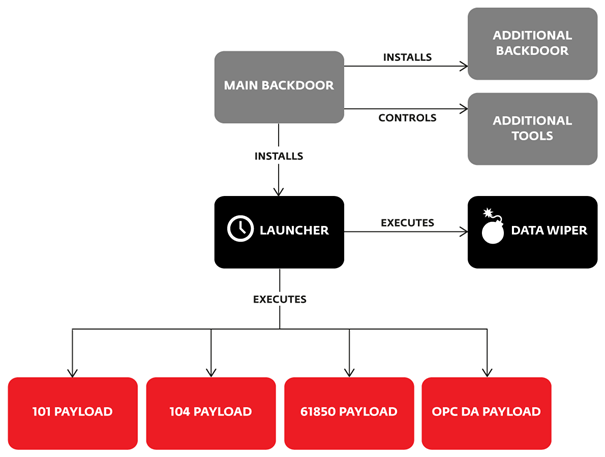

16 grudnia 2016 roku w części Kijowa zapadły ciemności. W stacji przekaźnikowej Ukrenergo rozpoczął się atak wirusa nazwanego CrashOverride bądź Industroyer, nazywanego później następcą Stuxnetu. Industroyer został stworzony specjalnie do niszczenia zasobów sieci energetycznych. Jak napisała w swojej analizie firma ESET, osoby stojące za tym oprogramowaniem posiadały rozległą wiedzę na temat działania przemysłowych systemów sterowania, co pozwoliło na automatyzację niszczycielskich działań (inaczej niż w przypadku schematu BlackEnergy/KillCommand, w którym atak musiał być ręcznie skoordynowany). Industroyer namierzał specyficzne protokoły komunikacyjne systemów SCADA, a następnie za pomocą czterech wybranych payloadów mapował sieci i wykonywał polecenia. Badacze firmy ESET odkryli również fragmenty kodu mające wykonywać atak DDoS przeciwko siemensowskim przekaźnikom napięcia z rodziny SIPROTEC – doprowadzając do fizycznego zniszczenia infrastruktury – oraz data wiper, pozwalający nadpisywać pliki systemowe[15].

Brak mocy spowodowany przez ten atak trwał na szczęście tylko godzinę. Po późniejszej, dokładnej analizie tego malware’a dokonanej przez firmy ESET oraz Dragos, eksperci z całego świata poczuli się zaniepokojeni: Industroyer był adaptowanym wirusem, który potencjalnie mógł z łatwością wyrządzić dużo większe straty w elektrowniach na całym świecie[16] .

Co więcej, kilka lat później okazało się, że użyty exploit mógł mieć dużo poważniejsze konsekwencje, gdyby tylko dobrze zhardkodowano w nim adresy IP. Informowaliśmy o tym jakiś czas temu na Sekuraku.

NotPetya – największy cyberatak w historii

Następny zmasowany atak nastąpił już rok później. Użyto malware’a powstałego z połączenia ransomware Petya z zestawem luk-narzędzi bezpieczeństwa nazwanymi EternalBlue. Wszystko rozpoczęło się od aktualizacji ukraińskiego programu księgowego MeDoc, którego używało około 90% firm w tym kraju. Aktualizacja była zainfekowana wspomnianym malwarem. Pomiędzy 27 a 28 czerwca 2017 roku – na dzień przed ukraińskim Dniem Konstytucji – ofiarami złośliwego oprogramowania zostały ukraińskie ministerstwa, banki, lotniska, firmy telekomunikacyjne, operatorzy kolejowi, poczta, telewizje i dziesiątki tysięcy prywatnych firm (wśród nich np. system monitorowania promieniowania elektrowni w Czarnobylu). Wirus rozprzestrzenił się także poza Ukrainę, powodując straty w firmach zlokalizowanych między innymi w Polsce, Niemczech, Francji, Stanach Zjednoczonych i Wielkiej Brytanii. Już 28 czerwca specjaliści firmy Kaspersky podali do wiadomości publicznej, że nowy malware jedynie pozoruje działanie typowego ransomware’a, a rzeczywistości został w nim zakodowany nim klasyczny wiper mający za zadanie nadpisywanie i niszczenie danych na komputerach, bez możliwości ich odzyskania, nawet po zapłaceniu okupu[17]. Z tego powodu nadano mu nazwę NotPetya. Data ataku, jego destruktywny, niefinansowy cel, a także wektor wtargnięcia do sieci sugeruje, że celem operacji miało być sparaliżowanie gospodarki Ukrainy – i niewątpliwie ten cel został osiągnięty. Sekretarz Prasowy Białego Domu, przypisując ten atak Rosji, nazwał go „najbardziej destruktywnym i kosztownym cyberatakiem w historii[18]”. Straty wygenerowane na całym świecie, według szacunków ówczesnego doradcy do spraw bezpieczeństwa Prezydenta Stanów Zjednoczonych, Toma Bosserta, wyniosły ponad 10 miliardów dolarów[19].

Zachód tym razem nie pozostawił tego ataku bez odpowiedzi. 15 marca 2018 roku amerykański Departament Skarbu opublikował listę dziewiętnastu osób oraz pięciu podmiotów, na które nałożono sankcje za udział w rosyjskich działaniach destabilizacyjnych na całym świecie, m. in. ingerowaniu w wybory prezydenckie w USA w 2016 roku oraz przeprowadzaniu szkodliwych cyberataków, w tym NotPetyii. Oceniono, że “atak kosztował miliardy dolarów strat w Europie, Azji oraz Stanach Zjednoczonych i znacząco zakłócił globalne sieci dostaw, handel i produkcję leków […]”. Stwierdzono również, że to rosyjski wywiad wojskowy stoi bezpośrednio za powyższymi zdarzeniami[20].

W październiku 2020 roku Departament Sprawiedliwości Stanów Zjednoczonych przedstawił zarzuty sześciu hakerom powiązanym z grupą Sandworm. Część z nich miała brać udział w tworzeniu NotPetyii[21]. Najnowsza runda sankcji, związana m.in. z atakami Solar Winds, została ogłoszona kilkanaście dni temu[22].

Unia Europejska również wymierzyła sankcje z powodu rosyjskich cyberataków. 30 lipca 2020 roku zablokowano środki i nałożono zakaz przemieszczania się na terytorium UE sześciu osobom i trzem podmiotom związanym z atakami takimi jak “WannaCry”, “NotPetya” i “Operation Cloud Hopper”[23].

Co dalej?

W kolejnych latach cyberataki wymierzone w Ukrainę nie ustawały, zwłaszcza w trakcie wyborów prezydenckich w roku 2019. Strony internetowe związane z ówczesnym liderem sondaży (a obecnym prezydentem), Wołodymyrem Zełenskim, były celem ciągłych ataków. Potwierdzono także ataki na Centralną Komisję Wyborczą oraz agencje rządowe. Służba Bezpieczeństwa Ukrainy (odpowiednik polskiego ABW) 25 stycznia 2020 roku oficjalnie stwierdziła, że w 2019 roku zapobiegła 482 cyberatakom wymierzonym w infrastrukturę krytyczną. Z kolei Krajowe Centrum Koordynacyjne ds. Cyberbezpieczeństwa przy Radzie Bezpieczeństwa Narodowego i Obrony Ukrainy stwierdziło milion przypadków naruszeń cyberprzestrzeni – ataków na aplikacje WWW, ofensywnych rekonesansów sieciowych, phishingu, ataków DDoS, rozpowszechniania malware’u i innych[24], [25].

Większość ekspertów określa sieciowe tereny Ukrainy jako cyberwojenny sandbox, poligon doświadczalny dla przyszłych rodzajów konfliktów. Ukraina wydaje się idealnym celem. Tu rosyjscy hakerzy mogą praktykować swoje umiejętności: pomiędzy obydwoma krajami trwa konflikt militarny, zaś duża część ukraińskich systemów wykorzystuje pirackie oprogramowanie ułatwiające ich penetrację. Co więcej, Ukraina jest na tyle blisko połączona z Zachodem, by przeprowadzane ataki były z jednej strony, poważnym ostrzeżeniem (nawet jeżeli strona rosyjska zaprzecza, że bierze w nich udział), demonstracją siły i potencjału hakerów, choć nie na tyle dotkliwym, by ryzykować poważną eskalację mogącą doprowadzić do skutków polityczno-ekonomicznych z drugiej strony. W związku z tym Ukraina przyciągnęła nie tylko rosyjskich hakerów zrzeszonych w takich grupach jak Fancy Bear, Cozy Bear czy Sandworm, ale również szukających zarobku cyberprzestępców, agencje wywiadu próbujące zrozumieć współczesną cyberwojnę oraz największe firmy zajmujące się cyberbezpieczeństwem (na Ukrainie prężnie działają jednostki Cisco, Microsoftu czy CrowdStrike). Również instytucje państwowe i organizacje międzynarodowe inwestują w bezpieczeństwo IT na Ukrainie – zarówno Unia Europejska, jak i Stany Zjednoczone od 2014 roku przeznaczają miliony dolarów rocznie na wzmocnienie ukraińskich struktur cyberbezpieczeństwa[26].

W ostatnich miesiącach w czołówkach gazet można było śledzić ruchy rosyjskich wojsk, mobilizujących siły na granicy z Ukrainą. Manewry te poprzedzone były – według słów ukraińskich urzędników – dwiema próbami ataków hakerskich, w których próbowano naruszyć zabezpieczenia ukraińskich systemów bezpieczeństwa poprzez dystrybucję dokumentów ze złośliwym oprogramowaniem, a także uzyskać dostęp do “tajnych informacji najwyższych instytucji państwowych Ukrainy”[27]. Jednocześnie administracja Joe Bidena wyraźnie zaznaczyła, że będzie zdecydowanie reagować na dalsze incydenty w ukraińskiej cyberprzestrzeni[28]. Wszystko wskazuje na to, że w nadchodzącej cyberwojnie dotychczasowe działania prowadzone na Ukrainie były tylko preludium.

–Maciej Góra

[1] Shinkman P., Former CIA Director: Cyber Attack Game-Changers Comparable to Hiroshima, https://www.usnews.com/news/articles/2013/02/20/former-cia-director-cyber-attack-game-changers-comparable-to-hiroshima, dostęp: 06.04.2021.

[2] Connell M., and Vogler S., Russia’s Approach to Cyber Warfare, https://www.cna.org/CNA_files/PDF/DOP-2016-U-014231-1Rev.pdf

[3] Maurer T., Cyber Proxies and the Crisisin Ukraine, https://www.ccdcoe.org/uploads/2018/10/Ch09_CyberWarinPerspective_Maurer.pdf, s. 81.

[4] Ibidem.

[5] Segal A., The Hacked World Order, https://books.google.pl/books?id=LDxWDgAAQBAJ&pg=PT75&lpg=PT75&dq=ouroborus+cyberberkut&source=bl&ots=5SA32AtzTp&sig=ACfU3U3t9Rp20DMOVCpzcKd1kyiyZJysng&hl=pl&sa=X&ved=2ahUKEwiYge-HtZHuAhVElYsKHU-4B_UQ6AEwAXoECAIQAg#v=onepage&q=ouroborus%20cyberberkut&f=false, dostęp: 05.04.2021.

[6] Baezner M., Patrice R., Hotspot Analysis: Cyber and Information warfare in the Ukrainian conflict, https://css.ethz.ch/content/dam/ethz/special-interest/gess/cis/center-for-securities-studies/pdfs/Cyber-Reports-2017-01.pdf, s. 11., dostęp: 06.04.2021.

[7] Koval N., Revolution Hacking, https://ccdcoe.org/uploads/2018/10/Ch06_CyberWarinPerspective_Koval.pdf, s. 57, dostęp: 06.04.2021.

[8] Hlavek A., with Ortiz K., Russian cyber attack campaigns and actors, https://www.ironnet.com/blog/russian-cyber-attack-campaigns-and-actors, dostęp: 06.04.2021.

[9] Zetter K., Inside the Cunning, Unprecedented Hack of Ukraine’s Power Grid, https://www.wired.com/2016/03/inside-cunning-unprecedented-hack-ukraines-power-grid/, dostęp: 06.04.2021.

[10] Lipovsky R., Cherepanov A., BlackEnergy trojan strikes again: Attacks Ukrainian electric power industry, https://www.welivesecurity.com/2016/01/04/blackenergy-trojan-strikes-again-attacks-ukrainian-electric-power-industry/, dostęp: 06.04.2021.

[11] Lipovsky R., Cherepanov A., BlackEnergy trojan strikes again: Attacks Ukrainian electric power industry, https://www.welivesecurity.com/2016/01/04/blackenergy-trojan-strikes-again-attacks-ukrainian-electric-power-industry/, dostęp: 06.04.2021.

[12] Brzeziński W., Kaźmierska A., Strefy Cyberwojny, Oficyna 4eM, Warszawa 2018, s.134.

[13] Wilhoit K., KillDisk and BlackEnergy Go Beyond Energy Sector, https://www.trendmicro.com/en_us/research/16/b/killdisk-and-blackenergy-are-not-just-energy-sector-threats.html, dostęp: 06.04.2021.

[14] Zinets N., Ukraine hit by 6,500 hack attacks, sees Russian ‘cyberwar’, https://www.reuters.com/article/us-ukraine-crisis-cyber-idUSKBN14I1QC, dostęp: 06.04.2021.

[15] Software: Industroyer, CRASHOVERRIDE, https://collaborate.mitre.org/attackics/index.php/Software/S0001, dostęp: 21.04.2021.

[16] Greenberg A., How an Entire Nation Became Russia’s Test Lab for Cyberwar, https://www.wired.com/story/russian-hackers-attack-ukraine/, dostęp: 06.04.2021.

[17] Ivanov A., Mamedov O., ExPetr/Petya/NotPetya is a Wiper, Not Ransomware, https://securelist.com/expetrpetyanotpetya-is-a-wiper-not-ransomware/78902/ dostęp: 06.04.2021.

[18] Treasury Sanctions Russian Cyber Actors for Interference with the 2016 U.S. Elections and Malicious Cyber-Attacks, https://home.treasury.gov/news/press-releases/sm0312, dostęp: 17.04.2021.

[19] Greenberg A., op. cit.

[20] Treasury Sanctions…, op. cit.

[21] Six Russian GRU Officers Charged in Connection with Worldwide Deployment of Destructive Malware and Other Disruptive Actions in Cyberspace, https://www.justice.gov/opa/pr/six-russian-gru-officers-charged-connection-worldwide-deployment-destructive-malware-and, dostęp: 17.04.2021.

[22] Rodkiewicz W., Wiśniewska I., Nowe sankcje USA wobec Rosji, https://www.osw.waw.pl/pl/publikacje/analizy/2021-04-16/nowe-sankcje-usa-wobec-rosji, dostęp, dostęp: 17.04.2021.

[23] EU imposes the first ever sanctions against cyber-attacks, https://www.consilium.europa.eu/en/press/press-releases/2020/07/30/eu-imposes-the-first-ever-sanctions-against-cyber-attacks/, dostęp: 21.04.2021.

[24] Kremez V., Pro-Russian CyberSpy Gamaredon Intensifies Ukrainian Security Targeting, https://labs.sentinelone.com/pro-russian-cyberspy-gamaredon-intensifies-ukrainian-security-targeting/, dostęp: 06.04.2021

[25] About a million cases of cyberattacks and cyberthreats recorded in Ukraine this year, https://www.ukrinform.net/rubric-defense/3077855-about-a-million-cases-of-cyberattacks-and-cyberthreats-recorded-in-ukraine-this-year.html, dostęp: 06.04.2021.

[26] Gilbert D., Inside the massive cyber war between Russia and Ukraine, https://www.vice.com/en/article/bjqe8m/inside-the-massive-cyber-war-between-russia-and-ukraine, dostęp: 06.04.2021.

[27] Ukraine accuses Russian hackers of new cyber attack, https://www.reuters.com/article/us-ukraine-cyber-idUSKBN2B81D8, dostęp: 14.04.2021.

[28] Readout of President Joseph R. Biden, Jr. Call with President Vladimir Putin of Russia, https://www.whitehouse.gov/briefing-room/statements-releases/2021/04/13/readout-of-president-joseph-r-biden-jr-call-with-president-vladimir-putin-of-russia-4-13/

Ukraina jest biedna to żaden poligon raczej muzeum techniki

Jedno nie wyklucza drugiego. Jesli chciales uszczypnac autora to ci sie nie udalo.

Jakby nas nie wzięli do NATO i jakby nie Ukraina, to Polska byłaby taką zabawką Ruskich.

👍🏼

Najwiekszy cyberatak w historii !!!!!! a tu tylko

“Aktualizacja była zainfekowana wspomnianym malwarem” o.o

Sieci z Active Directory to wymarzony cel.

Ciekawe czy MS w końcu dojdzie do tego, że LAPS powinien być obligatoryjny w AD. AD bez niego aż prosi się o zaszyfrowanie.

Nie generalizuj. Sieci z Linuxem to dokładnie to samo albo jeszcze gorzej. W Windows/AD pewne zabezpieczenia są zaimplementowane przez producenta by default. W Linux poziom bezpieczeństwa zależy od poziomu admina który zarządza Linuxem. Czyli jak admin czegoś nie zabezpieczy to już tak pięknie nie wygląda i aż się prosi o atak również. Zresztą każda infrastruktura Win/Linux czy też sieciowa lub innych urządzeń w dużej mierze pod względem bezpieczeństwa zależy od ludzi, którzy ją administrują – ich wiedzy oraz chęci – oraz środków przeznaczonych na zabezpieczenia.

No właśnie nie bardzo. Domyślnie, w celach administracyjnych (np. instalacja czegokolwiek), admin loguje się na stację tym samym kontem, którym loguje się na bardzo_ważne_serwery, w tym sam kontroler AD. Takie hasło da się wyciągnąć. Wtedy napastnik ma pełną kontrolę nad siecią.

Gdyby Car Rosji chciał zrobić kuku Ukrainie to by zakręcił rurę i wywołał kryzys humanitarny w 40 mln kraju. A on chce odzyskwć sympatie Ukrainców. Rosjanie i Chinczycy raczej, kradną dane bez pozostawiania śladu. Niszczenie infrastruktury nie jest w ich stylu.

A mnie to się wydaję że Polska nikogo nie interesuje

Nie wiem skąd masz takie informacje ale są błędne. Rosjanie i Chińczycy robią co potrzebują dla wsparcia swoich interesów.

Bardzo ciekawy artykuł, ale, z szacunkiem do autorów, proszę… aktor to po polsku ten kto gra (na scenie). W j.ang. actor ma szersze znaczenie — w terminologii bezpieczeństwa to … no właśnie wiem, ciężko znaleźć coś odpowiedniego, ale polski “aktor” brzmi co najmniej głupio. Nie wiem, może działacz? W waszym artykule “aktor” brzmi bardzo, bardzo sztucznie. Działacz bylby lepszy.

Masz rację.

Też o tym pisałem pod którymś artykułem z tą nieporadną kalką językową.

Odpowiednikiem w j. polskim jest np. “sprawca”.

Określenie “aktor” jest szeroko akceptowalne i używane w naukach o stosunkach międzynarodowych.

https://pl.wikipedia.org/wiki/Uczestnicy_stosunk%C3%B3w_mi%C4%99dzynarodowych

“All the world’s a stage…” i takie tam ;)

Z tego co widać po opublikowanym schemacie infrastrktury Ukraińskiej Komisji Wyborczej to bardzo dobrze zaprojektowana i udokumentowana infrastruktura. Wielu adminów w Polsce mogło by się uczyć jak się robi dokumentację. Na zero-day attack to nie wina Ukraińców że byli podatni. To działa na 99% infrastruktur.