Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Quick tip – logowanie się przez ssh skrótem klawiaturowym

Od czasu do czasu potrzebuję szybko zaglądnąć do logów serwera; sama procedura zazwyczaj chwilę zajmuje (otworzenie putty, wybranie sesji, wklepanie hasła, zobaczenie do logów). Jeśli jest ona powtarzana parę razy dziennie – to już wymierna strata czasu. Jak uprościć całość aby logi zobaczyć poprzez naciśnięcie jednego skrótu klawiszowego?

Do procedury wykorzystamy PuTTY oraz możliwość logowania z wykorzystaniem klucza RSA, którą oferuje serwer OpenSSH. Wstępnie zakładam, że mamy już stworzonego na serwerze użytkownika o loginie: nasz-user i ma on możliwość logowania się przez SSH. Zakładam też, że użytkownik ten nie uprawnień root albo jeszcze lepiej: ma tylko uprawnienia do czytania odpowiedniego pliku logów ;-) Procedura konfiguracji wygląda tak:

1. Uruchamiamy PuTTYgen oraz generujemy nową parę kluczy:

2. Zapisujemy klucz prywatny na dysku (będzie on potrzebny do zalogowania nas na serwer bez podawania hasła) oraz kopiujemy do schowka fragment dotyczący klucza publicznego. Zauważmy, że klucz prywatny w przykładzie poniżej (czerwona ramka) nie jest dodatkowo chroniony hasłem. Ułatwia to posługiwanie się kluczem ale zmniejsza bezpieczeństwo (każdy kto wejdzie w posiadanie klucza – może się zalogować na nasz serwer).

3. Tworzymy plik /home/nasz-user/.ssh/authorized_keys oraz wklejamy do niego zawartość skopiowaną przed chwilą do schowka (screen powyżej)

4. Ustawiamy odpowiednie uprawnienia:

$ chmod 700 /home/nasz-user/.ssh/

$ chmod 600 /home/nasz-user/.ssh/authorized_keys

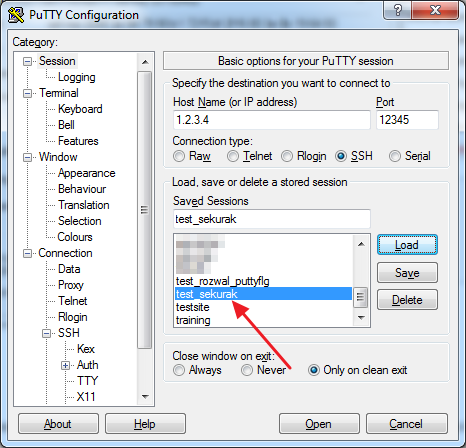

5. Tworzymy nasz profil logowania w PuTTY (na przykładzie poniżej zapisany jest jako test_sekurak):

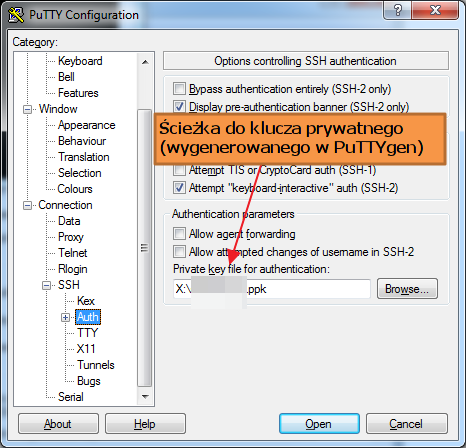

6. PuTTY: na zakładce Auth po lewej stronie wskazujemy wcześniej wygenerowany klucz prywatny:

7. Zapisujemy sesję (przycisk Save na screenie w punkcie 5.). Testujemy czy połączenie SSH odbywa się bez konieczności podania klucza.

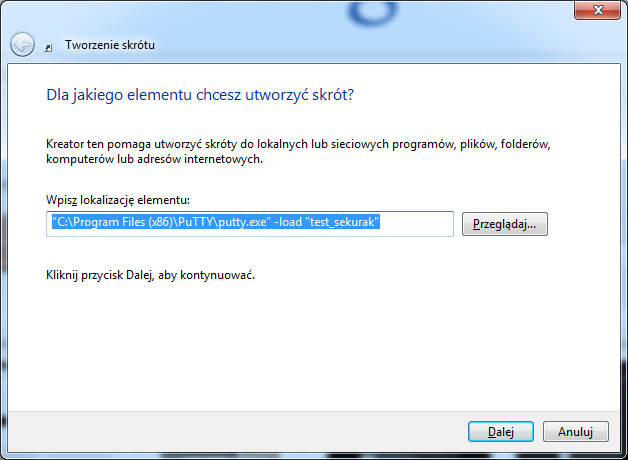

8. Tworzymy skrót na pulpicie (prawy przycisk myszy -> nowy -> skrót) i ustawiamy tam ścieżkę do PuTTY (gdzie test_sekurak to nazwa naszej sesji ssh – zobacz punkt 5.):

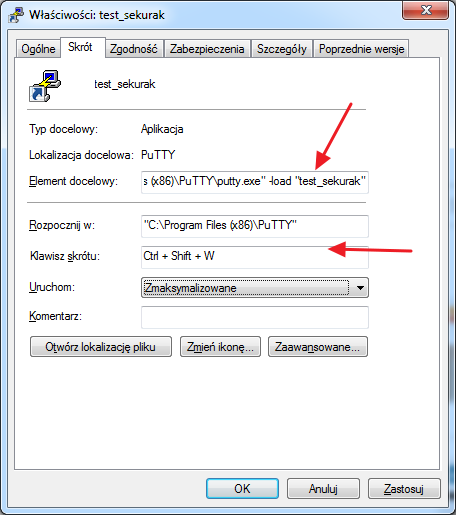

9. Pozostaje tylko skonfigurować skrót klawiaturowy (właściwości skrótu test_sekurak stworzonego na pulpicie):

10. Jeśli ktoś potrzebuje zrobić od razu np. tail na pliku logów, może umieścić następującą linijkę w pliku .bash_profile (w katalogu domowym swojego użytkownika):

tail -f /opt/log/log_do_tailowania.log

11. Wystarczy nacisnąć zdefiniowany skrót klawiaturowy, tj.: Ctrl+Shift+W w naszym przypadku i cieszyć się pełnoekranowym wynikiem tail-a.

12. Voila. Mamy więcej czasu na czytanie sekuraka ;-)

–Michał Sajdak

Nie chcę być złośliwy, bardzo chętnie czytam sekuraka, z wielu artykułów dowiaduję się wielu nowych ciekawych rzeczy. Przeczytałem również tego arta i pierwsze co mi przyszło do głowy to.. “czy następny wpis to będzie poradnik jak zainstalować Firefoksa pod windowsem, czy też jak uruchomić grę saper”. :)

Na szczęście nie ma obowiązku czytania sekuraka :-)

PS

O grach już było: http://sekurak.pl/cos-dla-prawdziwych-twardzieli-os-command-exec-na-zywo-w-super-mario-world-przez-odpowiednia-manipulacje-kontrolerami/

Niepotrzebnie się martwisz ;)

Moim zdaniem bardzo dobry txt i obok szerokich i wnikliwych analizy takie artykuły jak najbardziej powinny się pojawiać, oczywiście w miarę możliwości przerobowych ekipy.

Ja bym jeszcze tutaj dodał że zamiast Putty można zacząć używać mRemoteNG.

My się czasem martwimy że tych bardziej technicznych opracowań to nikt nie chce czytać ;-)

Swoją droga na Święta będzie trochę bardziej techniczny txt.

Czytamy, czytamy i z niecierpliwością czekamy na nastepne. Takie artykuly znakomicie poszerzają i systematyzują wiedzę. Proste artykuly, takie jak ten też są potrzebne. Często rozwiązujemy skomplikowane zadania i zapominamy, że te proste można w banalny sposób przyspieszyć.

Pkt 10 można wygodniej załatwić w samym Putty – dowolną komendę możemy podać w sekcji Connection->SSH->Remote Command. Przy “normalnym” logowaniu nie będzie nam rzucało logiem w oczy ;)

Spoko, dzięki za hinta! :)

Portal dot. bezpieczeństwa, a nie wspomina o użyciu passphrase’a i pageant’a.

Chmod na authorized_keys? Od kiedy chronimy klucze publiczne.

Coś na Święta wszyscy bardziej drażliwi :P Jeśli chcesz napisać o innych możliwościach pakietu PuTTY – z chęcią opublikujemy txt :)

“Od kiedy chronimy klucze publiczne?” W OpenSSH od zawsze: http://www.openssh.com/faq.html#3.14

Obstawiam raczej, że nie chodziło o ochronę klucza jako takiego, a informacji kto ma dostęp do konta.

Mozna tez uzywac kitty, ktory pamieta hasla. I ma pare innych dodatkow w stosunku do putty.

Ano, KiTTY jest bardzo fajnym zamiennikiem :) Ważne jest to, że jest to aktywny projekt. Ostatnio prosiłem autora o zmianę i została ona dokonana w ciągu ok. godziny.

Polecam KeePass + plugin KeeAgent

Przechowujemy wtedy klucz z hasłem w zaszyfrowanym kontenerze, a hasło “samo się” wpisze przy użyciu KeeAgent’a właśnie

Super – chłopaki, właśnie o to chodzi żeby w takich mini artach każdy dorzucał swoje dobre doświadczenia.

uzywam windowsa od 14 lat, ale dopiero w screenie w tym artykule zauwazylem ze mozna we wlasciwosciach skrotu przypisac mu skrot klawiszowy :D

Ehh ci windowsowcy…

To teraz może opiszcie wyczerpująco ssh_config dla osx/linux (do łączenia się poprzez klienta oczywiście) :-)))