Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Publikują kulisy operacji FBI, umożliwiającej infiltrację ogromnej siatki przestępców. Zaskakująco prosty sposób dostania się do szyfrowanych wiadomości…

Chodzi o opisywaną już przez nas historię z appką AN0M:

The FBI is said to have cracked the encrypted communication of suspected drug traffickers. On Monday there were searches worldwide, including in Germany. It is arguably one of the greatest blows to organized crime that has ever occurred. In a coordinated action, police units moved into 16 countries on Monday morning, stormed apartments, warehouses, garages and offices.

Jak się okazuje szyfrowanie komunikatów nie do końca było „złamane”. Ekipa z Vice uzyskała dostęp do fragmentów kodu odpowiedzialnych za to „łamanie” i komentuje to w następujący sposób:

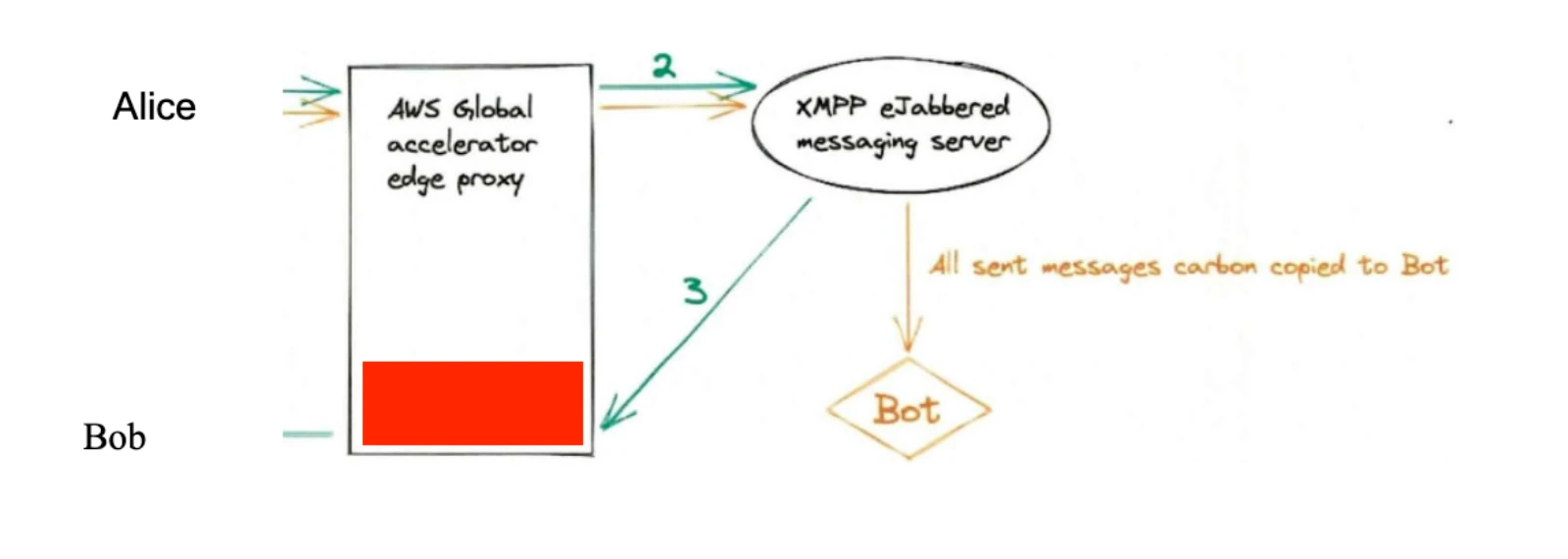

Kod pokazuje, że wiadomości były potajemnie duplikowane i wysłane do kontaktu „ducha”, który był ukryty na listach kontaktów użytkowników. Tym użytkownikiem-widmem w pewnym sensie było FBI i jego partnerzy z organów ścigania, czytający przez ramię zorganizowanych przestępców, gdy rozmawiali ze sobą.

The code shows that the messages were secretly duplicated and sent to a “ghost” contact that was hidden from the users’ contact lists. This ghost user, in a way, was the FBI and its law enforcement partners, reading over the shoulder of organized criminals as they talked to each other.

Czyli w skrócie: dla niepoznaki było szyfrowanie end2end, tylko na jednym końcu komunikacji był dokładany kolejny „end”… którym było FBI. Jak bonus appka dodatkowo żądała udzielenia uprawnień ACCESS_FINE_LOCATION (czyli fizycznej lokalizacji użytkownika telefonu) – dopowiedzcie sobie co z tymi danymi działo się dalej…

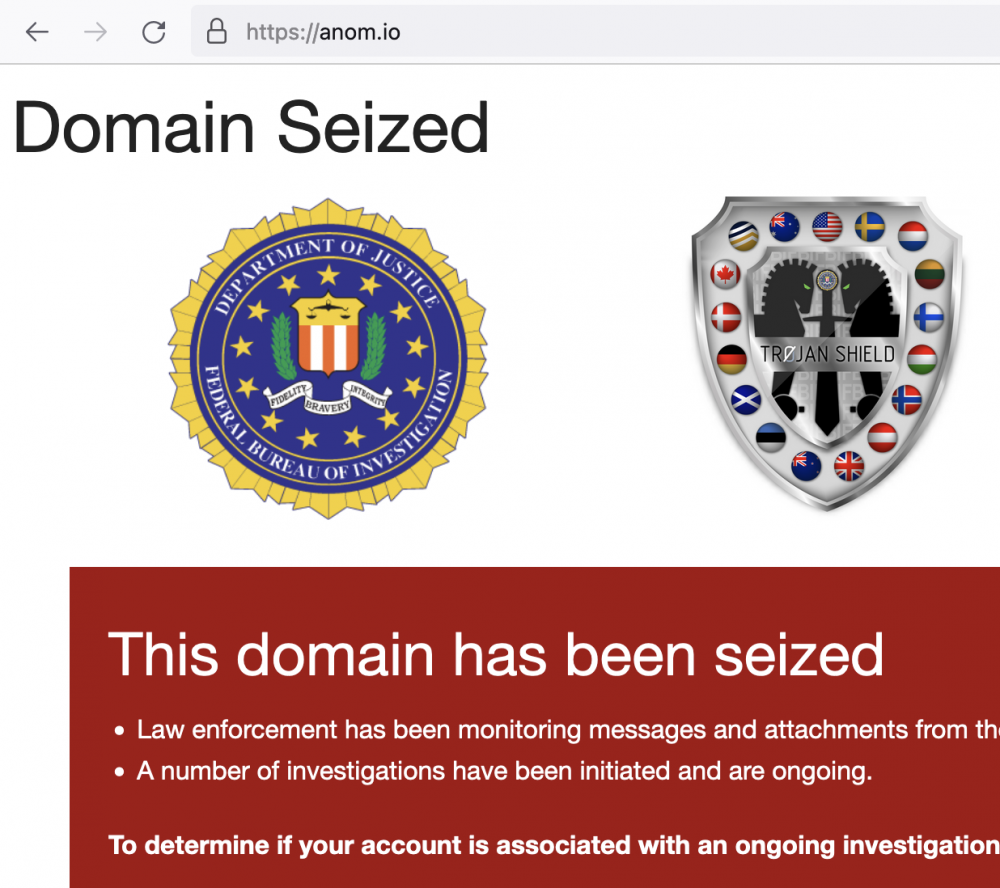

No więc FBI po prostu napisała sobie zbackdoorowaną od początku appkę? Nie do końca, to mogłoby wydawać się nieco podejrzane. Służby po prostu wtopiły się w istniejącą już firmę, która tworzyła Anom, dokładając tylko swój dodatkowy kod. To tak jakby wziąć no nie wiem – Telegrama, „który zawsze uchodził za bezpieczny” i nagle lekko go zmodyfikować ( ;-). Całość została też podkręcona poprzez targetowaną reklamę appki, jako super bezpiecznej i odporna na wrogie działania służb. Obecnie strona anom[.].io wygląda tak:

~Michał Sajdak

Ejj, ale nie napisaliście co jeszcze jest na stronie, a pewnie nie każdy wejdzie! Mianowicie: jest jeszcze genialny formularz dla gangsta-über-debili, żeby mogli się sami wsypać :D

Cyt. „Całość została też podkręcona poprzez targetowaną reklamę appki, jako super bezpiecznej i odporną na wrogie działania służb.” – przypomina mi to dokładnie taką samą historię pewnego polskiego komunikatora. ;)

Zawsze czułem, że najprostsze do atakowania osób którymi interesują się służby w obecnych czasach są ciche aktualizacje. Potrzebne są takie firmy zabezpieczenia które zminimalizują ataki przy braku aktualizacji softu w ogóle.