Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Przygotowali robaka atakującego IoT – bezprzewodowo potrafi przejmować całe miasta

Całość w szczegółowej izraelsko-kandyjskiej pracy zatytułowanej: „IoT Goes Nuclear: Creating a ZigBee Chain Reaction„.

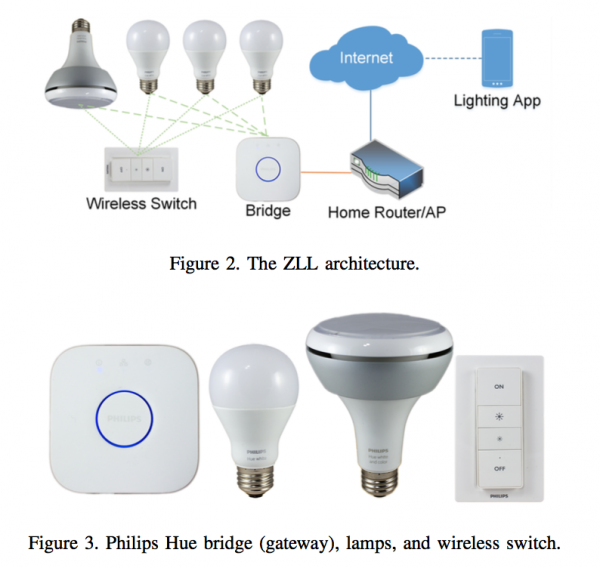

W dużym skrócie akcja wykorzystuje bezprzewodowy protokół komunikacyjny ZigBee, chętnie wykorzystywany przez rozmaite urządzenia IoT. Jako Proof of Concept użyto inteligentnych żarówek (Phillips HUE):

Żarówki

Jak można wystartować atak? Wystarczy wkręcić gdzieś jedną zainfekowaną żarówkę…:

The attack can start by plugging in a single infected bulb anywhere in the city, and then catastrophically spread everywhere within minutes. It enables the attacker to turn all the city lights on or off, to permanently brick them, or to exploit them in a massive DDOS attack.

Głównym sposobem ataku jest wykonanie aktualizacji firmware na kolejnym celu (kolejnej żarówce), udało się to osiągnąć wyciągając uniwersalny klucz kryptograficzny z jednej żarówki (okazało się że jest on wykorzystywany do weryfikacji poprawności nowo wgrywanego firmware – we wszystkich tego typu urządzeniach!).

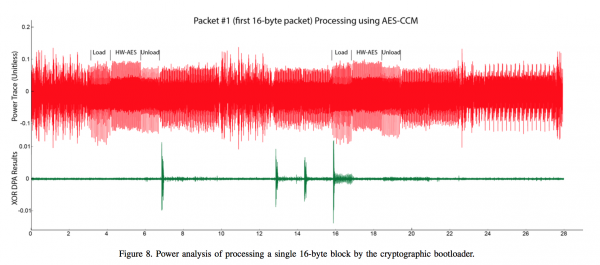

Ciekawostką jest fakt że klucz (do AES-a) udało się wyciągnąć atakiem typu side-channel, poprzez mierzenie poboru prądu na urządzeniu:

Side channel power analysis measures the power consumed by a digital device as it performs operations. With this attack it is possible to infer something about the data being processed by the device, which was first demonstrated as a method of breaking cryptographic algorithms by Kocher et al.

Jeśli ktoś więc nie wierzy w praktyczność takich ataków – niech zamilknie ;-)

Drugim trickiem było ominięcie wymagania aby aktualizacja odbywała się z niewielkiej odległości (tj. tylko ze stacji bazowej).

Na koniec pracy pokazany jest eksperymentalny robak. W końcu niewiele trzeba jeśli umiemy zaktualizować firmware urządzenia z dużej odległości i to bez żadnego uwierzytelnienia…

–ms

Ataki typu side channel mają w sobie tyle finezji i uroku co łamanie Enigmy 75-80 lat temu.

Milczę, nie wiesz nawet ile mnie to kosztuje, ale milczę ;)

Wow… naprawdę udało im się klucz wyciagnąć tą metodą? Impressive!