Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Przestępcy na sprzedaży zhackowanych kont i przedmiotów z Fortnite zarabiają nawet ~150 000 PLN. Tygodniowo.

Tak przynajmniej donosi serwis Data Viper, który przygotował raport w temacie. Cały proceder jest zabójczo prosty:

- pobranie danych (loginy + hasła) z publicznych wycieków

- próba użycia tych danych do logowania się w Fortnite (raport mówi o możliwości realizowania ~500 prób na sekundę)

- wyłuskanie pasujących loginów/haseł (tutaj alternatywne używane metody to próbowanie prostych haseł, dla uzyskanych wcześniej e-maili czy użycie malware)

Małe wtrącenie – można stwierdzić, że firma Epic nie jest na tyle głupia, żeby nie blokować ataków typu ~brute force. Jednak jeden z członków gangu odpowiada na ten potencjalny zarzut tak:

“I SPEND MORE THAN $10,000 PER MONTH ON DIFFERENT PROXY SERVICES.”

- dalej – dostępne są (komercyjne) oprogramowania sprawdzające hurtem jakość przejętych kont.

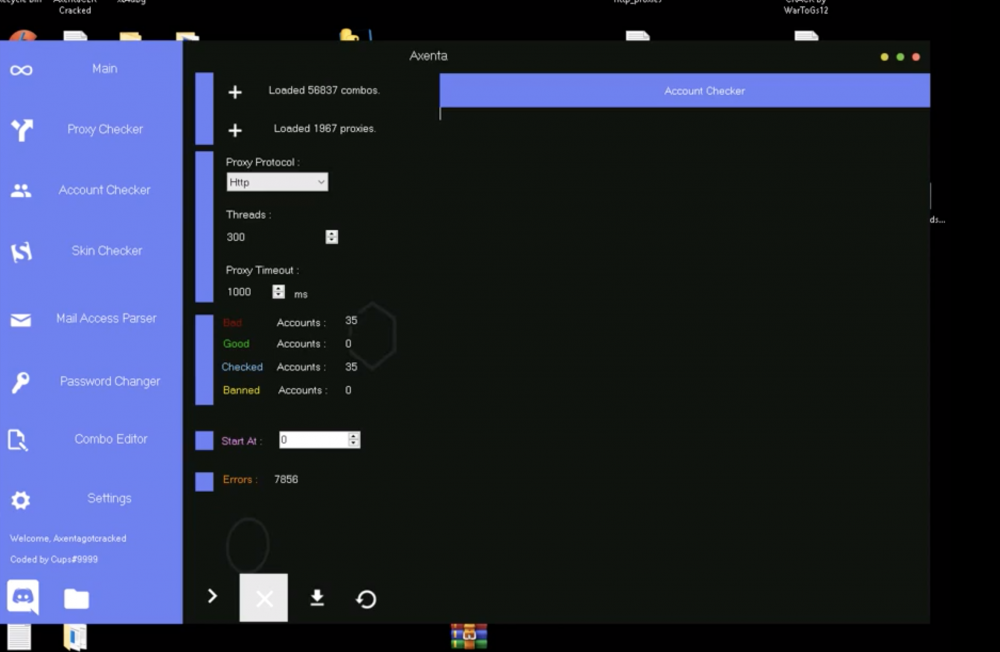

Axenta Fortnite account checker

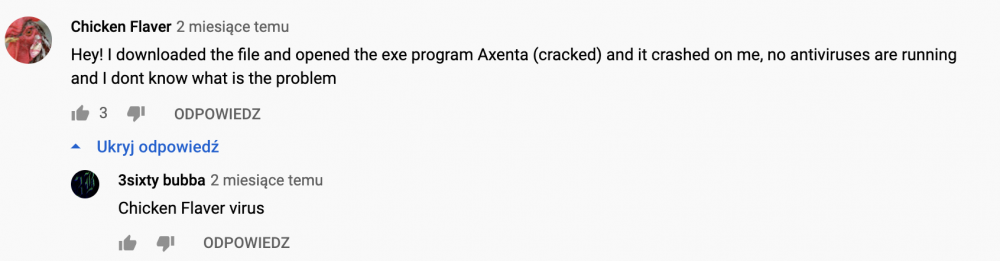

- Uwaga na boku – ktoś zkrakował oprogramowanie, o którym piszę powyżej, choć tutaj mamy małą niespodziankę – klienci przykładowo skarżą się, że wyłączyli już antywirusa, a całość nie chce działać :P

ooops, niespodzianka, zkrakowany soft zawiera wirusa :-)

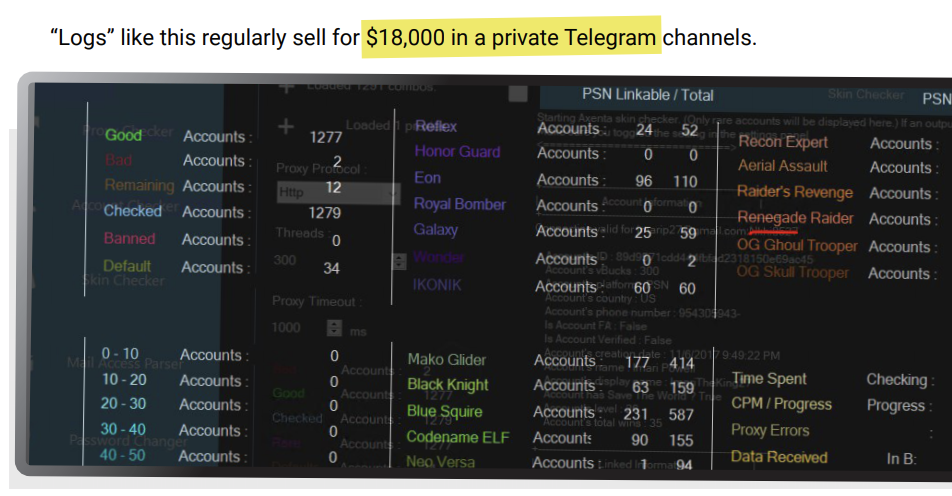

- Po sprawdzeniu paczki kont (w szczególności jakie wartościowe skiny z gier są w posiadaniu krakerów) całość wystawiana jest na sprzedaż:

Log

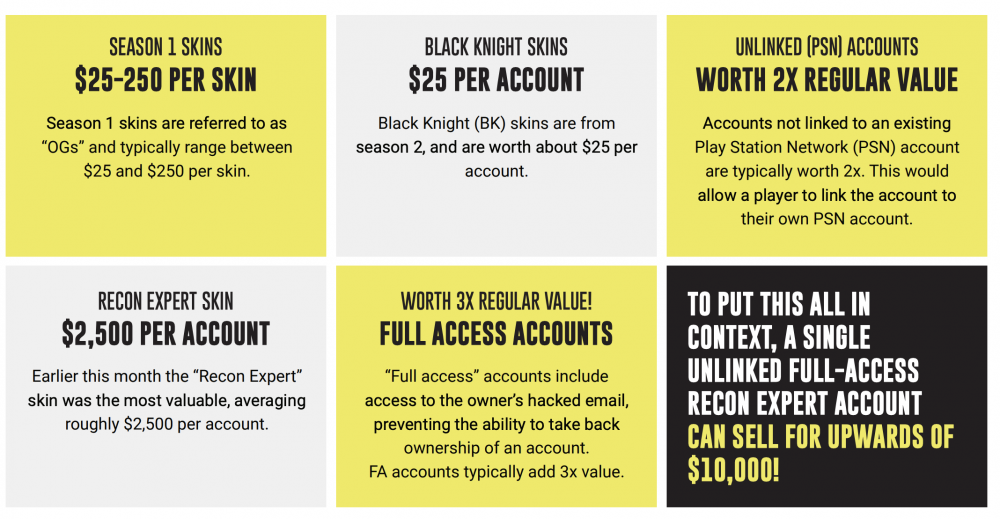

- Po zakupieniu przez pośrednika, ogarnia on sprzedaż do klienta końcowego

Lewe konta Fortnite

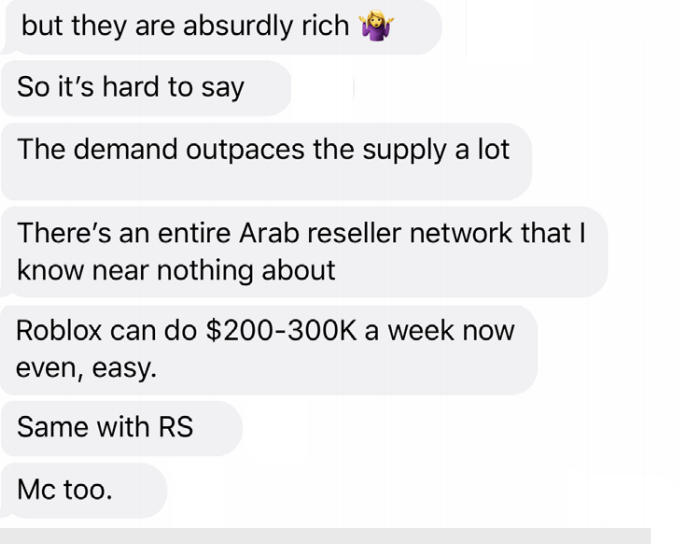

$40 000 z przestępczego procederu w miesiąc, to szacunki badaczy, choć jeśli wierzyć różnym opowieściom, z innymi grami bywa jeszcze lepiej:

–ms

Epic ma od kilku miesięcy obowiązkowe 2FA (przynajmniej na mnie wymusił). Nie wiem jak jest w samym Fortnite.

Mogliby wprowadzić kody jednorazowe jak w usłudze Steam. Albo za każdym razem jednorazowe hasła e-mailowe.

klucz sprzętowy.

No bo co dadzą hasła-na-email jeśłi misie-przestępczysie znają owe emaile i hasła z wycieków? To taki sam poziom „bezpieczeństwa” jak sms na telefon, z którego odpalasz apkę bankową ;)

Coś w tym jest! Jestem za Handlem internetowym. Nie jestem za Allegro bo ciągle skubie ludzi przy każdym ogłoszeniu nawet jak nie sprzeda się!!! Jak wchodzi się na rynek z nowym sklepem i nie ma się konkurencyjności sklepu to nie uzyska się obniżek hurtowych jak osoby będące 10 lat na rynku – dlatego start ciężki jest! Co za tym idzie konkurencyjność na allegro to ściema! Za dużo sklepów o tych samych produktach ale innych niższych cenach, a każdy nowy sklep ma konkurencję olbrzymią. Reklama dodatkowe koszta generuje! Ogłaszając się na OLX nasz sklep ma z kolei konkurencję towarów z odzysku! Co zaniża ceny poniżej hurtowych też źle! Poza tym obniża postrzeganie jakości oferowanych przez nas usług! Dlatego polecam x-2.pl Ogłoszenia darmowe bo może zdziałać cuda z twoim biznesem – ogłaszasz swój asortyment na tej stronce! Generacja wzajemna ruchu występuje jak

na swojej stronie dasz linka do wystawionych przez siebie produktów na tej stronie. Podnosi to ranking twojej strony systematycznie i generuje przypływ klientów zwrotnie! U mnie zwiększyło to dochody pozycję sklepu w wyszukiwarce google i teraz planuje otworzyć dodatkowy biznes przez moje hobby. Każdy może robić co chce jak wie jak zarobić na swoje lekkie życie, hobby, dom i całą resztę wydatków!