Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Przeoczyłeś malutką kropkę w adresie? Możesz wylądować na stronie-scamie, a Chrome tym razem Cię nie ochroni

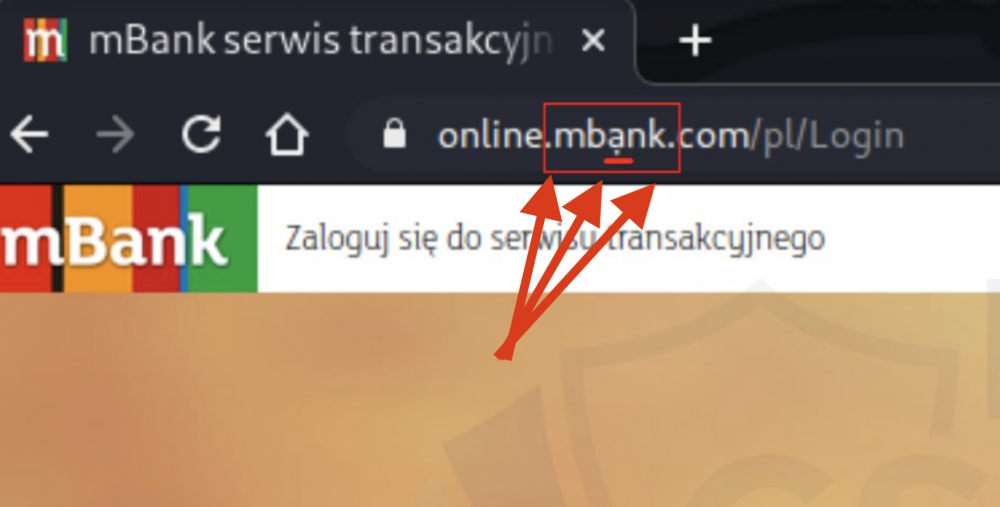

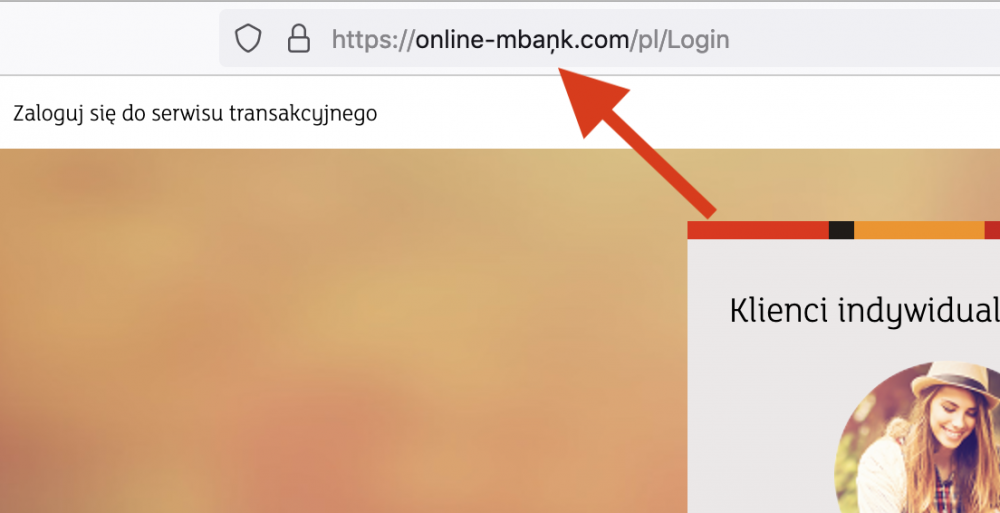

Być może pamiętacie scamy które opisywaliśmy w kontekście prób ataków na klientów mBanku:

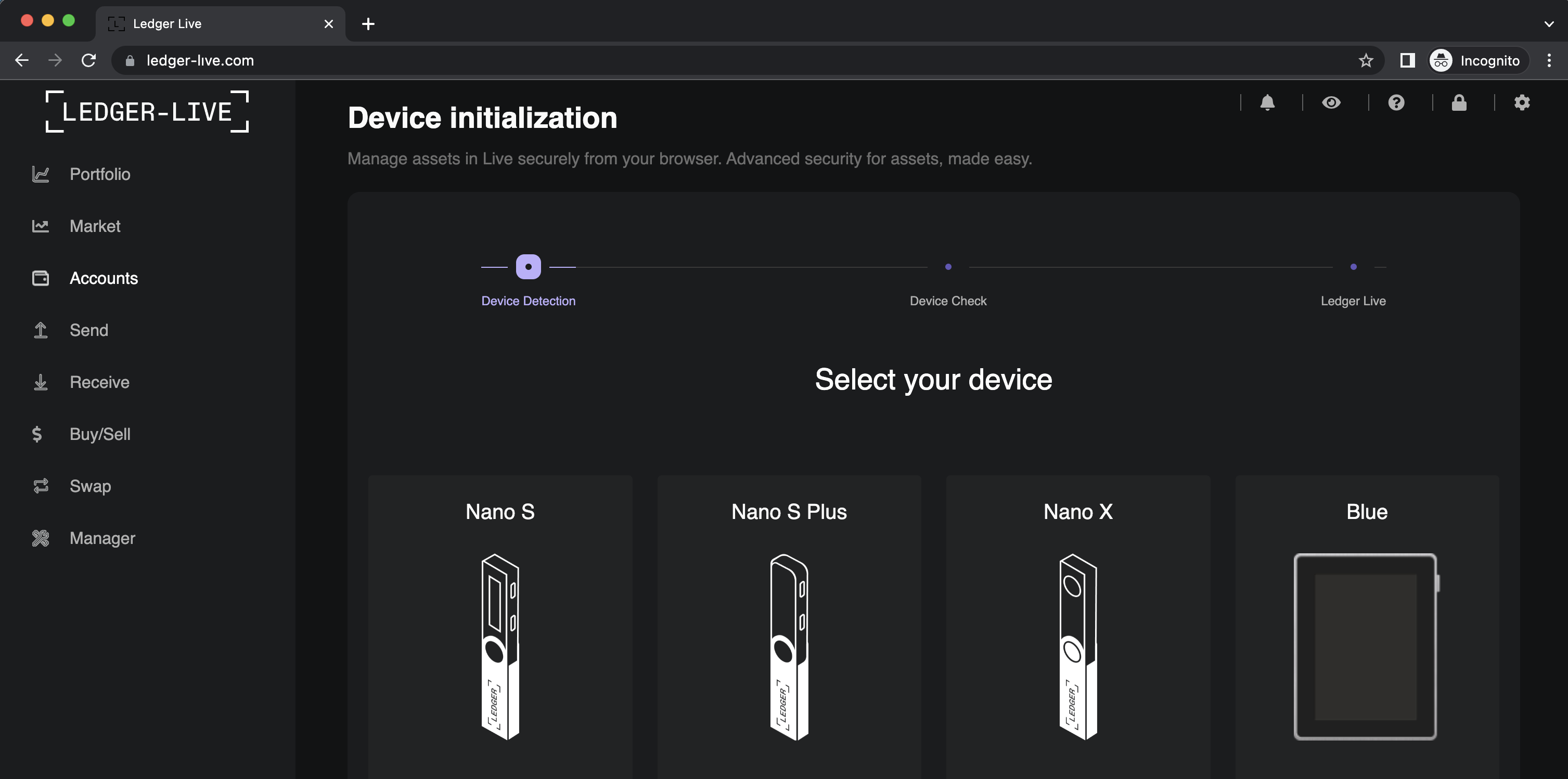

Uważne oko dostrzeże w adresie kropkę lub przecinek (więcej o temacie: punycode). Tymczasem zobaczcie na ten (cały czas aktywny) scam, próbujący nabrać użytkowników Ledgera:

Wprawne oko wykrywacza scamów wyłapie dziwną literę i w adresie powyżej. Nieco dokładniej tę literę ı można obejrzeć tutaj:

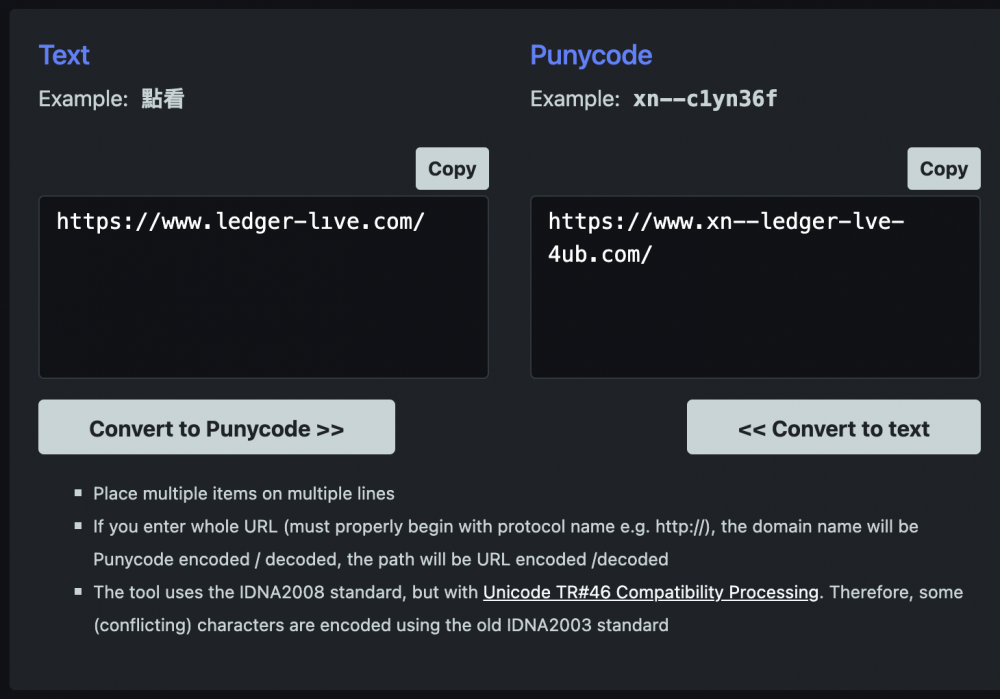

Co ciekawe zarówno w Chrome jak i np. Firefoksie adres ten nie zostanie „rozwiązany” do postaci https://www.xn--ledger-lve-4ub[.]com

Jeśli chcecie „pobawić się” nieszkodliwym przykładem takie domeny – zerknijcie tutaj.

~ms

Mój Chrome się oburza i pyta czy chodziło mi o „sekurak.pl” ;)

A mój że nbzp.pl xD pozdrowienia dla PK :P

U mnie żadna przeglądarka się nie oburzyła, ale pomocne w tym jest menadżer haseł, gdyż nie wyskocza Ci wtedy dane do logowania i wtedy powinno zaświcić ci światełko, aczkolwiek z ledger live nie zczaiłem od razu.

Chrome ostrzegł, natomiast nie rozkodował adresu. Kropka w adresie wygląda jak brud na matrycy, ciężka do wychwycenia :)

Po co się bawić kropkami, skoro 'a’ łacińskie i 'а’ z cyrylicy wyglądają tak samo?

Kolejny raz dajecie działający IoC zamiast go zgłosić jako porzadny serwis do CERT Polska, zeby przyblokowali domenę na swoich listach. Tragedia…

no to przed chromem i klonami powinno się chronić użytkowników: tragiczny UX, koszmarne API rozszerzeń uniemożliwiające jego poprawę, do tego rozmyty tekst (chredge niby ma poprawkę, ale renderuje pixel perfect ten sam syf, co inne klony chromium)…

ale w kwestii bezpieczeństwa jak zawsze, niezależnie od wyglądu domena się różni więc autofille nie zadziałają, a to sporo jednak daje

Dlatego zielone kłódki były bardzo dobrym rozwiązaniem. Teraz trzeba ręcznie zaglądać w schowane info o wystawcy certyfikatu.

Że co? Mylisz fakty,

zielone kłódki dawały tylko złudne poczucie bezpieczeństwa (każdy teraz ma https chociażby darmowy od letsencrypt, złośliwe strony również).

Osobna kwestia to utrudniony dostęp do danych z certyfikatu (już nie „na wierzchu” tylko trzeba wejść w szczegóły certyfikatu). Szkoda, tego zabiegu akurat nigdy nie zrozumiałem, jaki niby miał cel. (Dodatkowych kilka kliknięć marnuje czas i może zniechęcać.)

„network.IDN_show_punycode = true” powinno być domyślnym ustawieniem w Firefoksie i wszelkie akcje z homografami czy „brudnym monitorem: ;) nie przejdą, jeśli oczywiście user nie postara się za bardzo – bo wtedy to wszystko przejdzie.

na pasku adresu mam co mam (FF), natomiast tytul taba to xn--sekurak-eib.pl

Dlatego w firefoxie warto wylaczyc pokazywanie oryginalnego PunnyCode:

about:config

network.IDN_show_punycode -> True

Dlatego mam stronę banku w zakładach :)

„Co ciekawe zarówno w Chrome jak i np. Firefoksie adres ten nie zostanie „rozwiązany” do postaci https://www.xn--ledger-lve-4ub[.]com„?

Firefox mi rozwija:

https://imgur.com/Zcoq8UP.png