Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Poważna podatność w Cisco Catalyst Center na VMware ESXi – dowolny użytkownik mógł zostać administratorem

Cisco Catalyst Center jest platformą służącą do zarządzania siecią (Network Management System), wykorzystującą sztuczną inteligencję do łączenia, zabezpieczania i automatyzacji operacji sieciowych. Dostępna jest w trzech wariantach wdrożeniowych: fizyczny appliance, wirtualny appliance oraz w wersji chmurowej. Wykryta podatność dotyczy wariantu wirtualnego wdrażanego na hypervisorze VMware ESXi, umożliwiającego uruchomienie platformy w środowiskach on-premise.

TLDR:

- Na portalu bezpieczeństwa firmy Cisco pojawiła się informacja na temat wykrycia podatności (CVE-2025-20341) pozwalającej uwierzytelnionym użytkownikiem na eskalację uprawnień.

- W praktyce oznacza to, że użytkownik z minimalną rolą (Observer) mógł uzyskać uprawnienia Administratora.

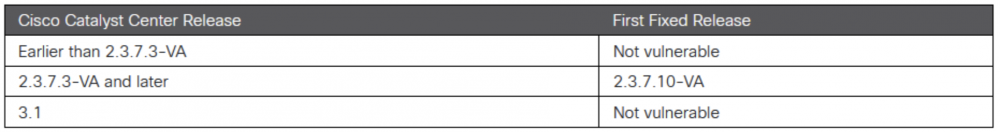

- Błąd występuje w wersji wirtualnej Cisco Catalyst Center przeznaczonej na VMware ESXi (wersja od 2.3.7.3-VA wzwyż z wyłączeniem 3.1).

- W najnowszej wersji 2.3.7.10-VA podatność została wyeliminowana.

Luka bezpieczeństwa, oznaczona identyfikatorem CVE-2025-20341 pozwalała uwierzytelnionym użytkownikom na eskalację uprawnień do roli Administratora. Wystarczyło posiadać konto o najniższych uprawnieniach (Observer), aby przejąć pełną kontrolę nad platformą. Szczegóły techniczne wykrytego błędu nie zostały przedstawione publicznie.

Zgodnie z informacjami opublikowanymi przez Cisco, podatność wynika z nieprawidłowej walidacji danych przesyłanych przez użytkownika. Wysyłając odpowiednio spreparowane żądanie HTTP atakujący może wprowadzić nieautoryzowane modyfikacje w systemie. W praktyce oznacza to podniesienie uprawnień konta do poziomu administratora, utworzenie dodatkowego konta użytkownika z dowolnymi uprawnieniami lub zmiana konfiguracji sieciowej.

Co ważne, aby atak miał szansę powodzenia, należy posiadać przynajmniej minimalne uprawnienia w systemie (dostęp do konta użytkownika). Jeżeli warunek ten jest spełniony, cyberprzestępca może w łatwy sposób uzyskać pełną kontrolę nad platformą zarządzającą siecią, o czym świadczy między innymi wysoki wskaźnik CVSS 8.8.

Wykryta luka dotyczy Virtual Appliance uruchomionych na VMware ESXi. W poniższej tabeli przedstawiono zestawienie podatnych wersji oprogramowania wraz z poprawkami bezpieczeństwa.

Cisco podkreśla, że nie istnieją żadne skuteczne metody obejścia (workaround) ani tymczasowe środki zaradcze eliminujące zagrożenie. Zalecane jest niezwłoczne wdrożenie poprawki i aktualizację podatnych systemów do wersji 2.3.7.10-VA lub nowszej.

W momencie publikacji ostrzeżenia, zespół Cisco Product Security Incident Response Team (PSIRT) nie wykrył wykorzystania podatności w realnych atakach, ani nie zaobserwował publicznych informacji na temat wykrytej luki.

Błąd został wykryty wewnętrznie, w ramach zgłoszenia do Cisco Technical Assistance Center (TAC).

Mam podatny system, co robić?

Administratorom zalecamy weryfikację wersji Catalyst Center oraz priorytetowe zaplanowanie aktualizacji zgodnie ze wskazówkami zawartymi w dokumentacji Cisco. Ponadto, sugerujemy usunięcie nieaktywnych kont oraz sprawdzenie, które konta rzeczywiście potrzebuję roli Observer. W szczególności warto zwrócić uwagę na konta testowe lub konta byłych pracowników, które nie są już używane.

Źródło: sec.cloudapps.cisco.com,

~_secmike