Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Pokazał jak dostać się na microsoftowe serwery Exchange (uprawnienia SYSTEM): outlook.office365.com / outlook.office.com

Zaczyna się dość groźnie:

TL;DR; This post is a story on how I found and exploited CVE-2020-16875, a remote code execution vulnerability in Exchange Online and bypassed two different patches for the vulnerability. Exchange Online is part of the Office 365 suite that impacted multiple cloud servers operated by Microsoft that could have resulted in the access to millions of corporate email accounts.

Co ciekawe na obecną chwilę prawdopodobnie nie ma działającego w pełni patcha (przynajmniej na instalacje Exchange-a on-premise):

Microsoft rewarded me handsomely for the original report under their Office 365 Cloud Bounty program for pulling that attack off along with the several bypasses. I reported this patch bypass on the 9th of December, 2020 just one day after patch tuesday and unfortunately at this time there is no mitigation against this attack for on-premise deployments of Exchange Server.

Z drugiej strony podatność na instalacjach on-premise, wymaga konta z uprawnieniami „Data Loss Prevention„, co obniża realne ryzyko.

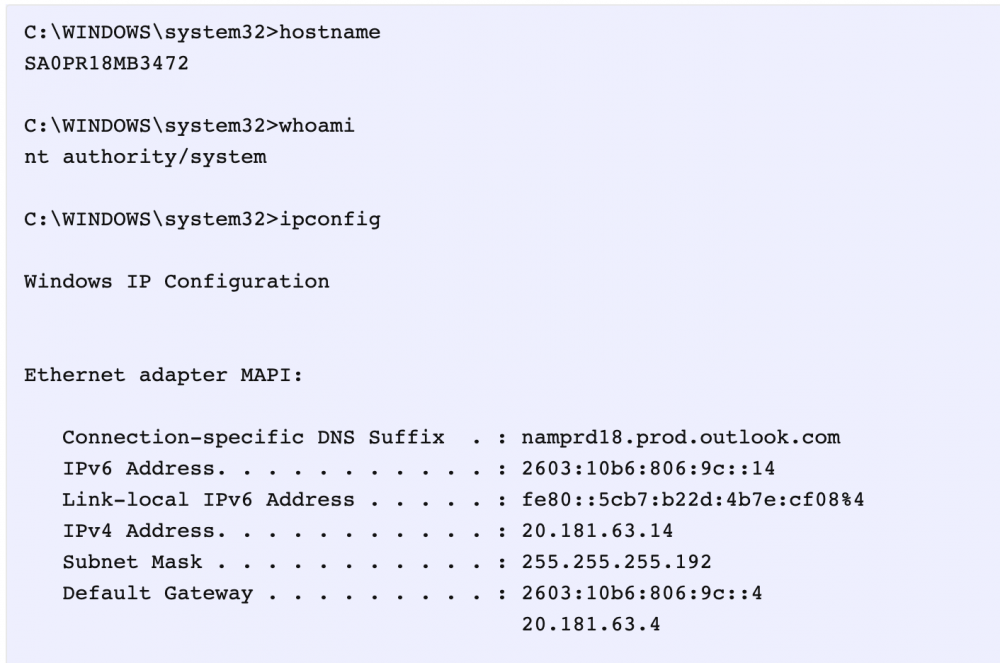

W każdym razie, jedno żądanie HTTP typu POST i jest dostęp na serwer (badaczowi udało się przekazać swoje polecenia do wywołania invoke() po stronie serwerowej). I mamy taki oto efekt:

W całym opisie „brakuje” może tylko pokazania że rzeczywiście można było uzyskać dostęp do „milionów korporacyjnych skrzynek e-mailowych”.

–ms