Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Podatność w chipie WiFi, który “napędza” lwią część urządzeń IoT na świecie

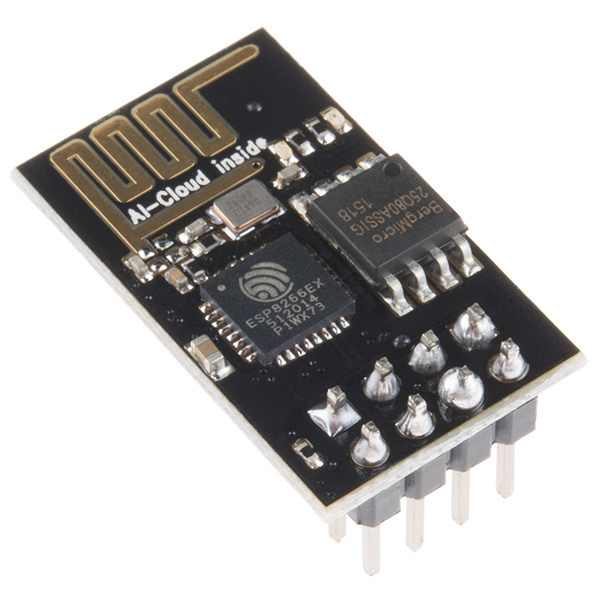

PoC-e / exploity zostały opublikowane parę godzin temu. Chodzi o popularne chipy ESP8266 oraz ESP32. Sami mieliśmy do czynienia z ESP8266 – to dobrej jakości sprzęt o rewelacyjnie niskiej cenie (można go kupić nawet w okolicach $1) – nie dziwne więc, że jest on używany w masie urządzeń IoT, które posiadają łączność WiFi.

PoC-e / exploity zostały opublikowane parę godzin temu. Chodzi o popularne chipy ESP8266 oraz ESP32. Sami mieliśmy do czynienia z ESP8266 – to dobrej jakości sprzęt o rewelacyjnie niskiej cenie (można go kupić nawet w okolicach $1) – nie dziwne więc, że jest on używany w masie urządzeń IoT, które posiadają łączność WiFi.

Dwie z podatności są klasy bezprzewodowy DoS, trzecia jest ciekawsza: Zero PMK (Pre Master Key) Installation – sama nazwa mówi wiele za siebie ;) bezprzewodowo wymuszamy zerowy klucz PMK. Jak na ironię atak działa tylko w sieciach WiFi klasy Enterprise (używanych głównie przez firmy):

Attackers can exploit this vulnerability to hijack ESP32/ESP8266 Wi-Fi clients connected to enterprise network without even knowing anything about username, password or certificates used during the enterprise keys exchanging methods (EAP-PEAP, EAP-TTLS or EAP-TLS). This allows an attackers in radio range to replay, decrypt, or spoof frames via a rogue access point. This practically means that unpatched ESP devices are more secure by actually using just WPA2 Personal.

Jak widać do ataku nie potrzebna jest znajomość haseł, użytkowników czy certyfikatów umożliwiających połączenie. Znamy klucz PMK – game over; kontrolujemy całą komunikację pomiędzy urządzeniem a Access Pointem. Dostępne są łaty, ale ciężko powiedzieć ile producentów je zaaplikuje…

–ms

I te wszystkie smart home stoją otworem gdzie tego uzywaja.

Kolejny kamyczek do tego że kabel to kabel.

E no smart home nie mają wifi enterprise.

Ale na pewno są inne podatności.

Jednak zanim zaczniesz czepiać małych zabawek wifi pogadaj ze swoim smart tv o podatnościach i podsłuchiwaniu – na pewno będzie się wypierał :P

Ciekawe czy ESP z wgranym firmware EasyESP też są podatne

Czyli dostaniemy nowy Pmkid 2.0 atack w Kali linux ?