Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Podatność RCE w systemie SIEM Wazuh wykorzystywana przez botnet Mirai

W ciągu ostatnich miesięcy, badacze bezpieczeństwa Akamai wykryli krytyczną lukę RCE (ang. Remote Code Execution) w popularnej platformie typu SIEM (ang. Security Information and Event Monitoring) jaką jest Wazuh. Podatność pozwalała na przejęcie kontroli nad serwerem zarządzającym. Luka CVE-2025-24016 z oceną CVSS 9.9 jest aktywnie wykorzystana przez grupy przestępcze, co czyni ją pierwszą znaną podatnością w tym systemie, której eksploitacja została potwierdzona w środowisku produkcyjnym (po wpisie do KEV przez CISA).

Analiza CVE-2025-24016

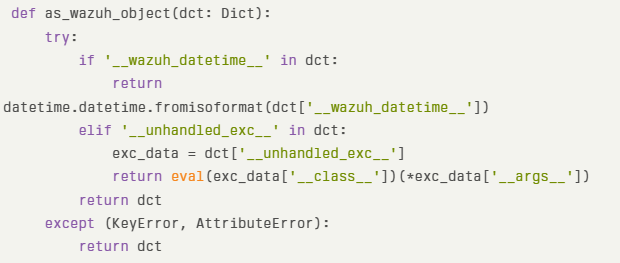

Podatność ma swoje źródło w niebezpiecznej deserializacji danych w komponencie DistributedAPI (DAPI) systemu Wazuh. Problem występuje w funkcji as_wazuh_object znajdującej się w pliku framework/wazuh/core/cluster/common.py, gdzie parametry API są serializowane w formacie JSON, a następnie deserializowane bez odpowiedniej walidacji.

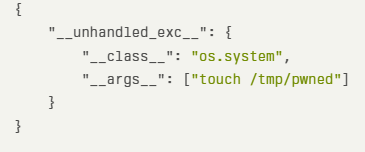

Atakujący może wykorzystać tę lukę poprzez wstrzyknięcie złośliwego słownika do żądań DAPI, co umożliwia sfabrykowanie nieobsłużonego wyjątku (__unhandled_exc__) zawierającego arbitralny kod języka Python. Kluczowym elementem eksploitacji jest endpoint /security/user/authenticate/run_as, który pozwala na kontrolę argumentu auth_context.

Wykorzystanie podatności wymaga spełnienia jednego z następujących warunków

- Dostęp do API Wazuh (skompromitowany dashboard lub serwery w klastrze)

- W określonych konfiguracjach – kontrola nad agentem Wazuh

- W większych sieciach z wieloma serwerami – możliwość ataku przez skompromitowanego agenta

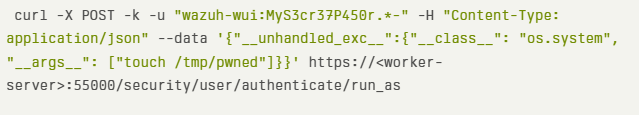

Badacze bezpieczeństwa opublikowali dowód koncepcji (PoC) demonstrujący wykorzystanie podatności . Atak może zostać przeprowadzony za pomocą prostego żądania curl z odpowiednio skonstruowanym payloadem JSON zawierającym klucz __unhandled_exc__:

Podatność wpływa na wszystkie wersje Wazuh od 4.4.0 do 4.9.0 włącznie (aktualna wersja to 4.12). Co istotne, aktualizacja bezpieczeństwa została wydana już w październiku 2024 roku w wersji 4.9.1, jednak nie została wówczas oznaczona jako krytyczna poprawka bezpieczeństwa. Szczegóły podatności zostały ujawnione dopiero w lutym 2025 roku, co wyjaśnia opóźnienie w reakcji administratorów systemów.

Ataki wykorzystują identyczną autoryzację Base64 jak w publicznym PoC (wazuh-wui:MyS3cr37P450r.*-), co potwierdza bezpośrednie adaptowanie dostępnego kodu eksploitującego. Pierwszy botnet używa złośliwego skryptu powłoki o nazwie “w.sh”, który pobiera i wykonuje warianty Mirai o nazwie “morte” dla różnych architektur urządzeń IoT

Deweloperzy Wazuh naprawili problem poprzez zastąpienie niebezpiecznej funkcji eval() bezpieczną alternatywą ast.literal_eval(), która umożliwia ewaluację literałów Python bez wykonywania arbitralnego kodu. Drugi nazywany “Resbot”, wykorzystuje malware o nazwie “resgod” z charakterystycznym stringiem konsoli “Resentual got you!”. Interesujące jest użycie przez ten botnet domen z włoską nomenklaturą, takich jak “gestisciweb.com”, co może wskazywać na targetowanie w użytkowników mówiących po włosku.

Co ciekawe, oba botnety nie ograniczają się wyłącznie do podatności Wazuh, ale wykorzystują także szereg innych znanych luk bezpieczeństwa potwierdzonych przez zespół Akamai:

- CVE-2023-1389 (TP-Link Archer AX21)

- CVE-2017-17215 (Huawei HG532)

- CVE-2017-18368 (ZyXEL routers)

- CVE-2014-8361 (Realtek SDK)

- Hadoop YARN vulnerabilities

Zalecenia

Zalecana jest pilna aktualizacja serwera do wersji minimum 4.9.1 lub do wyższej. Warto w logach sprawdzić istnienie wskaźników IoC takich jak:

– adresy IP: 209[.]141.34.106, 176[.]65.142.137, 65[.]222.202.53, 196[.]251.86.49, 176[.]65.134.62, 104[.]168.101.27, 104[.]168.101.23, 79[.]124.40.46, 194[.]195.90.179

– domeny serwerów C2: nuklearcnc.duckdns[.]org, jimmyudp-raw[.]xyz, pangacnc[.]com, neon.galaxias[.]cc, cbot.galaxias[.]cc, resbot[.]online, versioneonline[.]com, web-app-on[.]com, gestisciweb[.]com.

Warto także zwrócić uwagę na samą implementację rozwiązania, tj. czy w infrastrukturze istnieje segmentacja sieci i ograniczenie dostępu do API Wazuha (wraz z jego monitorowaniem), a także wdrożenie WAF i wymuszenie na agencie dodatkowego uwierzytelniania.

Jeżeli jesteś zainteresowany profesjonalnym szkoleniem z systemu Wazuh to zapraszamy Cię na pełną serię 8 spotkań po 3 godziny już od 16 czerwca 2025 r.

Pod tym linkiem nalicza się od razu rabat 40%: https://wazuh.sekurak.pl

W ramach szkolenia otrzymasz dostęp do szkoleń live, materiały edukacyjne w postaci prezentacji i ćwiczeń laboratoryjnych oraz długi dostęp do nagrań.

~Tomasz Turba