Producenci najrozmaitszego sprzętu starają się zamykać swoje rozwiązania przed zewnętrznymi ingerencjami. Jednym z powodów jest chęć swojego rodzaju monopolu na części zamienne czy naprawy (chyba każdy z nas zna problemy z kompatybilnością tuszy do drukarek?) Drukarka jest tania, ale co powiedzieć o traktorach, które spokojnie mogą kosztować i 400 000+…

Czytaj dalej »

Przez ostatnich kilka lat mogliśmy zaobserwować wiele różnych zastosowań znaku Right-to-Left Override [RTLO / RLO]. Jednym z nich jest wykorzystanie go jako element linku w treści wiadomości e-mail.

Zobaczmy jak powyższą technikę zastosować np. w GMailu, choć pamiętajcie żeby testować to tylko na własne potrzeby.

Czytaj dalej »

Czym jest LDAP? Lightweight Directory Access Protocol (LDAP) to protokół pozwalający na wymianę informacji wykorzystując protokół TCP/IP. Przeznaczony jest on do korzystania z usług katalogowych, czyli obiektowych baz danych reprezentujących użytkowników sieci i zasoby. LDAP jest powszechnie stosowany w wielu usługach, z których zapewne najbardziej znaną jest Active Directory firmy…

Czytaj dalej »

Kto i kiedy jest zobowiązany do powoływania Inspektora Ochrony Danych? Analizując dogłębnie GDPR należy zauważyć, iż funkcji Inspektora Ochrony Danych nie poświęcono zbyt wiele artykułów. Wydaje się, że konieczność dodefiniowania zakresu bezpośrednich odpowiedzialności tego podmiotu będzie przeniesiona na konkretne regulacje krajowe. Podejście takie wydaje się być rozwiązaniem dość sensownym zważywszy…

Czytaj dalej »

Szukając błędów w sposobie wyświetlania nazw sieci Wi-Fi (w różnych urządzeniach), często możemy natknąć się na ciekawy błąd. W systemie Windows XP (np. w wersji Professional z Service Pack 3) możemy stworzyć hotspot Wi-Fi, który nie zostanie wykryty przez standardowy panel do wyszukiwania „Połączenie sieci bezprzewodowej”. Nietypowa nazwa Wi-Fi W celu weryfikacji…

Czytaj dalej »

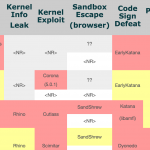

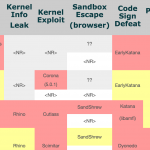

Jeśli ktoś chce szybko mięsa – proszę: mamy tutaj w pełni bojowe exploity (ang. weaponized exploits) zawierające 0-daye na iPhone / Androida (tu będziecie pewnie narzekać że starocie) / Windowsa. Nie brakuje też pakunków zmieniających telewizory Samsunga w ukryte mikrofony. W oryginale: (…) arsenal and dozens of “zero day” weaponized exploits against…

Czytaj dalej »

Po żmudnym i mocno nietypowym procesie analizy udało się z pięciu taśm odzyskać grubo ponad 1000 plików zapisanych w Polsce w latach 1973 – 1984.

Wśród nich znaleziono perły, które zostały uznane już jako utracone. Są to choćby źródła oprogramowania minikomputera K-202 (skonstruowany w latach 1970-1973), czym dotykamy samych początków historii polskich komputerów…

Czytaj dalej »

Ministerstwo Cyfryzacji opublikowało właśnie dokument: „Strategia Cyberbezpieczeństwa Rzeczypospolitej Polskiej na lata 2017 – 2022“. Rzeczywiście w dokumencie jest mowa o bug bounty – ale o tym za moment. Niedługo uczestniczę w panelu dyskusyjnym – m.in. z minister cyfryzacji Anną Streżyńską – jeśli podrzucicie ciekawe pomysły / rozwiązania czy ogólnie komentarze do…

Czytaj dalej »

O szkoleniu pisaliśmy jakiś czas temu. Michał Bentkowski – prowadzący ten kurs – jest ostatnio w wyjątkowej formie – ostatnio zdobył 1 miejsce ex aequo w międzynarodowym konkursie: XSSMas Challenge organizowanym przez jednego z topowych badaczy tematów bezpieczeństwa frontendu – Mario Heiderich-a.

Czytaj dalej »

Opracowanie o narzędziu OWASP OWTF – czyli kombajnie mającym w założeniach usprawnienie realizacji testów bezpieczeństwa.

Czytaj dalej »

Akcja na rynku inteligentnych zabawek się rozkręca. Najpierw Barbie, później niemiecka rekomendacja zniszczenia lalki Calya (oskarżenie o ukryte urządzenie szpiegowskie). Teraz przyszła pora na większą “bombę”. Na początek zaczęło się od wycieku, którym zajął się znany nam Troy Hunt. Chodzi o inteligentne misie (CloudPets), które umożliwiają na przesyłanie głosu (przez clouda) do…

Czytaj dalej »

Co powiecie o takim UUID: 01f3cf39-fb6e-11e6-874a-4c72b97ca1e7 ? Czy jest on w pełni losowy, a może udałoby się coś powiedzieć do dacie jego stworzenia? A może wyciągnąć nawet więcej?

Czytaj dalej »

Po ujrzeniu światła dziennego podatności algorytmu SHA-1 (praktyczna możliwość stworzenia kolidujących PDF-ów), deweloperzy Webkit próbowali przygotować patcha chroniącego przeglądarki przed cache poisoning. Jednocześnie wykryli błąd w systemie SVN…

Czytaj dalej »

Tavis Ormandy ujawnia szczegóły krytycznego problemu z Cloudflare. Dokładny opis opublikowała też ta ostatnia…

Czytaj dalej »

Kolizje funkcji hashującej to zazwyczaj koszmar kryptografów – a szczególnie dotknięty jest w tym przypadku podpis cyfrowy. Podpis, jak pewnie wiecie, zazwyczaj jest dość krótki (nawet dużego, wielomegabajtowego dokumentu). Dlaczego? Bo robiony jest najczęściej nie z całego dokumentu, tylko np. tak: signature = RSA_SIG(SHA-1(dokument)). Co zatem jeśli znajdę dwa różne dokumenty o…

Czytaj dalej »