![Makabra w banku. 12 000 komputerów zainfekowanych ransomware, oddziały zamknięte [Chile] Makabra w banku. 12 000 komputerów zainfekowanych ransomware, oddziały zamknięte [Chile]](https://sekurak.pl/wp-content/uploads/2019/07/hack-150x150.png)

BancoEstado – największy bank w Chile – został zainfekowany malware (prawdopodobnie chodzi o REvil). Pisząc kolokwialnie atakujący uderzyli z grubej rury: według doniesień zainfekowanych została większość serwerów i komputerów pracowników. Sam bank potwierdza zainfekowanie komputerów w oddziałach. While initially, the bank hoped to recover from the attack unnoticed, the damage…

Czytaj dalej »

Do tej pory aby szyfrować pocztę w standardzie OpenPGP, użytkownicy Thunderbirda musieli korzystać z dodatku Enigmail. Od wersji 78.2.1, Thunderbird jest dostarczany z domyślnie włączoną obsługą OpenPGP. Całość musimy oczywiście skonfigurować. Wygląda to dość prosto, choć momentami kuleją jeszcze polskie tłumaczenia. Po pierwsze w konfiguracji naszego konta generujemy nową parę…

Czytaj dalej »

Opis całej serii podatności możecie znaleźć tutaj (sam raport jest z 2017 roku, ale dopiero niedawno został opublikowany). Za znaleziska wypłacono aż $50 000 w ramach programu robaczywych nagród (ang. bug bounty – pozdrowienia dla fanów ortodoksyjnych tłumaczeń :-) Zaczęło się od serwisu service.teslamotors.com, gdzie każdy może wykupić dostęp. Okazało się, że…

Czytaj dalej »

Jeśli chciałbyś otrzymać raport dotyczący widoczności Twojej infrastruktury z poziomu Internetu czytaj dalej :-) Tym razem oferujemy Wam usługę przydatną zarówno dla małych jak i dużych firm. Najprostsza wersja rekonesansu zakończona ręcznie przygotowanym raportem to koszt od 5000 PLN netto oraz efekt w przeciągu ~tygodnia.

Czytaj dalej »

![W pełni modułowe, angażujące szkolenie z bezpieczeństwa IT dla pracowników biurowych od Sekuraka. [Cyber Awareness]. W pełni modułowe, angażujące szkolenie z bezpieczeństwa IT dla pracowników biurowych od Sekuraka. [Cyber Awareness].](https://sekurak.pl/wp-content/uploads/2020/08/hacking222-1-150x150.jpeg)

Proponujemy Wam aż 15 różnych tematów z obszaru bezpieczeństwa IT, omówionych w angażujący sposób (praktyczne pokazy), z aktualnymi przykładami – a całość bazująca na naszym wieloletnim doświadczeniu. Sami możecie wybrać interesujące Was moduły? Cena – od 19pln netto per osoba.

Czytaj dalej »

Michał Bentkowski: Jak mogłem w prosty sposób dowiedzieć się, w której grupie ryzyka zarażania się koronawirusem jesteś?

Grzegorz Tworek: Microsoft SQL Server jako wektor ataku na systemy Windows.

Czytaj dalej »

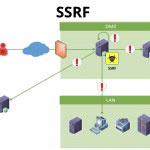

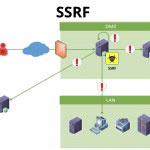

Z podatnością Server-Side Request Forgery (SSRF) bywa różnie – czasem właściciele systemu, który ma tę lukę wzruszają ramionami – niby brak impactu. Czasem jednak można otrzymać całkiem sowitą nagrodę i tak też było w tym przypadku. Przypomnijmy – SSRF to zmuszenie serwera (aplikacji) do wykonania żądania HTTP (lub innym protokołem)…

Czytaj dalej »

Wraz ze złagodzeniem restrykcji związanych z koronawirusem coraz więcej pracowników wraca do biur, a wraz z nimi wiele zaniedbanych laptopów i urządzeń mobilnych. Rodzi to pytania o bezpieczeństwo sieci firmowych. Zespoły IT muszą sobie poradzić z urządzeniami, które nieustannie przełączają się między chronionym środowiskiem korporacyjnym, a sieciami publicznymi. Jak przygotować…

Czytaj dalej »

Cały czas rozbudowujemy naszą gałąź związana z pentestami i w związku z tym potrzebujemy zatrudnić dodatkowe osoby do działu wsparcia sprzedaży na stanowisko juniorskie. Czym będziesz się zajmować? Osoba na tym stanowisku bierze udział w procesie przygotowywania ofert pełnego spektrum testów penetracyjnych, socjotechniki czy analiz powłamaniowych. Praca z klientami polskimi…

Czytaj dalej »

Chyba po raz pierwszy w historii (?) możecie zobaczyć upubliczniony raport z audytu bezpieczeństwa systemu rządowego. Raport z pentestów systemu ProteGo Safe (znanego jako „aplikacja do śledzenia kontaktów w kontekście COVID-19”), dostępny jest tutaj, i obejmuje kilka obszarów: bezpieczeństwo samych aplikacji mobilnych (iOS, Android), bezpieczeństwo API, bezpieczeństwo infrastruktury, bezpieczeństwo webowej…

Czytaj dalej »

W zeszłym roku miałem przyjemność gościć jako prelegent na trójmiejskim wydarzeniu Tech 3camp, gdzie miałem okazję opowiedzieć trochę o OWASP Dependency Check. Dziś jednak postanowiłem podzielić się bardziej tutorialową wersją mojej prezentacji i korzystając z okazji przybliżyć użytkownikom to narzędzie oraz jego możliwości. Jeśli ktoś jest zainteresowany prezentacją, nagranie znajduje…

Czytaj dalej »

Czytając niedawno specyfikację HTML, natrafiłem na ciekawe działanie atrybutu marginwidth/marginheight. Przyjrzałem mu się dokładniej i – ku mojemu zdumieniu – odkryłem, że nadaje się jako mechanizm do komunikacji pomiędzy różnymi ramkami w przeglądarkach!

Czytaj dalej »

Tsunami to nowy skaner sieciowy wydany przez Google. Postanowiliśmy się mu przyjrzeć.

Czytaj dalej »

W dobie zalewającej nas co chwilę fali fake newsów, często trudno jest odróżnić prawdę od prawie prawdy i zupełnych idiotyzmów (czyli od półprawdy i od… fekalioprawdy). Tym bardziej, że w Internecie coraz więcej jest treści, które bazują na prawdziwych danych, a jednocześnie przeinaczają je w tak diametralny sposób, że dotarcie…

Czytaj dalej »

Wstęp: Jedna z najpopularniejszych platform Bug Bounty, Hackerone – w ramach promocji swojego wirtualnego eventu H12006 – uruchomiła konkurs w formule Capture The Flag. Nagrodą było zaproszenie na wspomniany ekskluzywny event oraz zaproszenia do prywatnych programów bug bounty. Co ciekawe, główną nagrodę otrzymywało się nie za najszybsze rozwiązanie zadania, a…

Czytaj dalej »

![Makabra w banku. 12 000 komputerów zainfekowanych ransomware, oddziały zamknięte [Chile] Makabra w banku. 12 000 komputerów zainfekowanych ransomware, oddziały zamknięte [Chile]](https://sekurak.pl/wp-content/uploads/2019/07/hack-150x150.png)

![W pełni modułowe, angażujące szkolenie z bezpieczeństwa IT dla pracowników biurowych od Sekuraka. [Cyber Awareness]. W pełni modułowe, angażujące szkolenie z bezpieczeństwa IT dla pracowników biurowych od Sekuraka. [Cyber Awareness].](https://sekurak.pl/wp-content/uploads/2020/08/hacking222-1-150x150.jpeg)