Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Otrzymałeś maila ze swoim (prawdziwym) hasłem? Ktoś twierdzi, że włamał się na Twój komputer! Radzimy co robić.

W przytłaczającej większości przypadków nie należy odpowiadać na tego maila (nikt się nie włamał na Twój komputer). Ale czy coś robić? Czytajcie dalej

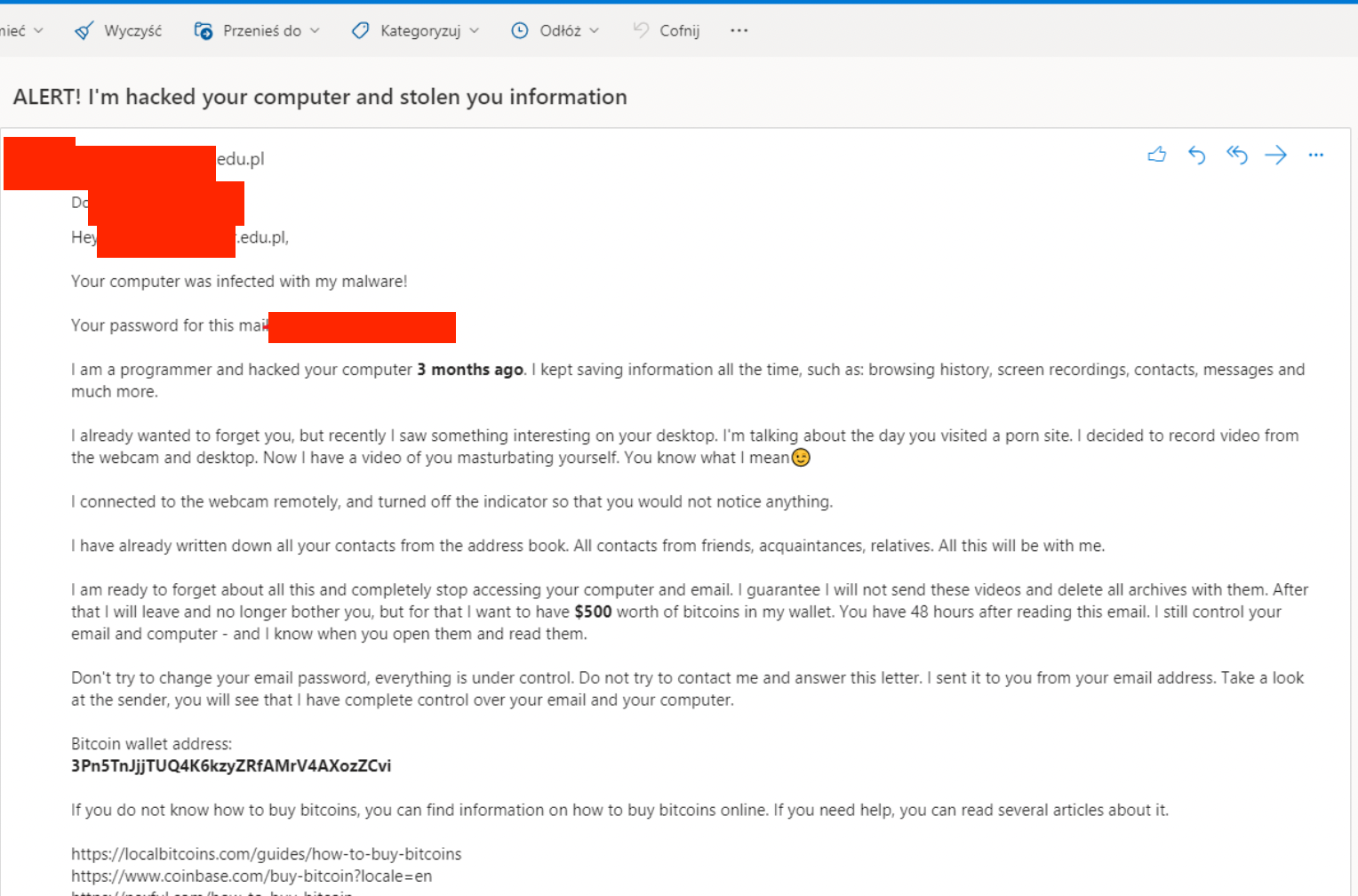

Jeden z czytelników przesłał nam właśnie informację o takim świeżym e-mailu:

Temat nie jest nowy, ale schemat najprawdopodobniej cały czas działa, bo cyberzbiry cały czas próbują wyciągnąć od adresatów tych maili pieniądze.

Zaskakiwać może fakt, że przestępcy wklejają do e-maila prawdziwe hasło ofiary. Co ciekawe, hasło w mailu powyżej nie musi być nawet hasłem do konta e-mailowego. Ale sam fakt, że jest ono prawdziwe (“hmm, kiedyś używałem tego hasła, ale do czego ono było…?”) ma wzbudzić u odbiorcy poczucie, że sprawa opisywana w wiadomości jest poważna (nie jest).

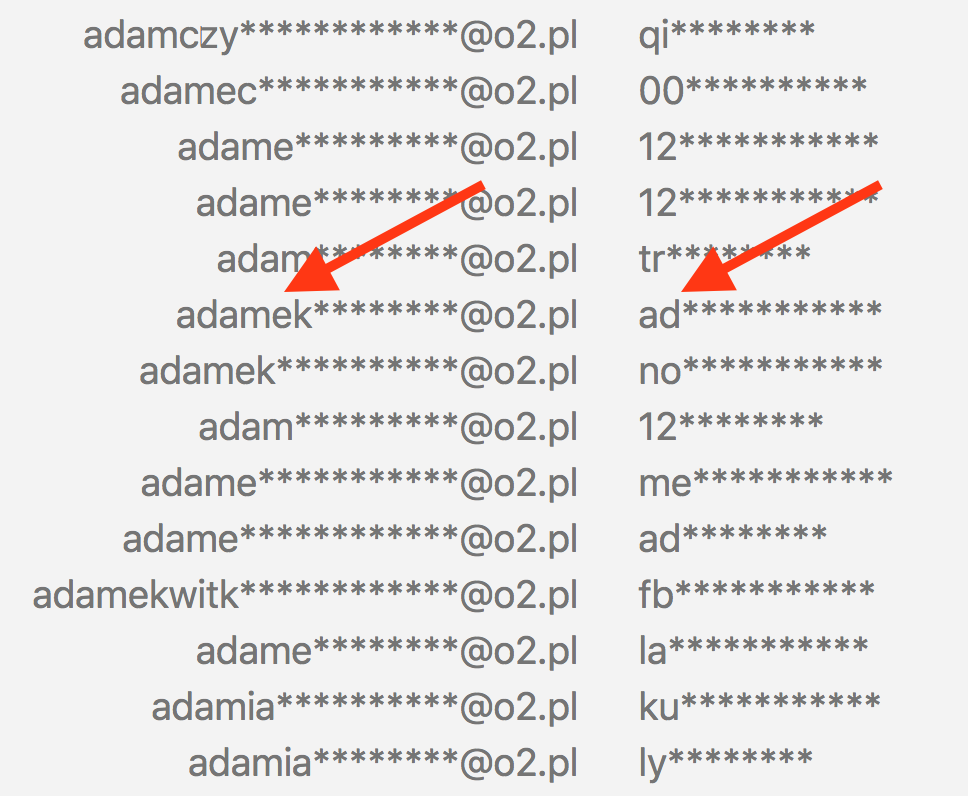

Skąd przestępcy wyciągnęli hasło? Z wycieków. Istnieją serwisy, które prezentują swoje bazy wyciekniętych danych mniej więcej w taki sposób jak poniżej (przy czym jest również możliwość zobaczenia tych danych bez gwiazdek). Więcej o tym temacie opowiadamy na naszym szkoleniu o cyberatakach.

No więc po prostu można całkiem zignorować takiego maila i ze spokojną głową przejść do swoich codziennych zadań?

No nie do końca:

- warto sprawdzić czy tego hasła nie rzeczywiście używamy np. do poczty elektronicznej czy Facebooka. Jeśli tak – musisz je oczywiście zmienić i przy tej okazji rozważyć korzystanie z managera haseł.

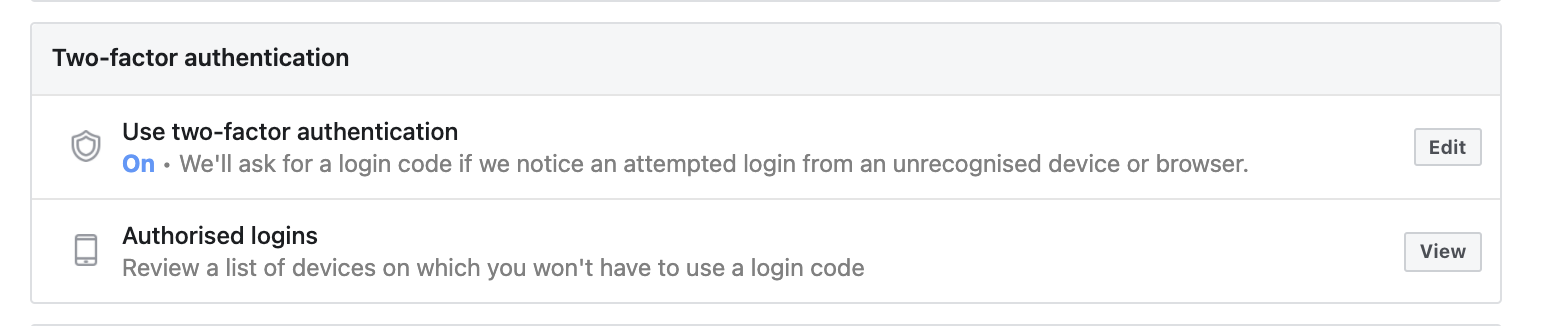

- Warto również włączyć dwuczynnikowe uwierzytelnienie (2FA) na kontach, które taką funkcję wspierają. Można to zrobić konfigurując numer telefonu, na który podczas logowania będą przychodziły SMSy z odpowiednim kodem. Ew. użyć kluczy sprzętowych 2FA. Więcej o kluczach sprzętowych 2FA pisaliśmy tutaj. Przykładowo dla Facebooka, konfiguracja 2FA dostępna jest tutaj: https://www.facebook.com/settings?tab=security

~Michał Sajdak

… albo też użyć aplikacji takich jak Google Authenticator czy Microsoft Authenticator

Nie polecam Google Authenticator. Program nie był aktualizowany od blisko roku, a ponadto nie posiada funkcji automatycznego tworzenia kopii zapasowej, więc w przypadku utracenia telefonu lub usunięcia aplikacji, trwale tracimi dostęp do drugiego składnika.

Microsoft Authenticator jest pod tym względem zdecydowanie bezpieczniejszy. Osobiście korzystam również z Authy i polecam tą aplikację.

No niestety, też zauważyłem, że Google Authenticator potrafi płatać figle. Raz po jakims update straciłem dostęp do wszystkich kluczy :O dlatego warto mieć kopie qr code’ow w formie papierowej.

Nie polecam Google Authenticator. Program nie był aktualizowany od blisko roku… ciekawa dedukcja :)

No przecież po to dostajesz kody zapasowe, żeby jednak dostać się do konta po utracie telefonu. No i kolejna dość oczywista kwestia, skoro straciłeś tel to chyba bezpieczniej zrobić revoke 2FA i skonfigurować je na nowo niż korzystać z tego co zostało już skradzion/ zgubione.

Każdy drugi składnik powinien mieć kopię. Można np. mieć Authenticatora również na drugim, całkiem offline-owym starym telefonie – jeden kod QR możesz zeskanować ile razy chcesz.

Ale zdajesz sobie sprawę że na zgubiony/zepsuty telefon ratunkiem jest kolejna forma autentykacji którą dodałeś podczas konfigurowania? Kody jednorazowe, klucz u2f itp? Google Authenticator jest równie nie(bezpieczny) co MS Authenticator. Bo w ostateczności małpa i tak przeklepie kod obojętnie czy z GA czy Z MSA.

warto sprawdzić czy tego hasła nie rzeczywiście używamy

warto czytać art. do końca, wtedy unikamy głupich postów.

Poza wyciekami jest jeszcze jedna opcja. Jeżeli 3% wszystkich kont chroniona jest zaledwie ok. 30 hasłami, z kilkoma najpopularniejszymi hasłami pokrywającymi lwią część tej przestrzeni, to którekolwiek z nich wysłane na 1000 przypadkowych adresów spokojnie da przynajmnie jedną osobę, której hasło będzie się zgadzało.

O ironio dywersyfikacja haseł drastycznie zwiększa szanse powodzenia tego typu socjotechniki.

U2F (n.p. yubi) i recovery codes gdzieś w bezpiecznej, separowanej lokalizacji :)

yubico ogarnia też authenticator, baza trzymana jest na fizycznym kluczu. Zduplikować sie nie da ale z drugiej strony – gdzie nie wetkniesz – działa.

ja otrzymalem kilka dni temu maila z ekranem z mojego komputera i jakims plikiem pdf (nie otwieram go) i z hasłem do disney+ mojej kuzynki na który się logowałem i hasłem do moich kont facebook instagram itd, kiedys uzywalem tego hasła do szerszej ilosci social media ale teraz to takie sa to pojedyncze nic nie znaczace konta

Też dostałam to samo dzisiaj w nocy

Ja w nocy spałem :(