Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Dostałeś swoje (prawdziwe) hasło w mailu z żądaniem okupu? To scam!

Ostatnio coraz więcej osób pisze do nas z prośbą o radę: dostają maila ze swoim prawdziwym hasłem (czasem w tytule maila, czasem w mailu) z prośbą o wpłatę określonej kwoty w Bitcoinach (po wpłacie, dane które rzekomo wyciekły zostaną usunięte lub alternatywnie – przynajmniej nie będą opublikowane). Taka wiadomość wygląda mniej więcej tak:

I'm a hacker who broke your email as well as device a couple of weeks back. You entered your password on one of the web sites you visited, and I intercepted that. This is the security password of [tutaj-twoj-mail] upon time of compromise: [tu-twoje-realne-haslo] Obviously you can can change it, or already changed it. Still it would not matter, my personal malicious software modified it each and every time. Do not really try to get in touch with me personally or even find me, it is impossible, since I sent you mail from your email account only. Via your e-mail, I uploaded malware computer code to your Operation System. I saved all of your contacts together with buddies, fellow workers, loved ones and also the total record of visits to the World-wide-web resources. Furthermore I set up a Virus on your system. You are not my only prey, I normally lock pcs and ask for a ransom. Nonetheless I was hit through the web sites of intimate content that you usually check out. I am in shock of your own fantasies! I've certainly not seen anything like this! Therefore, when you had fun on piquant websites (you know what I mean!) I made screenshot with using my program by your camera of yours system. And then, I combined them to the content of the currently seen website. Now there is going to be laughter when I send these photos to your contacts! BUT I'm sure you don't want this. Thus, I expect to have payment from you for my quiet. I think $900 is an adequate cost for it! Pay with Bitcoins. My BTC wallet address: [adres-btc]

Z jednej strony kampania nie jest nowa (maile też mają parę wariantów). Choć prawdopodobnie od niedawna w mailach podrabiane jest pole nadawca (na taki sam adres jak ma odbiorca) – to aby uwiarygodnić całą historię.

Oczywiście podstawowym elementem, który ma uwiarygodnić wiadomość to prawdziwe hasło ofiary. Ale uwaga – bardzo często nie jest to hasło do skrzynki pocztowej, tylko pochodzi ono z publicznych wycieków, gdzie dany adres mailowy został użyty jako login. Czyli przykładowo: zakładam konto w sklepie internetowym (podając jako login swój email) i ustawiam nowe hasło. Jeśli teraz wycieknie baza ze sklepu, to mogę mieć problem jeśli … w innych swoich kont w Internecie użyłem tego samego hasła.

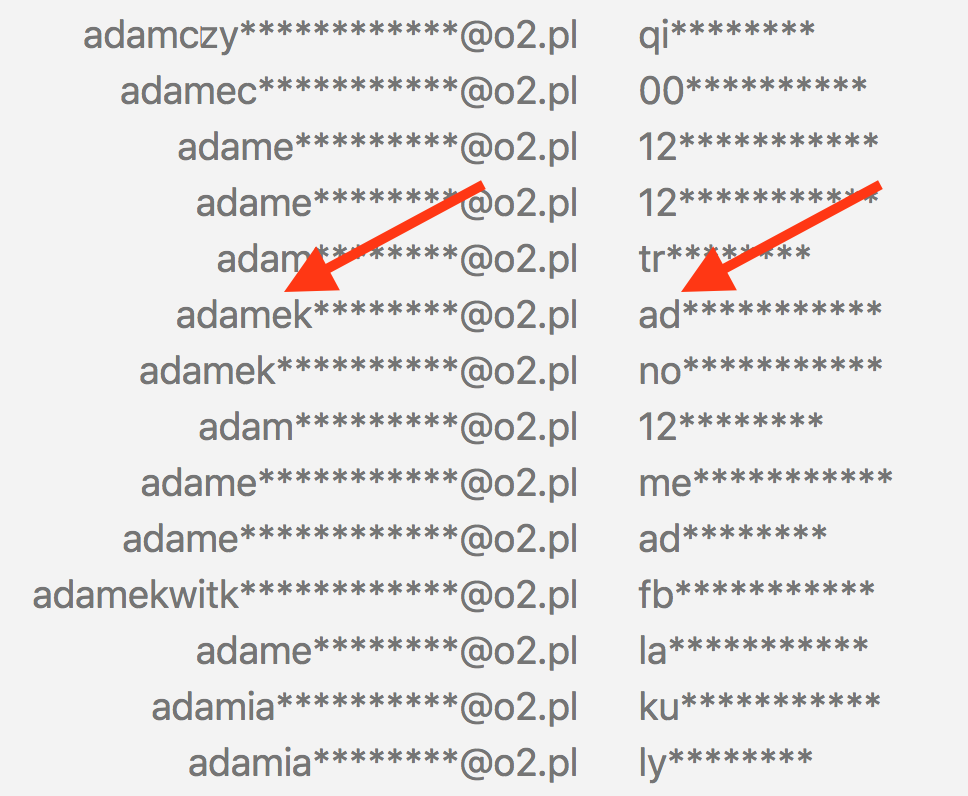

Tu przykład takiej próbki z domeny @o2.pl (hasła i maile są „zagwiazdkowane” ale nie ma wielkiego problemu aby uzyskać taką bazę bez żadnych zaciemnień):

Jak zweryfikować swoją domenę / e-mail pod względem wycieków? Warto sprawdzić serwis gotcha.pw oraz klasyczny haveibeenpwned.com

Czy przejmować się wcześniej wspomnianym mailem? I tak i nie.

Tak – bo hasło gdzieś wyciekło i warto dla pewności pozmieniać hasła w przynajmniej istotnych serwisach z których korzystasz (mail, bankowość elektroniczna).

Nie – jeśli używasz unikalnego hasła do swojej poczty. Tutaj prawdopodobnie nikt nie wykorzystał opisanego w cytowanym mailu schematu aby dostać się do Twojej skrzynki pocztowej. Przy okazji polecamy również skonfigurowanie dwuczynnikowego dostępu do konta pocztowego (jeśli Wasz dostawca to umożliwia).

–ms

Czy jest możliwość, aby dowiedzieć się z których usług wyciekło hasło?

gotcha.pw pokazuje na 1 naruszenie

haveibeenpwned.com, pokazuje aż trzy.

Nie widzę jednak możliości sprawdzenia kto nie upilnował mojego e-maila

pozdrawiam

Ja mam dobrą metodę i może warto ją rozpowszechnić. Chociaż nie każdy będzie miał możliwość jej użycia. Ja dla każdego serwisu zakładam nowy alias do maila np. mail_alegrosz@mojadomena.com. Mam też specjalny numer telefonu, który wszędzie podaje i na codzień trzymam wyłączony. Jak wyciekną maile to po nazwie widze od kogo. Alias łatwo zamienic na inny bo jest użyty tylko w jednym miejscu.

Edit: jednak wyświetla strony, które nie upilnowały danych. Nie zwróciłem uwag bo to jakieś starocie i nawet nie pamiętałem, że miałem tam konta.

pozdrawiam

Już dostałem 3 takie emaile, jak przeczytałem pierwszy to naprawdę się przeraziłem i już pozostałych nie przeglądałem dokładnie. Po paru godzinach otrząsnąłem się, sprawdziłem dokładnie wszystkie emaile, każdy miał tą samą budowę, tekst trochę pozmieniany, kwota którą „trzeba” było zapłacić, z każdym emailem była inna, no i co najbardziej mnie uspokoiło, to inny kod konta bitcoin na każdy email (czy co to tam jest). A teraz znalazłem ten artykuł… Ufff, a już miałem pełno w gaciach. Przynajmniej zmobilizowało mnie to, do zmiany haseł i ustawienia wszędzie, gdzie tylko się da, dwuetapowego potwierdzenia logowania (czy jakoś tak xD)

:)

podali mi daty dokładnie kiedy mieli dostęp pełny do mojego konta email. kolejny raz wciskają mi kit że nagrali film z masturbacją a korzystam z komputera stacjonarnego. hackers wysyłają spam tonami a nic się nie dzieje.

Ja wczoraj dostałam podobnego mejla. Zasrany szntażysta żąda 1500 dolarów w bitcoinach za nieujawnienie nieprawdziwych kompletnie rzeczy. Mejl zawiera nawet instrukcje w jaki sposób i gdzie kupię bitcoiny. Zmieniłam hasła na najważniejszych kontach, czy to wystarczy???

Byłem naprawdę przerażony po przeczytaniu takowego maila. Nie miałem pojęcia co dalej robić. Odpalałem skany w całym komputerze oraz telefonie aby sprawdzić czy nie ma żadnego wirusa. Nadawca tego maila poinformował że jego „trojan virus” jest nie do zniszczenia. Ten artykuł mnie uspokoił. Pierwszy raz mam sytuacje taką jak ta. Kamień spadł mi z serca że to nie jest prawda.

Też dostałam takiego maila, ale możliwe że hasło, które podał haker nie jest moim hasłem? jestem pewna, że nigdzie takiego hasła nie ustawiałam…

W takich mailach wszystko jest możliwe…

Dzień dobry,

dostałam dwa dni temu niepokojącego maila od darkorbit@newsletter.bigpoint.com o tytule Uwaga Twój kod Bitcoin wygaśnie za 3 dni. W treści jest Zapłata 1

ustawa: Czekanie

wymagane jest potwierdzenie

kod salda, informacje o koncie oraz informacja, że konto wygasa za 3 dni. Potem jest coś takiego Masz wiele wiadomości zadzwoń na swoje konto, aby uzyskać saldo swojego konta BitCoin. nie odpowiedziałeś. To jest automatyczny biuletyn dotyczący salda na Twoim koncie BitCoin.

Pierwszy krok jest jasny i czeka na potwierdzenie. Dlatego prosimy o odpowiedź na nasze wiadomości już dziś. Na dole jest potwierdź tutaj. Jestem w szoku. Nigdy nie logowałam się na żadną stronę z bitcoinami, więc nie wiem dlaczego coś takiego mi przychodzi. Pamiętam, że raz już miałam taką akcję, że ktoś mi ukradł hasło, ale od tamtego czasu już pozmieniałam hasła wszędzie. Zgłosiłam sprawę do działu technicznego WP, ale i tak się martwię, że ktoś się posłużył moimi danymi…

Czesc, Iwa.

Jesli nie masz bitcoinow lub nie uzywalas tego podanego serwisu, to w ogole nie musisz sobie zawracac glowy tym mailem.

To prawdopodobnie „phishing” wysylany na oslep w celu wyludzenia danych.

Dostawalem podobnych po pare dziennie, mimo ze nie mam zadnych bitcoinow.

Ja z tego adresu dostałam maila: „Sprawdź status Twojej płatności” na ponad 32 tysiące! Trochę mnie zaniepokoił.

Cześć JP,

dostałam kilka dokładnie takich samych samych maili i też na ponad 32 tys. Podświetliłam 'sprawdź aktualny status’ i widzę, że jest strona http://www.newsfinanse.club [w jednej z poprzednich było jeszcze malanconyhyper], a czegoś takiego w ogóle nie ma w wyszukiwarce. Poniżej są szczegóły rzekomej transakcji z takimi danymi jak nr transakcji, nr zlecenia, opis płatności, kwota, kwota po przewalutowaniu, kurs przewalutowania, dodatkowe opłaty obciążające klienta oraz data transakcji.

Przekazałam wszystkie maile do CERT, ale jeszcze nie otrzymałam odpowiedzi. Myślałam też o przekazaniu sprawy na policję. A Ty gdzieś zgłaszałaś te wiadomości?

X

darkorbit@newsletter.bigpoint.com dzisiaj do przyszedł taki mail

Odbiorca otrzyma Twoją wpłatę najpóźniej następnego dnia roboczego. Jeśli nie dokonasz wpłaty, transakcja zostanie anulowana automatycznie w ciągu 5 dni.

Szczegóły operacji

● Numer transakcji: C E9D7 XX2061639300XX (PL)

● Numer zlecenia (nadany przez odbiorcę): 2357023

● Opis płatności: P/23531796/0002/21

● Kwota: 32364,59 PLN

● Kwota po przewalutowaniu: –

● Kurs przewalutowania: –

● Dodatkowe opłaty obciążające klienta: 220,99 PLN

● Data transakcji: 2021-03-24 17:01:38

Oszuści do piachu Pozdrawiam kumatych nie dających się zrobić w konia

Darku,

dzwoniłam przed chwilą do CERT POLSKA, gdzie przekazałam wszystkie maile [zarówno z adresem darkorbit, jak i riotgames], i powiedziano mi, że mają sporo zgłoszeń maili przychodzących z tych adresów. Ja od razu wyczułam, że coś jest nie tak, więc niczego nie otwierałam, ale i tak wolałam to zgłosić.

Darku,

zgłosiłam wszystkie maile [zarówno z darkorbit, jak i riotgames] do CERT Polska. Okazało się, że dostali więcej zgłoszeń.

Darek, ja dziś otrzymałam taką samą wiadomość jak ty. Domyśliłam się od razu, że to wyłudzacze i oszuści. Po prostu wykonałam ruch w tej wiadomości jako odpowiedz i zwróciłam całość tej wiadomości do nadawcy. Otrzymałam informację, że:

(…)

Temat: Informacja o bezprawnym wykorzystaniu adresu

Uwaga!

adres informacja@4lead.pl został bezprawnie wykorzystany. Informujemy, że 4lead nie ma nic wspólnego z wiadomościami, które Państwo otrzymują od nadawcy darkorbit@newsletter.bigpoint.com. Użycie naszego adresu jako zwrotnego do wiadomości, nastąpiło bez naszej zgody i wiedzy.

* Ostrzegamy aby zachować ostrożność. Nie klikać w żadne linki, jeśli to możliwe zgłosić nadużycie do administratora poczty.

Prowadzimy postępowanie wyjaśniające. Prosimy o wyrozumiałość.

Administrator 4Lead

(…)

Ja dostałem takie coś na początku miesiąca : Szczegóły operacji

● Numer transakcji: C E9D7 XX2061639300XX (PL)

● Numer zlecenia (nadany przez odbiorcę): 2357023

● Opis płatności: P/23531796/0002/21

● Kwota: 32364,59 PLN

● Kwota po przewalutowaniu: –

● Kurs przewalutowania: –

● Dodatkowe opłaty obciążające klienta: 220,99 PLN

● Data transakcji: 2021-04-01 09:20:46

Dziekuję za odpowiedź. Dodam, że znalazłam w spamie jeszcze jedną dziwną wiadomość, tym razem od Potwierdzenie płatności, z maila noreply@mail.accounts.riotgames.com o tytule Saldo Twojego konta wzrosło do ogromnego [podana jest kwota]. W treści jest:

To jest automatyczna

Pierwsza płatność jest gotowa do twojego potwierdzenia.

Drogi kliencie, dziękujemy za dołączenie do naszego programu bitcoin. Chcielibyśmy cię poinformować, że Twój bonus bitcoin jest już dostępny i gotowy do zapłaty. Poniżej jest informacja o koncie oraz saldo in bitcoin, a jeszcze niżej potwierdź tutaj.

Tak jak wspomniałam, nie mam ani bitcoinów, ani nie używałam żadnego z tych serwisów [nie gram w żadne gry], a mimo to wystraszyłam się, gdy zobaczyłam te wiadomości. Może dlatego, że półtora roku temu wyciekło moje hasło z poczty na WP i boję się, że ktoś porejestrował się na mnie na tego typu serwisach, skoro teraz przychodzą mi takie maile.

Iwa ja też takie coś dostałem i też się lekko zdenerwowalem

Maćku,

tak jak napisałam wyżej, zgłoszeń do CERT Polska jest więcej. Najważniejsze, żeby niczego nie klikać i jak najszybciej zgłosić sprawę do CERT.

Zgłosiłam sprawę do CERT Polska i wygląda na to, że nie tylko my zmagamy się z tym dziadostwem. Najważniejsze, żeby niczego nie klikać, tylko zapisać wiadomość [zapisz u góry] i przekazać komu trzeba jako plik eml.

Witajcie!

Od jakiegos czasu moze od miesiaca tez zaczely przychodzic do mnie na mail dziwne wiadomosci z darkorbit. Tez ta sama tresc co u Iwy, ze dziwne potwierdzenia przelewu i ze konto wygasnie w ciagu 72godzin, a do odbioru mam ponad 15 tys euro. W nic nie klikalem, zmienilem haslo, ale to nic nie pomoglo, wiadomosci przychodza teraz do mnie ok 10 maili dziennie na skrzynke. Zastanawiam sie czy nie zglosic tego na policje o to ze zostalem ofiarą phisingu. Czy ktos jakos sobie poradzil z tym problemem?

Ej, bo wszystko ok, nic sie nie zgadza (w moim mailu) ale 1 jest real. Ss z mojego pulpitu z moim antywirusem. Czy jest opcja, że ktoś sie do niego włamał? Plis szybko

Super i okey wszystko, ale jest jeden problem. Dostałam ss z mojego innego komputera. ponoć jeszcze w 2021 roku. Jest opcja, że ktoś się tam włamał?

Przed chwilą odczytałam kolejnego maila podobnego. Już drugi. Szczerze mówiąc jestem trochę zaniepokojona. Hasło z poczty prawidłowo podane i to martwi mnie najbardziej.