Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

OSINT i rekonesans stron z wykorzystaniem OWASP Maryam [OSINT hints]

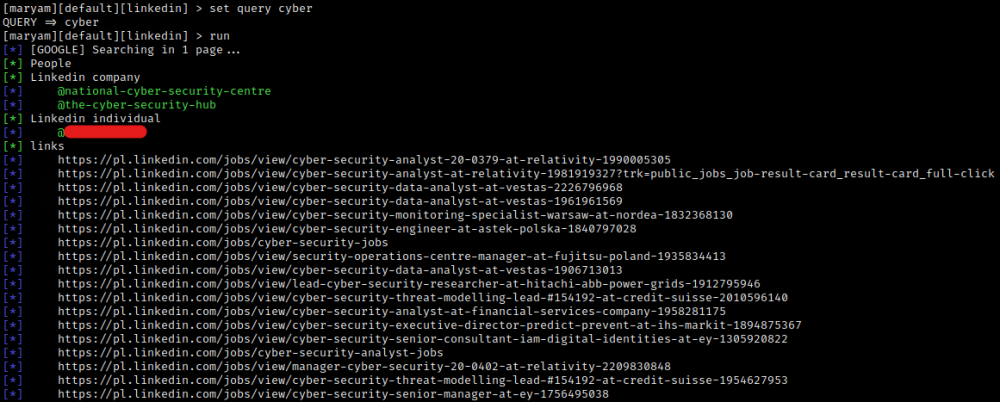

OWASP Maryam to ciągle rozwijany framework służący do gromadzenia danych z otwartych źródeł, jak i rekonesansu stron internetowych. Oprogramowanie napisane w Pythonie i oparte o Recon-ng może stanowić ciekawy i co ważne, prosty w obsłudze zestaw narzędzi dla każdego, kto poszukuje w sieci informacji o konkretnej osobie lub firmie.

Instalacja standardowo sprowadza się do ściągnięcia repozytorium z GitHuba i zainstalowania kilku wymaganych zależności. Jeśli ktoś miał wcześniej do czynienia z Recon-ng lub Metasploitem, to obsługa Maryam nie będzie dla niego stanowić żadnego zaskoczenia.

Aktualnie dostępne są 3 zestawy modułów:

– Footprint – m.in. do wyszukiwania słów kluczowych, emaili i innych informacji na zadanych stronach (również w oparciu o własne Regexy), a także brute-force’owania DNS, TLD, katalogów i plików oraz identyfikacji WAF-ów i aplikacji webowych;

– OSINT – m.in. do analizy wyników wyszukiwania subdomen, emaili, dokumentów w różnych formatach, użytkowników w serwisach społecznościowych czy plików na stronach internetowych, które mogą zawierać interesujące nas dane, a także do poszukiwań w sieci Tor;

– Search – m.in. do poszukiwań informacji o osobach czy instytucjach w wyszukiwarkach (i to nie tylko w Google czy Bing, ale także np. w Qwant czy crt.sh) lub w mediach społecznościowych (Twitter, LinkedIn i Facebook).

Z własnego doświadczenia z narzędziem mogę jedynie dodać, że ma ono jeszcze pewne niedociągnięcia – przy wielu poszukiwanych frazach warto przeładować moduły (komenda reload), żeby uniknąć nakładania się wyników i innych losowych problemów. In plus jednak trzeba ocenić dużą ilość filmików instruktażowych dostępnych na Wiki projektu.

–Krzysztof Wosiński, @SEINT_pl