Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Oferują na sprzedaż rzekomy „wyciek” z danymi osobowymi związanymi z Krajowym Systemem Cyberbezpieczeństwa (KSC Forum). Tyle że ta oferta sprzedaży… jest bezczelnym scamem.

TL;DR – Dostajesz e-mail z przykładowymi danymi które wyglądają na wycieknięte. Co robisz? Nasz Czytelnik zachował zimną krew. Poniżej nasza analiza wskazująca na ciekawy rodzaj scamu.

Jeden z naszych Czytelników – Marcin, otrzymał e-mail z którego wynikało, że firma ResearchReach[.]co oferuje mu możliwość zakupu “bazy klientów” wydarzenia “KSC Forum 2023”. Baza miała rzekomo zawierać 6000 rekordów z takimi polami jak: imię, nazwisko, firma, adres e-mail, adres siedziby, numer telefonu. Z racji, że to prawdziwe wydarzenie, które odbędzie się pod koniec sierpnia w Zakopanem i dotyczy osób związanych z wdrażaniem ustawy o Krajowym Systemie Cyberbezpieczeństwa postanowiliśmy się przyjrzeć temu tematowi nieco bliżej.

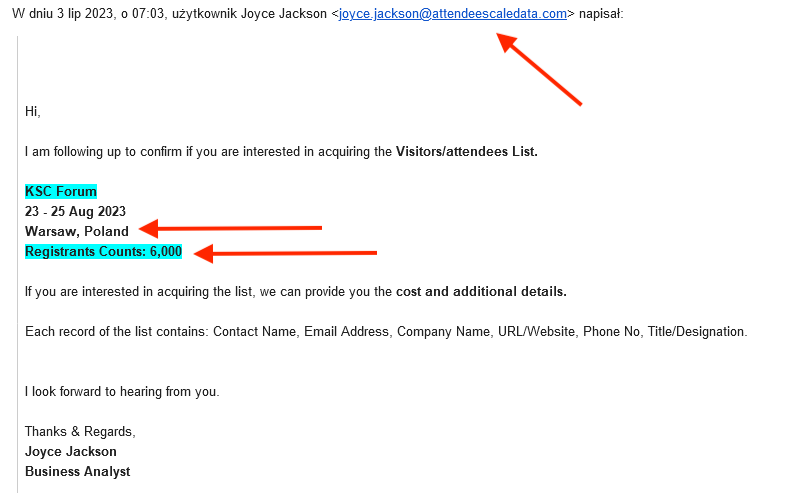

Na początku do Marcina trafił taki mail z domeny attendeescaledata[.]com

Rys. 1. Pierwszy mail z kampanii scamowej

Od razu można zwrócić uwagę na pewne niedociągnięcia. Mianowicie, KSC Forum 2023 odbywa się w Zakopanem, a nie w Warsaw, a dodatkowo liczba rekordów 6000 jest zdecydowanie za duża na wydarzenie.

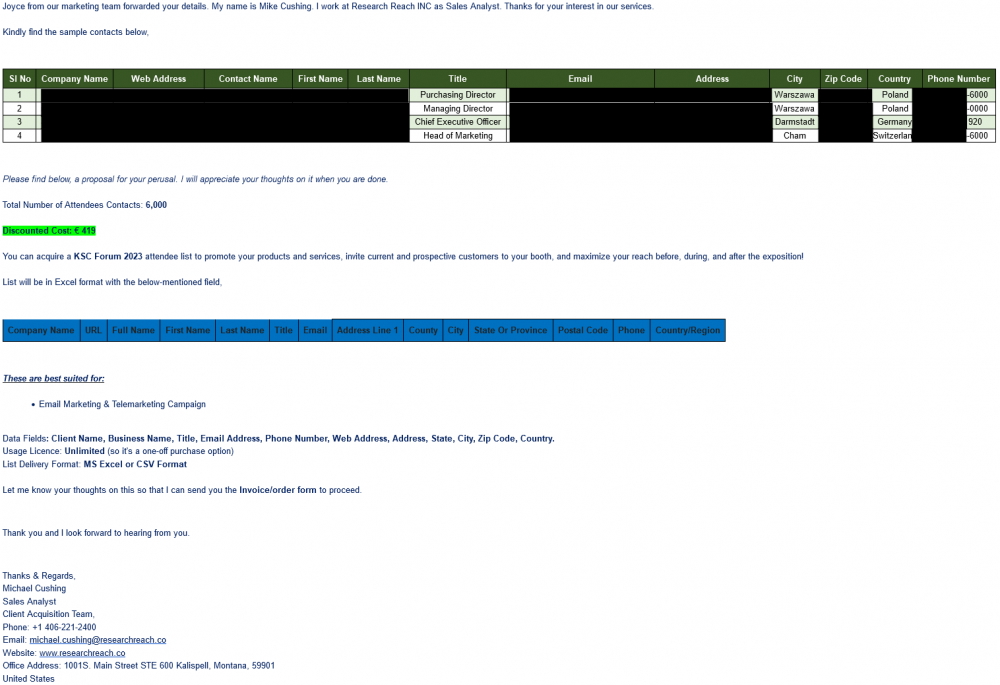

Marcin jednak postanowił pobawić się w trolowanie scammerów i poprosił o przykładowy wycinek “bazy”. Tutaj pojawił się problem, bo wycinek zawiera realne dane osób pracujących w firmach, gdzie zajmują ważne stanowiska związane z cyberbezpieczeństwem (rys. 2).

Rys. 2. Wycinek z bazy klientów doręczony przez scammera.

Jednak jakby mogło się wydawać na pierwszy rzut oka, na szczęście nie jest to wyciek, a zebrane publiczne informacje o tych osobach dzięki OSINT i ogólnodostępnym bazom takim jak KRS Online czy LinkedIn. Zatem ofiara przeglądając takowy wycinek, miałaby odnieść wrażenie, że faktycznie uzyskuje bazę kontaktów dosyć newralgicznych osób dla każdego przedsiębiorstwa. Za jedyne 419 euro. Transfer pieniędzy od ofiary w tym wypadku zakończyłby się ich wyłudzeniem.

Co ciekawe, możemy zwrócić uwagę, że zarówno pierwszy kontakt, jak i osoba przesyłająca bezpośrednio wycinek nie ukrywa danych kontaktowych, adresów ani domen. Zatem postanowiliśmy się przyjrzeć tym wartościom. Przedstawiamy poniżej kilka punktów które z reguły zwiększają prawdopodobieństwo, że możemy mieć do czynienia z oszustwem:

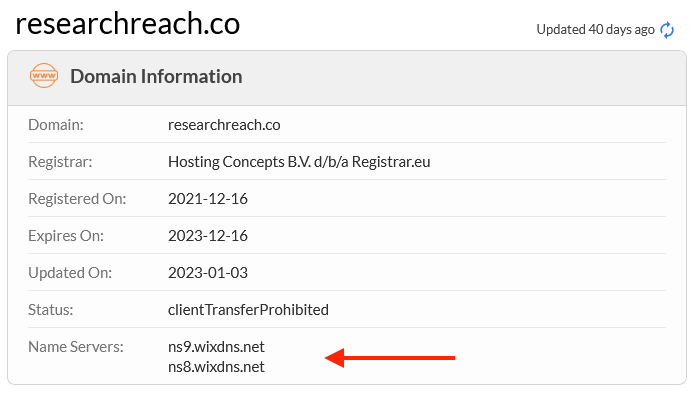

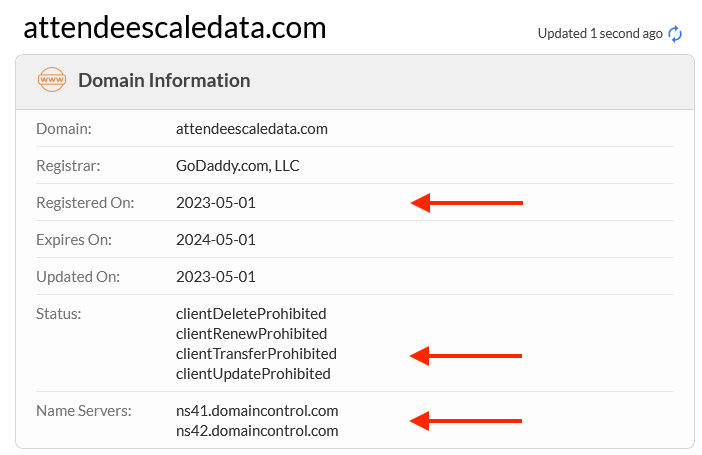

- Domeny – przeglądając dane rejestracyjne domeny zwykle oszuści będą mieli je ukryte (rys. 3.), a dodatkowo czas od zarejestrowania adresu nie będzie zbyt odległy (do kilku miesięcy) (rys. 4).

Rys. 3. Skonfigurowane serwery DNS dla domeny researchreach[.]co wskazujące na serwery Wix (kreatora stron WWW).

Rys. 4. Czas rejestracji domeny attendeescaledata[.]com nie jest odległy.

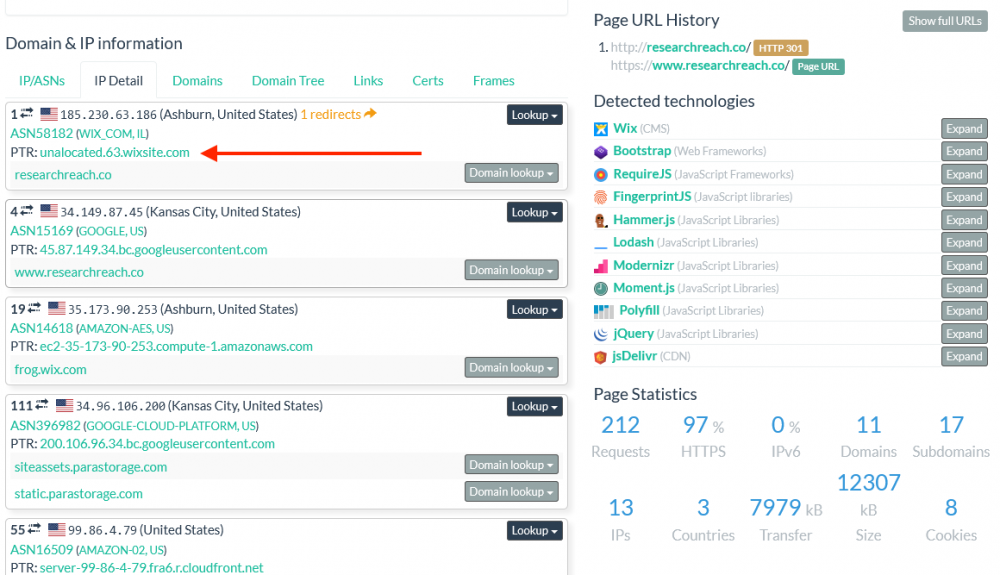

- Adresacja IP – prawdziwa adresacja IP zwykle będzie ukryta i umiejscowiona w systemie CDN (ang. Content Delivery Network) takim jak CloudFlare w celu ukrycia prawdziwej adresacji serwerów. W tym przypadku przestępcy korzystają z kreatora stron WWW wix.com, który jednocześnie zapewnia hosting. Sam serwis wix.com jest hostowany na serwerach Google Cloud Platform (rys. 5.)

Rys. 5. Adresacja IP wskazująca na stronę hostowaną przez wix.com, które są zarządzane za pomocą GCP.

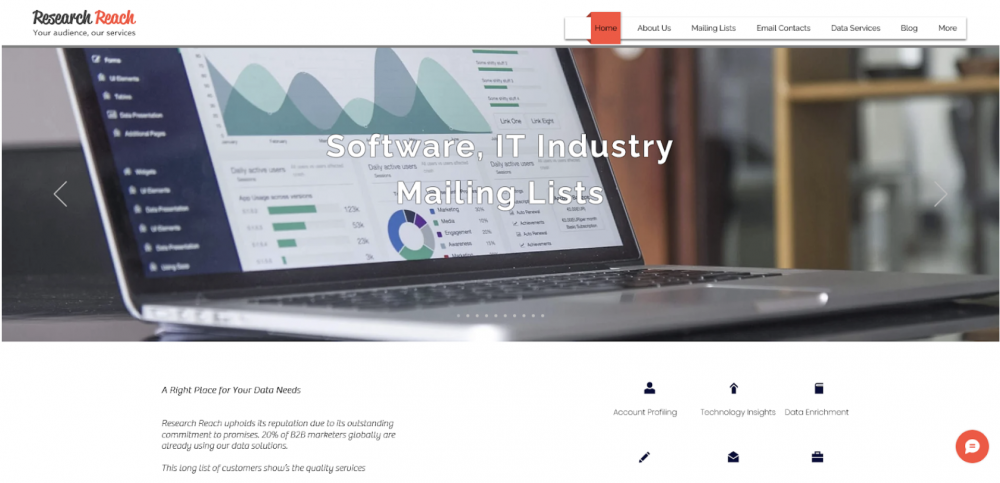

- Strona internetowa – zwykle na stronie ze scamem można odnaleźć wiele artefaktów związanych z jej niechlujnym i niespójnym wyglądem. Czasami także da się zauważyć fragmenty tłumaczeń z innych języków lub wręcz tłumaczenie łopatologiczne z translatorów. Często też wiele linków wewnętrznych na stronie nie działa lub nie kieruje do właściwego miejsca (rys. 6.)

Rys. 6. Niechlujnie stworzona strona scammerska (rozjechane czcionki).

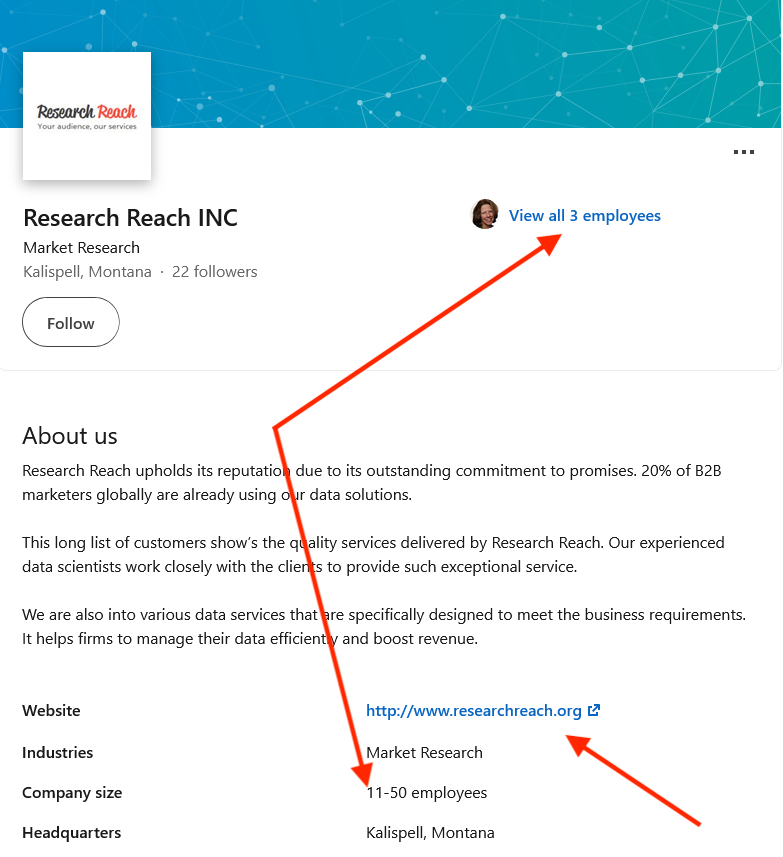

- Wykonując dodatkowy rekonesans również można natknąć się na niedziałające, porzucone projekty scamowe. W tym przypadku był to profil na portalu LinkedIn kierujący do domeny, która została już zamknięta / utraciła ważność (rys. 7 i 8).

Rys. 7. Profil “firmy” na LinkedIn z domeną i ilością pracowników.

Rys. 8. Niedziałająca domena z profilu firmowego portalu LinkedIn.

Dziękujemy naszemu Czytelnikowi za podesłanie próbki do analizy i zachęcamy Was do tego samego.

Jeżeli interesują Was techniki w jaki sposób można uzyskać wiele informacji w Internecie w sposób legalny, zapraszamy na nasze flagowe szkolenie z tego zakresu – OSINT/OPSEC.

~Tomek Turba