Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Odkryto nowe poważne luki w „sprawdzonym” TrueCrypcie

James Forshaw, badacz będący członkiem Google Project Zero, odnalazł dwie poważne luki w ostatniej „sprawdzonej” wersji kultowego TrueCrypta.

Rozwój TrueCrypta został zarzucony w tajemniczych okolicznościach ponad rok temu. Wielu zwolenników szyfrowania nadal używa jednak ostatniej „sprawdzonej” wersji tego znanego programu — wydania 7.1a.

Wersja ta była „sprawdzona” dosłownie, gdyż otwarty kod TrueCrypta został poddany audytowi, a ten nie wykazał żadnych poważnych błędów bezpieczeństwa.

Niestety okazuje się, że windowsowy sterownik instalowany przez TrueCrypta zawiera luki pozwalające na eskalację uprawnień użytkowników systemu.

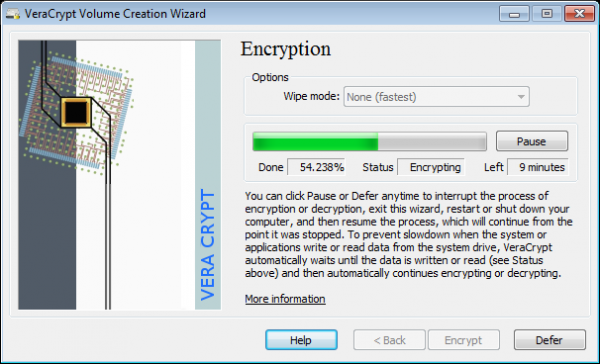

Szczegóły dotyczące podatności nie zostały jeszcze upublicznione, wiadomo jednak, że problemy te nie zostaną załatane w nierozwijanym już TrueCrypcie. Obie luki występowały również w VeraCrypcie, który został na TrueCrypcie bezpośrednio oparty. Tam jednak są już dostępne poprawki.

#VeraCrypt 1.15 is out. Fix #TrueCrypt vulnerabilities CVE-2015-7358 & CVE-2015-7359 reported by @tiraniddo. Details on release notes.

— VeraCrypt@IDRIX (@VeraCrypt_IDRIX) September 26, 2015

VeraCrypt w wersji 1.15 łata między innymi CVE-2015-7358 (Local Elevation of Privilege on Windows by abusing drive letter handling), którego ważność została oceniona jako „krytyczna”.

Choć na pierwszy rzut oka „krytyczna” wycena powyższej podatności może się wydawać przesadzona, to warto pamiętać, że niekontrolowane rozszerzenie uprawnień może przykładowo pozwalać na odczytanie klucza szyfrującego, który jest przez TrueCrypta przechowywany w pamięci operacyjnej.

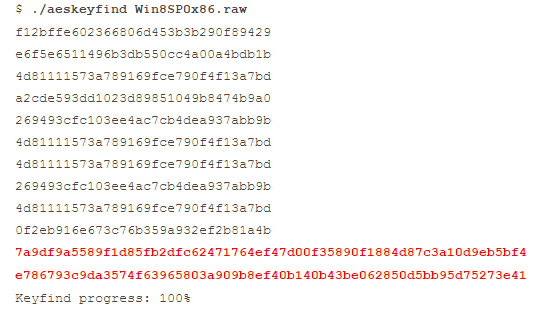

Wyciąganie klucza szyfrującego TrueCrypta z pamięci operacyjnej za pomocą narzędzia aeskeyfind (http://volatility-labs.blogspot.com/)

Z powyższej historii płyną dwa ważne wnioski. Użytkownicy wysłużonego TrueCrypta tym razem powinni już na poważnie rozważyć przesiadkę na inne rozwiązanie szyfrujące. Na chwilę obecną dobrą alternatywą wydaje się być właśnie wspomniany VeraCrypt.

Drugi (dość oczywisty) wniosek jest taki, że żaden przegląd/audyt kodów źródłowych nie jest w stanie zagwarantować nam, że wszystkie (poważne) błędy zostaną wychwycone…

— Wojciech Smol

Jeśli zebralibyśmy najlepszych specjalistów świata i sprawdziliby, czy dany program posiada luki i nie znaleźliby żadnej, mogliby jedynie powiedzieć, że luk nie znaleźli, a nie, że ich nie ma. Dlatego nikt nigdy nie może powiedzieć, że w jakimś programie luk nie ma i zawsze warto wybierać rozwijane dalej oprogramowanie, a nie te porzucone.

Natomiast, zbierając wszystkich programistów, dowolna luka byłaby pomijalna, bo kto miałby ją odkryć, gdy nikt jej nie odkrył.

Generalnie TrueCrypt był już wcześniej podatny, więc zapewne rozwojowy nie będzie, natomiast chwała autorom, że na swojej stronie w SourceForge od razu wrzucają taką informację i zalecają migrację na BitLockera.

Bitlocker? Albo jesteś trolem Microsoft albo nie wiesz o czym mówisz. To zamknięte oprogramowanie – patrząc na dotychczasową współpracę Microsoft z NSA można z prawdopodobienstwem graniczącym z pewnością powiedzieć że są tam celowo pozostawione backdoory.

Kpisz sobie? BitLocker z zamkniętym kodem źródłowym, autorstwa MS, z backupem kluczy w chmurze MS? O tym samym BitLockerze piszesz?

Jeszcze gorszy wybór :) +- “z deszczu pod rynnę”.

Nie panikujcie, to niby błąd krytyczny, ale szyfrowanie jest nadal bezpieczne :)

(cytuję w4ckiego :P)

Wniosek z wpisu taki, że skomplikowane programy (programy kryptograficzne, systemy operacyjne) nigdy nie będą bezpieczne. Jak ktoś się uprze i będzie chciał złamać i wykraść nasze dane, dokona tego. Nawet Linux tutaj niczego w tej kwestii nie pomoże.

Wniosek zgrabny, ale fałszywy.

Właściwie każde zdanie jest bez sensu.

Każde moje zdanie czy w ogóle? Może napisz coś więcej, bo póki co twój koment jest bez sensu…

Pewnie chodzi o to żeby przesiąść się na oprogramowanie które produkuje ten kto wypuścił

sprawdzoną informację że w TrueCrypt jest luka ;)

Jest jakieś takie przekonanie, że oprogramowanie nie rozwijane nagle przestaje działać. Jak działało to dalej działa!

Jeżeli masz stary, niszowy program do szyfrowania np. haseł, to kto to złamie? Łamać takie rzeczy umie paru gości na świecie. Reszta korzysta z ich narzędzi. A narzędzia jak już powstają to do tych popularnych, “rozwijanych” programów.

Za jakiś czas większość zapomni o TrueCrypt, a ten program dalej pięknie zaszyfruje pendrive!

Na temat bezpieczeństwa szyfrowania trucryptem z przymrużeniem oka w tym artykule:

https://defuse.ca/truecrypt-plausible-deniability-useless-by-game-theory.htm

Mam nadzieję, że nie wykopałem jakiegoś starego wątku ;)

Czyżby USA nie potrafiło złamać TC i szukają sposobów by użytkownicy przesiadali się na programy z backdoorami?

pewnie dokładnie tak

DiskCryptor?

Z koro już wszyscy piszą to i ja powiem swoje zdanie.

Na jedno to dobrze że takie luki są znajdowane, dzięki temu inne forki mam tu na myśli veracrypt będzie jeszcze lepszy.

Na sieci widziałem komentarze że nie warto przechodzić na inne rozwiązania bo nie wiadomo co w nich siedzi.

Myśle że jeśli choczi o vc to zważywszy na to że kod jest otfarty, autor się bardzo stara wszystkie pliki są umieszczane w dwóch miejscach a ich sumy jeszcze w kolejnych dwóch to jest to bardzo dobry fork kturemu należy teraz pomóc zarówno w kfestjach programistycznych jak i finansowych, chociasz by pomuc autorowi na zebranie na audyt.

Boli mnie jak czytam twój komentarz (dosłownie – kolka czy coś). Takich błędów, nie widziałem od czasu moich dyktand w podstawówce. Co wy ludzie macie z tym celowym przeinaczaniem słów ?

Ale dobrze gadasz

Najpierw piszesz pomóc potem pomuc, ale chociasz wbija w ziemię :D