Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Nowy atak off-path na TCP – umożliwia przejęcie sesji http / wstrzykiwanie komunikacji / degradację TOR-a

Pełen research dostępny jest tutaj (pdf tutaj). Dostępny jest też film pokazujący w ramach PoC wstrzyknięcie javascriptu na stronę USA today:

Badacze o całości piszą tak:

In a nutshell, the vulnerability allows a blind off-path attacker to infer if any two arbitrary hosts on the Internet are communicating using a TCP connection. Further, if the connection is present, such an off-path attacker can also infer the TCP sequence numbers in use, from both sides of the connection; this in turn allows the attacker to cause connection termination and perform data injection attacks. We illustrate how the attack can be leveraged to disrupt or degrade the privacy guarantees of an anonymity network such as Tor, and perform web connection hijacking.

Odkrywcy podatności wskazują, że tym razem na szczęście nie są podatne Windowsy / OS X-y (nie implementują wskazanego wyżej RFC) – z drugiej strony, jaki system jest najpopularniejszy na serwerach…? Co więcej, jak pisze Arstechnica, do skutecznego ataku wystarczy, że tylko jedna strona komunikacji jest podatna:

For the attack to work, only one of the two targeted parties has to be vulnerable, meaning many of the world’s top websites and other services running on Linux remain susceptible.

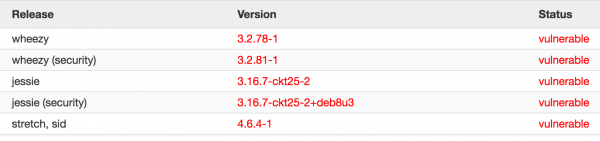

Pełna prezentacja odbywa się dzisiaj na konferencji usenix, więc pewnie niedługo pojawi się więcej szczegółów. Na razie mamy informacje o kilku dystrybucjach (RedHat, Debian) jako podatnych, choć np. Base Score wg CVSSv2 został określony “tylko” jako 5.8 / 10 (niektórzy jak SUSE – mniej).

–ms

Zainstalowałem Ubuntu zamiast FreeBSD i kara przyszła.

Woda na młyn dla anty-Pingwinkowych nienawistników.

Do @skirge: Spoko spoko. ;) Gdyby człek wiedział że się przewróci to by się położył. Najlepiej zaś leżał i nie wstawał. ;E Poza tym dziurę znajdzie się wszędzie.

Pozdrawiam.

Dla ubuntu patch już ponoć jest, ja czekam na łate dla Debiana stable …

# echo 999999999 >/proc/sys/net/ipv4/tcp_challenge_ack_limit

Dobrze rozumiem, że Win i Mac są ‘odporne’, bo nie chciało im się implementować rozszerzenia TCP? Analogicznie w mojej Fieście z 92′ też nie zepsuje się autopilot? Z drugiej strony nie mam najmniejszej ochoty czytać co to RFC robi, ale wydaje się zbędne skoro te systemy radziły sobie bez niego.