Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Raport omawiający całą kampanię możecie zobaczyć tutaj (nie zapomnijcie też o technicznych załącznikach na samym końcu).

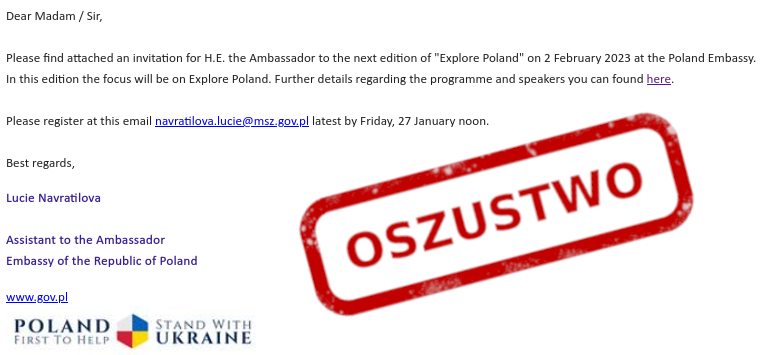

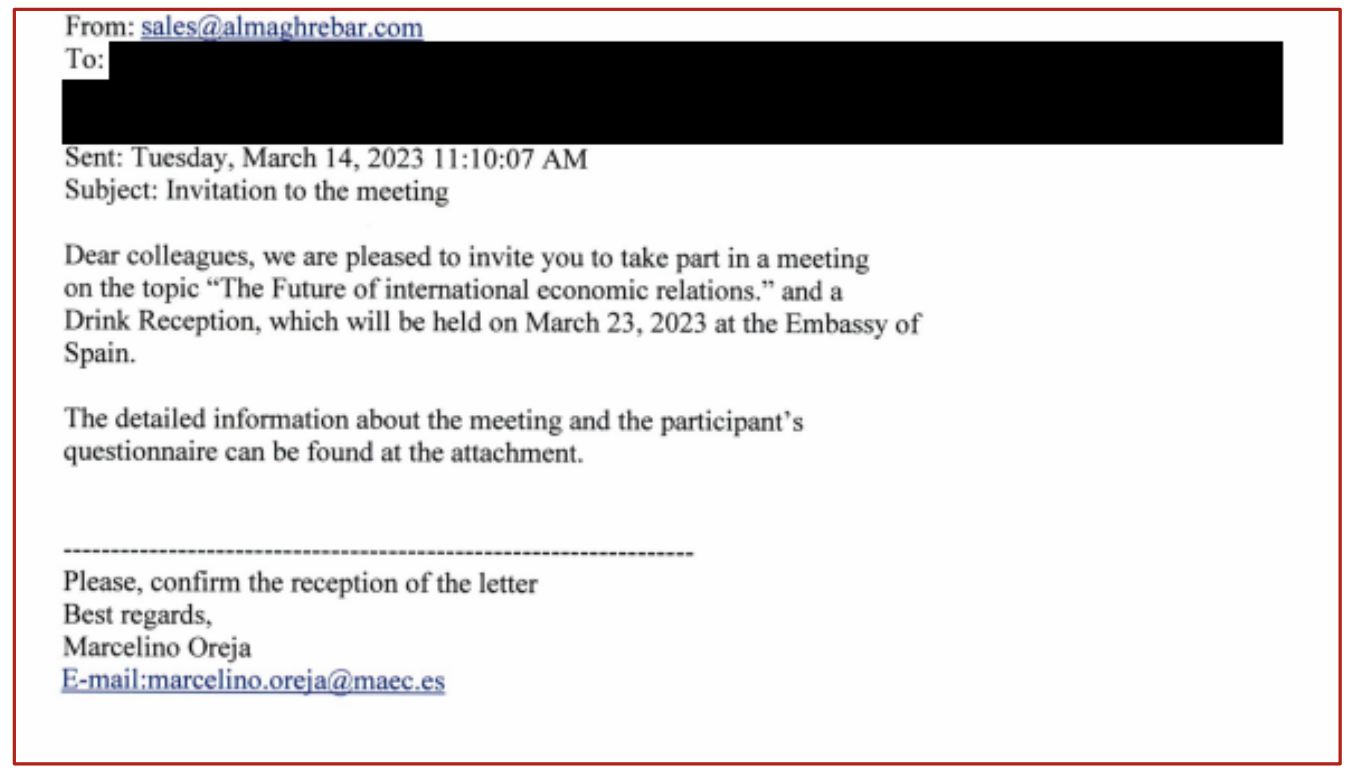

Akcja zaczyna się od… (niespodzianka) phishingu kierowanego na konkretne organizacje (tzw. spear phishing) – np.:

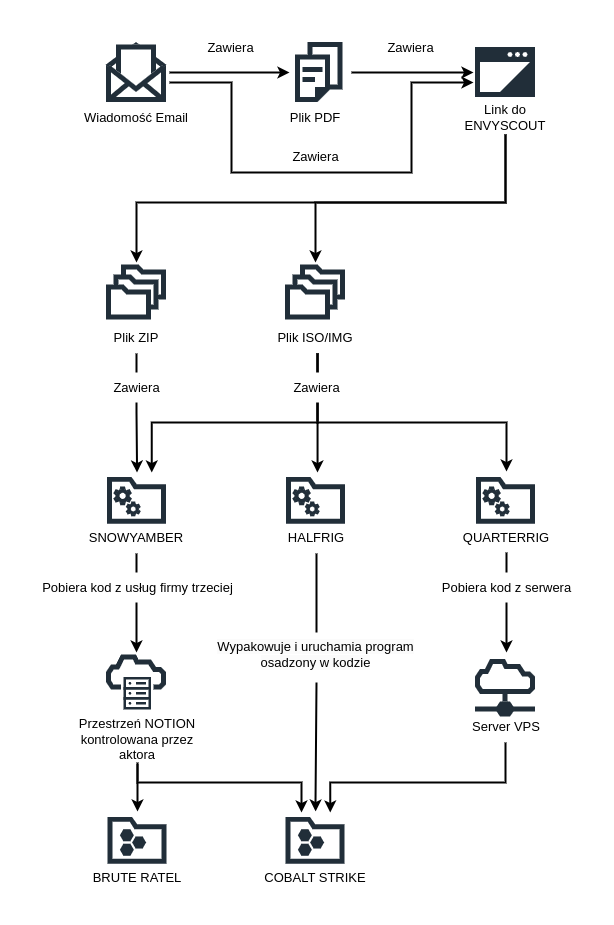

Akurat ten mail prowadzi do złośliwego załącznika, który osadzony jest na zewnętrznym serwisie. Sam serwis należy do firmy X i został wcześniej zhackowany (dzięki temu atakujący używają infrastruktury, która nie została przygotowana “5 minut temu” i wygląda to bardziej realnie). Dodatkowo zastosowano znaną technikę HTML smuggling (ponownie, utrudnienie działania mechanizmów wykrywających próby ataku).

Zaobserwowane scenariusze wyglądają tak (jak widać “złośliwy załącznik” to zip, ewentualnie plik ISO/IMG):

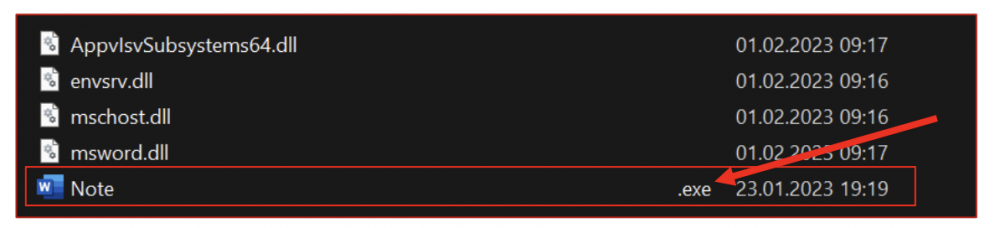

Po drodze atakujący wykorzystują jeszcze parę tricków – np. dodanie dużej liczby spacji przed rozszerzeniem .exe pliku. Ktoż by nie kliknął w takiego ‘worda’ ? ;-)

Na koniec uruchamiane są komercyjne narzędzia “do pentestów” Cobalt Strike lub Brute Ratel – w tym przypadku mocno niezamówionych pentestów… i tym samym atakujący uzyskują dostęp na komputer ofriary.

Jak się chronić? Sam raport wskazuje takie zalecenia:

Od strony użytkownika warto umieć namierzyć próby phishingu – np. tutaj nadawca jest “trochę podejrzany”:

~ms

z tym montowaniem ISO to niekoniecznie zablokowanie montowania ISO coś da, jak użytkownik ma dostęp do jednego z wielu programów archiwizujących (np. taki 7zip czy winrar rozpakuje takie ISO do folderu i problem dalej jest).

Już niedługo to wszystko będziemy blokować a najlepiej to jest odpiąć się z internetu. Absurd, dobrze wiemy że wiele rzeczy można dość wcześniej wykryć i zablokować przez powołane do tego organizacje, tylko z tych rzeczy korzystają też niektóre organizacje rządowe 😁