Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Nacierali na systemy Apple przez 3 miesiące. Zgarnęli przeszło ~1 000 000 PLN

Do maratonu przystąpiło pięciu zawodników. Czas: 3 miesiące. Cel: systemy firmy Apple dostępne z Internetu. Efekt? Zgłoszonych 55 podatności (w tym 11 krytycznych, 29 ważnych (kategoria: High)). Wypłata: $288 500 – w ramach oficjalnego programu bug bounty.

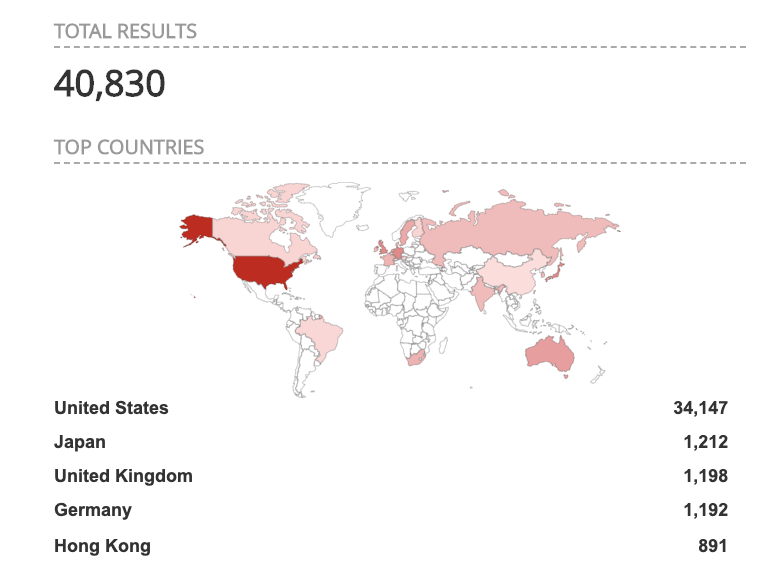

Warto zaznaczyć, że Apple posiada ogromną klasę adresową 17.0.0.0/8 (to potencjalnie ponad 16 milionów adresów IP – jest co robić; swoją widać tu chyba przyczynę wyczerpywania się publicznych adresów z puli IPv4. Przykładowo również – inna korporacja – HP posiada inną ogromną sieć: 15.0.0.0/10). Zaalokowanych adresów IP jest oczywiście o wiele mniej:

Adresy Apple

Badacze na początek wykonali recon – łącznie z automatyczną realizacją zrzutów ekranowych (dla usług ~http) oraz ręcznym przejrzeniem znalezisk.

Dość szybko udało się znaleźć 22 urządzenia ASA, które Apple nie zdążył załatać (path traversal bez uwierzytelnienia o ocenie ryzyka 7.5/10 w skali CVSS).

Swoją drogą tego typu techniki / łącznie z automatyczną realizacją zrzutów ekranowych / automatycznym wyszukiwaniem potencjalnie podatnych celów, to jeden z elementów naszego szkolenia z reconu – tu bohaterem będzie również Apple.

Inne podatności? Jest tu chyba wszystko:

- Remote Code Execution

- Omijanie uwierzytelnienia

- Dostęp do pewnych sekretów (klucze API?)

- Wyciek pamięci

- SQL injection

- XSS-y

- SSRF, umożliwiający dostęp do pewnych kodów źródłowych

- czy może nieco bardziej egzotyczne historie jak: Server Side PhantomJS Execution

Zaskakująco pozytywnie wyglądały czasy reakcji Apple – zazwyczaj luki łatane były w przeciągu 1-2 dni roboczych, a czasem było to nawet 4-6 godzin…

–ms

jak nazywa się ten tool do robienia automatycznie screenshotów? Ktoś pamięta?

Różnymi można (np. aquatone) tylko musisz mieć materiał źródłowy :)

PhantomJS zrobisz to bez problemu