Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r.

Microsoft zhackowany – dalszy ciąg afery z Solarwinds. Co z aktualizacjami Windows?

Zacznijmy od końca – nie ma obecnie żadnych dowodów na to żeby aktualizacje Windows (czy innych produktów Microsoftu) były zanieczyszczone dodatkowym kodem.

Gdyby tak się stało, byłby to chyba największy hack ever. Niemniej jednak Microsoft potwierdza hack, jednocześnie wskazując podjęte środki zaradcze:

Like other SolarWinds customers, we have been actively looking for indicators of this actor and can confirm that we detected malicious Solar Winds binaries in our environment, which we isolated and removed. We have not found evidence of access to production services or customer data. Our investigations, which are ongoing, have found absolutely no indications that our systems were used to attack others.

Wygląda na to że malware nie przedostał się dalej, choć została tutaj użyta formułka „we have not found evidence of access”. Niektórzy w przypadku Solarwinds nie mogli znaleźć evidence całymi miesiącami. Co z kolei nie oznacza, że Microsoft w końcu je znajdzie ;-)

Reuters z kolei alarmuje w ten sposób:

Microsoft also had its own products leveraged to attack victims, said people familiar with the matter. The U.S. National Security Agency issued a rare “cybersecurity advisory” Thursday detailing how certain Microsoft Azure cloud services may have been compromised by hackers and directing users to lock down their systems.

Sam atak, jak i dochodzenia/poszukiwanie dalszych śladów infekcji w kolejnych firmach – trwają. Więc na pewno światło dzienne ujrzy jeszcze sporo „ciekawostek”.

Sam Microsoft opublikował raport odnośnie całej afery z Solarwinds, w którym rekomenduje ostrą odpowiedź na cyberatak (w oryginale: strong and global cybersecurity response). Z ciekawostek, wspomniane jest tutaj o pewnych dodatkowych wyszukanych technikach (poza malware w Solarwinds), które napastnicy użyli w przypadku wybranych celów:

While investigations (and the attacks themselves) continue, Microsoft has identified and has been working this week to notify more than 40 customers that the attackers targeted more precisely and compromised through additional and sophisticated measures.

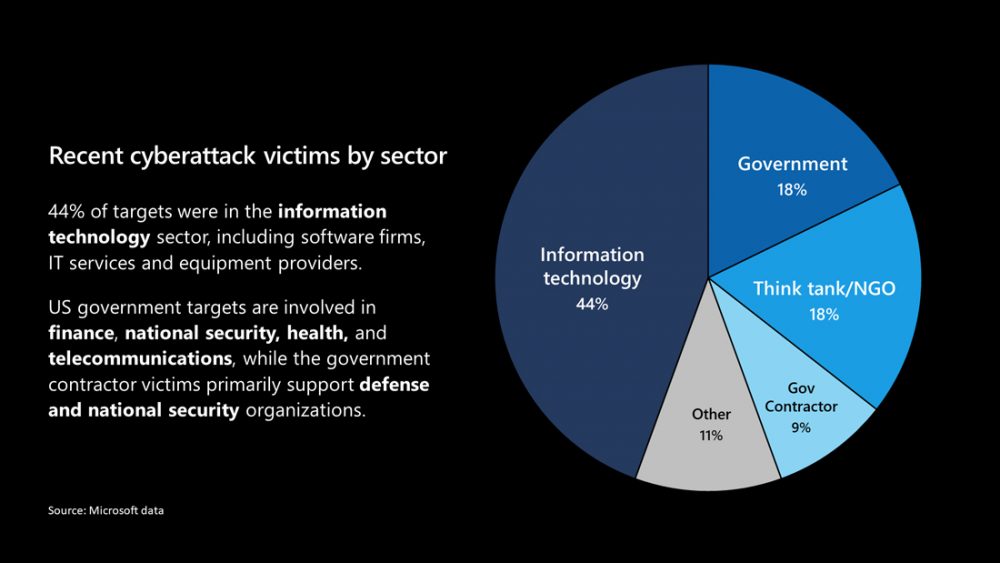

Sama lista dotkniętych atakiem sektorów, również nie jest jednorodna:

–ms

,,strong and global cybersecurity response”

To jakaś kpina jest. Zalali świat tym swoim czymś, dają pierdylion interfejsów z potencjalnymi punktami eskalacji uprawnień, promują integrację zarządzania krytycznymi usługami w jednym punkcie, a potem płaczą.

Dwa pomysły przychodzą do głowy na ,,strong response”:

– wyciągamy w proteście wszystkie wtyczki z gniazdek (te od zasilania i te od sieci)

– traktujemy podejrzanych atomem i napalmem.