Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Microsoft publikuje szczegóły dotyczące cyberataków na systemy ukraińskie

Rozbudowany, techniczny opis – tutaj. A przy okazji warto zwrócić na jedną ciekawostkę. Pierwszym krokiem przejęcia ukraińskich systemów jest często złośliwy załącznik (Microsoft Office):

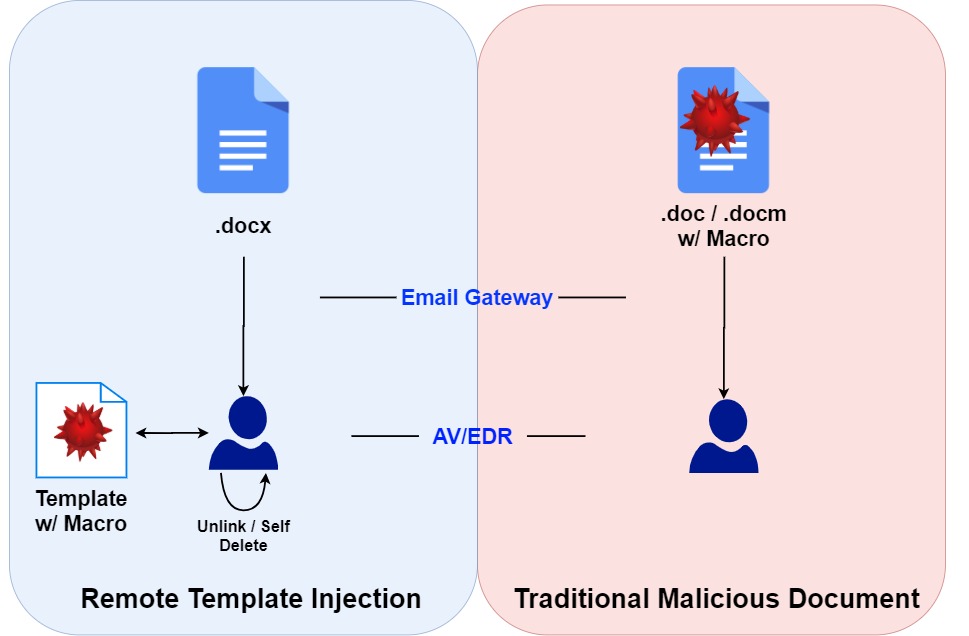

Gdzie ta ciekawostka? Sam dokument nie jest początkowo złośliwy, ale używa szablonów ładowanych z zewnętrznego serwera. Dopiero sam szablon zawiera złośliwe makro. Dlaczego tak? Ano żeby po pierwsze zmniejszyć skuteczność wykrycia załącznika jako czegoś złośliwego, a po drugie – żeby mieć w miarę elastyczną możliwość modyfikowania w locie dostarczanego makra:

Remote template injection refers to the method of causing a document to load a remote document template that contains the malicious code, in this case, macros. Delivery using remote template injection ensures that malicious content is only loaded when required (for example, when the user opens the document).

Dla osób spragnionych szczegółowej wiedzy w temacie: jak konkretnie coś takiego się przygotowuje? Materiał: tutaj czy tutaj:

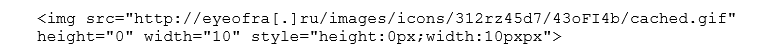

Coraz częściej obserwujemy też w różnych kampaniach, niewinne obrazki, które same z siebie nie są złośliwe, ale służą napastnikom do weryfikacji czy dany e-mail został otworzony. Podobnie jest i w obecnie omawianych atakach:

Oczywiście zalecamy odpowiednią konfigurację klientów pocztowych, tak żeby domyślnie zdalne obrazki nie były pobierane:

OK, ale jaki jest cel tych ataków? Uzyskanie zdalnego, interaktywnego dostępu do atakowanej sieci:

MSTIC assesses that the primary outcome of activities by ACTINIUM is persistent access to networks of perceived value for the purpose of intelligence collection. (…) In some cases, MSTIC has observed deployments of UltraVNC to enable a more interactive connection to a target. UltraVNC is a legitimate and fully-featured open-source remote desktop application that allows ACTINIUM to easily interact with a target host without relying on custom, malicious binaries that may be detected and removed by security products.

~Michał Sajdak