Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Microsoft ostrzega o celowanych atakach na pocztę elektroniczną, które omijają 2FA/MFA (dwuczynnikowe uwierzytelnienie)

Całość sprowadza się do następującej obserwacji. W momencie kiedy użytkownik się loguje, podaje swój login/hasło, być może również kod z SMSa (2FA) czy Google/Microsoft Authenticatora. Jeśli wszystko jest OK, użytkownik jest zalogowany i działa dalej w swojej aplikacji.

Co jeśli taka zalogowana sesja zostanie przejęta? Ano atakujący uzyskują dostęp do konta ofiary nawet bez konieczności znajomości jego loginu/hasła kodów 2FA.

Tyle teorii, ale jak taki atak można zrealizować? Microsoft opisuje tutaj sporo szczegółów pozyskanych w wyniku analizy konkretnych kampanii.

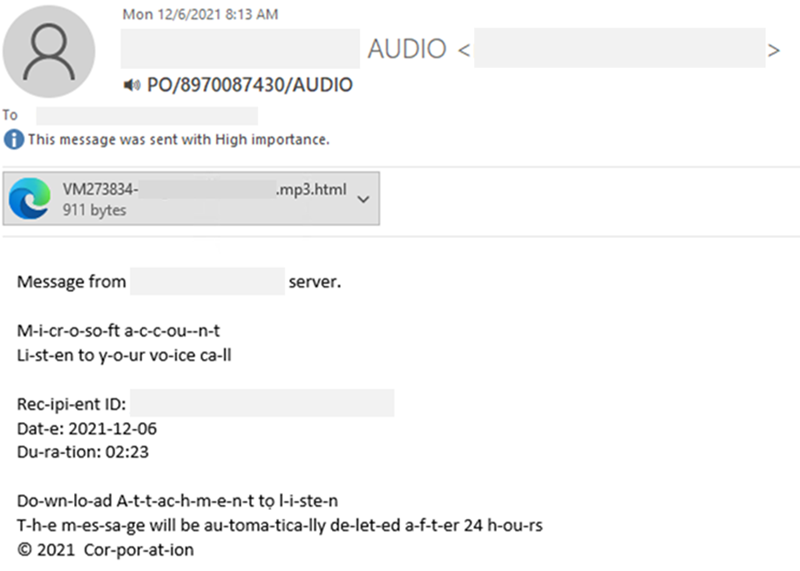

Zaczyna się od klasycznego phishingu – czyli mail sugerujący pod jakimś pozorem otworzenie pliku HTML lub wejście na jakąś stronę. Np. masz (rzekomo) wiadomość na poczcie głosowej:

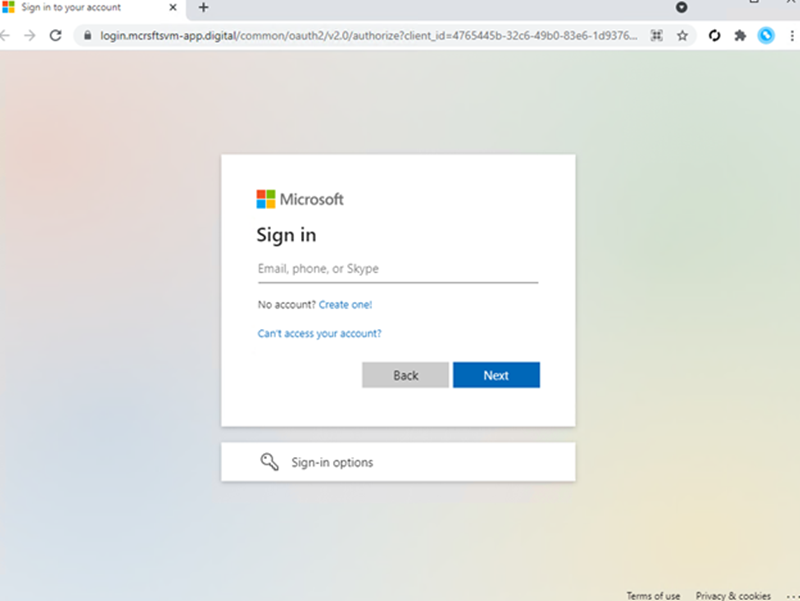

Teraz ofiara przekierowana jest do podstawionej, korporacyjnej strony logowania:

The phishing site proxied the organization’s Azure Active Directory (Azure AD) sign-in page, which is typically login.microsoftonline.com. If the organization had configured their Azure AD to include their branding, the phishing site’s landing page also contained the same branding elements.

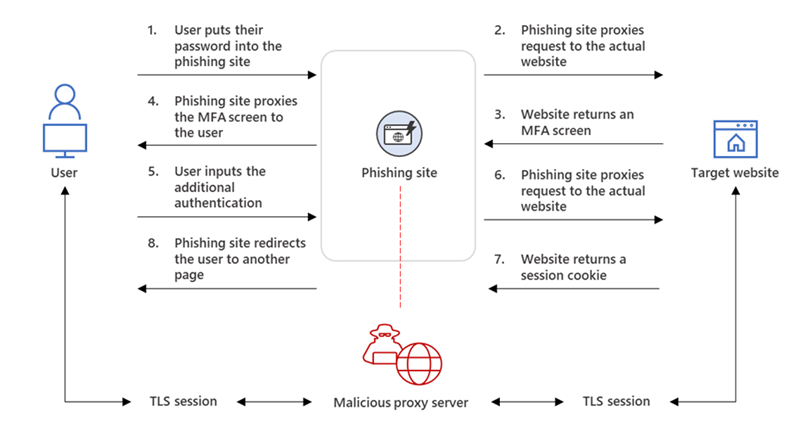

Gdzie tu coś nowatorskiego? Ano to, że atakujący używają własnego serwera HTTP(s) proxy (uruchomionego na fałszywej domenie), do którego podpinają z tyłu prawdziwy system logowania. Nie muszą się kłopotać klonowaniem całego serwisu, pod który się podstawiają. Dodatkowo dla użytkownika wszystkie funkcje po zalogowaniu działają idealnie jak w zwykłym systemie:

Zauważcie ostatni wiersz na ilustracji powyżej – mamy tutaj dwie osobne sesje TLS / HTTPS – pomiędzy ofiarą a serwerem (proxy) atakującego oraz osobny tunel pomiędzy serwerem atakującego a prawdziwą aplikacją.

Napastnikom umożliwia to kradzież indentyfikatorów sesyjnych ofiar, które tworzone są po poprawnym zalogowaniu ofiary (widoczne są one w formie jawnej w „Malicious proxy server”). Innymi słowy hackerzy mają dostęp do zalogowanych kont ofiar.

OK, jak atakujący monetyzują ten atak? (czyli innymi słowy jak dochodzi do kradzieży pieniędzy?). Wg Microsoftu ataki są raczej ręczne i polegają na:

a) dostępie do korporacyjnej poczty (np. OWA) – czyli po ludzku – przejęciu skrzynki e-mail

b) ręcznym wybraniu wątku mailowego gdzie jest rozmowa o płatnościach, fakturach, itp.

c) po namierzeniu wątku, ew. kolejne maile przychodzące w nim wysyłane są odpowiednią regułą do archiwum:

For every incoming email where sender address contains [domain name of the fraud target], move the mail to “Archive” folder and mark it as read.

d) wysyłane są maile (do zewnętrznych organizacji z którymi była prowadzona korespondencja), o „zmianie numeru konta do płatności”, „zmianie faktury”, itp – ma to na celu skłonić do wysłania pieniędzy na konto przestępców.

Jeśli ktoś zdecyduje się odpowiedzieć, to taki mail (zgodnie z pktem c) de facto nie będzie widoczny dla naszej zhackowanej ofiary.

e) wysłane przez hackerów wiadomości w ramach pktu d) są następnie kasowane z historii (zacieranie śladów)

The attacker then deleted their replies from the compromised account’s Sent Items and Deleted Items folders.

Wg Microsoftu od września 2021 około 10 000 firm było na celowniku – jeśli chodzi o tego typu atak:

Based on our threat data, the AiTM phishing campaign attempted to target more than 10,000 organizations since September 2021.

~Michał Sajdak

Nie sposób zauważyć wszystkiego. Jedyna rada – klucz sprzętowy u2f?