Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Microsoft łata krytyczny błąd w Windowsach mający 15 lat…

Ostatnimi czasy Microsoftowi ciężko idzie ze sprawnym wydawaniem poprawek bezpieczeństwa. Tymczasem, dwa dni temu na technecie ukazał się ciekawy opis scenariusza wykorzystania dwóch co dopiero załatanych błędów: MS15-011 (Vulnerability in Group Policy Could Allow Remote Code Execution) oraz MS15-014 (Vulnerability in Group Policy Could Allow Security Feature Bypass).

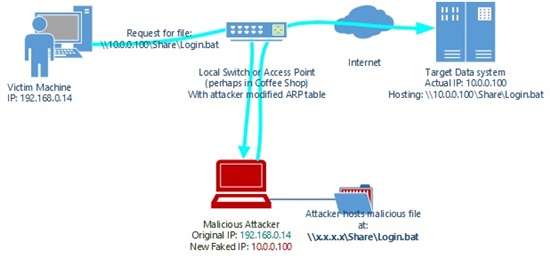

Całość polega na wykorzystaniu “zwykłego” ataku MiTM (np. z ARP cache poisoning) i wykorzystaniu faktu, że w przypadku braku możliwości ściągnięcia polis bezpieczeństwa (po ludzku: ustawień bezpieczeństwa) z serwera domenowego – stacje PC stosują ustawienia “domyślne” (czyli potencjalnie mniej bezpieczene – np. z wyłączonym mechanizmem SMB Signing, chroniącym przed MiTM protokół SMB). Ostatnia łata polega po prostu na tym:

After applying the fix, Group Policy will no longer fall back to defaults and will instead the last known good policy if a security policy retrieval fails.

Ufff, wreszcie nie będziemy mieli przypadku fall-back on error to (insecure) defaults… choć załatanie problemu zajęło Microsoftowi 12 miesięcy :-)

–ms

Niewiarygodne, że o takim bugu człowiek się dowiaduje z portalu,a nie ze szkolenia lub instrukcji produktu (gdzie za produkt i za instrukcję trzeba zapłacić słono!)

Załatanie bugu skryptem – 1-5h

Jak sobie to wyobrażasz, skoro stacja pobiera polisy z kontrolera domeny?

Uważam, ze pierwsze zdanie nie ma uzasadnienia. MS zawsze miał z tym problemy. Średnie latania błędów była olbrzymia w czasach XP. Zdanie to ładnie rozpoczyna art. ale jednak może mniej doświadczonych czytelników w błąd.