Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Masz router Asusa? Sprawdź czy nie została wydana aktualizacja

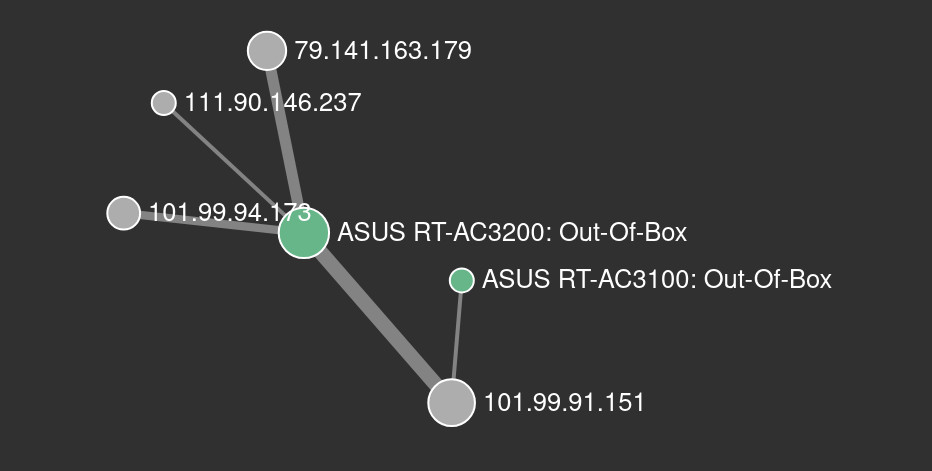

Firma GreyNoise (wykorzystując AI) natrafiła na aktywną kampanię nieznanej grupy cyberprzestępców, która wykorzystuje kilka podatności do przejęcia kontroli nad routerami firmy Asus. Kampania śledzona jest pod nazwą ViciousTrap.

Wśród wykorzystywanych luk możemy znaleźć, załataną niedawno podatność CVE-2023-39780 czyli command injection, która pozwala na wykonywanie poleceń systemowych. Oprócz tego, w atakach, używane są dwie inne podatności, które na ten moment nie mają przydzielonych identyfikatorów, ale producent wydał już na nie łatki. Podatności te dotykają problemów uwierzytelniania, pozwalając całkowicie pominąć ten mechanizm. Atakujący dokonują też prób przełamania poświadczeń wykorzystując metody siłowe (ang. brute force).

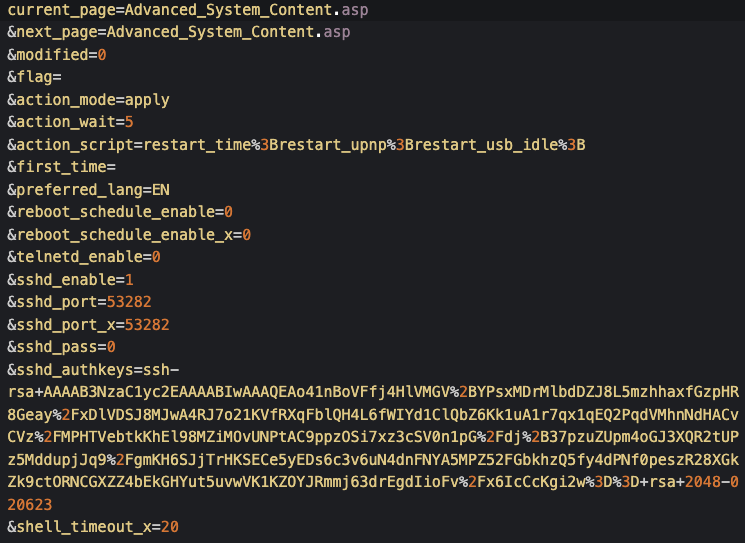

Infekcja wykorzystuje pamięć nieulotną urządzenia (NVRAM), przez co tylna furtka (ang. backdoor) potrafi przetrwać restart urządzenia oraz jego aktualizację. Cyberzbóje uzyskują trwały (ang. persistent) dostęp do urządzenia uruchamiając usługę SSH na wysokim porcie (TCP/53282) oraz umieszczając swój klucz publiczny na urządzeniu. Nie dochodzi więc do klasycznej infekcji malware.

Do tej pory odkryto ponad 9000 przejętych urządzeń i jak donosi Sekoia, liczba ta wciąż rośnie. Oczywiście atak na urządzenia Asusa to nie cel sam w sobie. Obecne działania w kampanii to dopiero jej wczesny etap, w którym atakujący przygotowują infrastrukturę pod dalsze kroki. Badacze spekulują, że może chodzić o budowę tzw. sieci ORB (ang. Operational Relay Box), której zadaniem będzie routowanie i maskowanie faktycznego źródła ataku w kulminacyjnym momencie operacji.

ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAo41nBoVFfj4HlVMGV+YPsxMDrMlbdDZJ8L5mzhhaxfGzpHR8Geay/xDlVDSJ8MJwA4RJ7o21KVfRXqFblQH4L6fWIYd1ClQbZ6Kk1uA1r7qx1qEQ2PqdVMhnNdHACvCVz/MPHTVebtkKhEl98MZiMOvUNPtAC9ppzOSi7xz3cSV0n1pG/dj+37pzuZUpm4oGJ3XQR2tUPz5MddupjJq9/gmKH6SJjTrHKSECe5yEDs6c3v6uN4dnFNYA5MPZ52FGbkhzQ5fy4dPNf0peszR28XGkZk9ctORNCGXZZ4bEkGHYut5uvwVK1KZOYJRmmj63drEgdIioFv/x6IcCcKgi2w== rsa 2048-020623Listing 1. Klucz publiczny atakującego

Na ten moment zalecamy upewnienie się, że urządzenia tego producenta działają na najnowszym dostępnym firmware, a poświadczenia użytkownika są trudne do przełamania (przy okazji warto zastanowić się, czy konieczna jest ekspozycja jakichkolwiek usług pozwalających na zarządzanie urządzeniem do Internetu). Weryfikacja, czy urządzenie nie zostało przejęte, może zostać przeprowadzona w oparciu o wskaźniki IoC opisane na dole artykułu. Kluczowa będzie tutaj obecność usługi SSH na porcie TCP/53282 oraz zmiana zawartości pliku authorized_keys.

Listę zmapowanych przejętych urządzeń można znaleźć przy pomocy wyszukiwarek indeksujących usługi sieciowe takich jak Shodan, lub jak przedstawili to badacze z GreyNoise na portalu Censys.

~Black Hat Logan

Mam Asusa also na szczęście mam na nim openwrt😉

Openwrt to chyba najlepszy system dla routerow wifi.