Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Masowa kampania wykorzystująca dziurę w pluginie WordPressa z wyświetlaniem zgody na ciasteczka. Zamiast zgody – przekierowanie odwiedzających na złośliwe strony / przejmowanie adminów / …

Tym razem antybohaterem jest plugin Beautiful Cookie Consent Banner. Może i jest „Beautiful”, ale nie jest – czy raczej nie był – bezpieczny. Ktoś namierzył w nim podatność klasy persistent XSS (jeśli ktoś nie czuje się pewnie w temacie tej podatności – może nadrobić zaległości, czytając bezpłatny rozdział naszej książki).

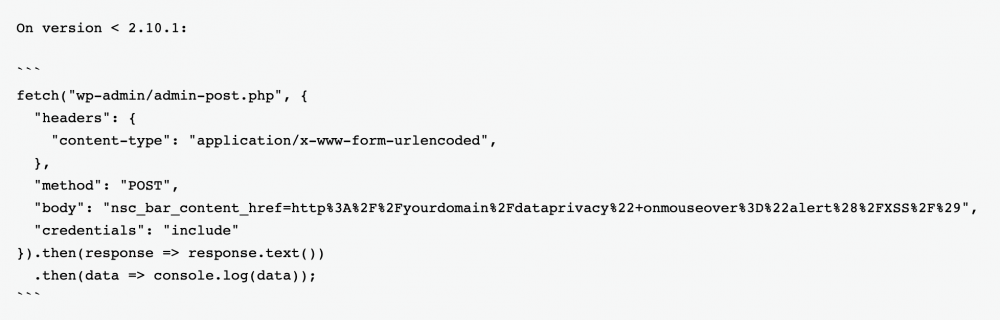

W skrócie, atak wygląda w sposób następujący: można bez uwierzytelnienia podmienić link, który pojawia się na bannerku ze zgodą na ciasteczka. W linku można umieścić JavaScript:

Jeśli teraz ktoś odwiedzi zainfekowaną stronę, to w jego przeglądarce uruchomi się wstrzyknięty przez atakujących JavaScript. A JavaScript może realizować różne czynności – przekierowywać na dowolne strony, zmieniać zawartość strony dla odwiedzającego, czy przejmować nawet całą instancję WordPressa (jeśli na stronę wejdzie jego zalogowany admin). Dociekliwi zauważyli zapewne, że JavaScript z powyższego payloadu aktywuje się dopiero w momencie najechania myszką na konkretny fragment strony, ale stawiamy na to, że da się to sprawnie „zoptymalizować”.

W każdym razie podatność jest aktywnie exploitowana:

According to our records, the vulnerability has been actively attacked since February 5, 2023, but this is the largest attack against it that we have seen. We have blocked nearly 3 million attacks against more than 1.5 million sites, from nearly 14,000 IP addresses since May 23, 2023, and attacks are ongoing.

Warto zatem sprawdzić czy nie używacie przypadkiem podatnej wersji…

~ms