Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

“magiczny” backdoor w SSL VPN od Fortigate: można zmieniać hasło każdemu użytkownikowi. Można również czytać hasła userów w plaintext. Bonus: zdalny dostęp na root na appliance.

Super prezentacja o hackowaniu SSLVPN-ów tutaj. W tym miejscu z kolei garść podatności SSLVPN od Fortigate. Co my tu mamy?

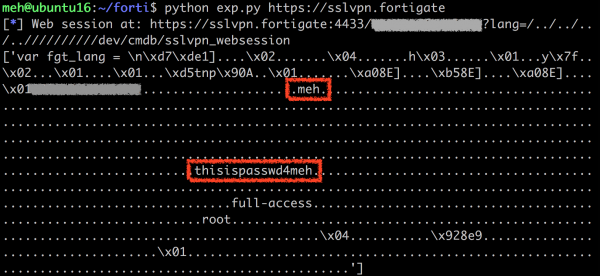

- Czytanie dowolnych plików bez uwierzytelnienia (CVE-2018-13379: Pre-auth arbitrary file reading). Jest to dość “ostra podatność” – zobaczcie np. tutaj możliwość pobrania loginu i hasła (w formie jawnej) zalogowanego użytkownika:

Czytanie plików z Fortigate SSL VPN

- Podatność buffer overflow bez uwierzytelnienia: CVE-2018-13381: Pre-auth heap overflow

- Możliwość zmiany hasła dowolnemu użytkownikowi bez uwierzytelnienia: CVE-2018-13382: The magic backdoor

Tutaj wystarczy znać tylko pewien zahardkodowany w firmware “magiczny” ciąg znaków:

>> On the login page, we found a special parameter called magic. Once the parameter meets a hardcoded string, we can modify any user’s password. << - Dostęp na system operacyjny (root). W tym przypadku potrzebne jest uwierzytelnienie (ale patrz punkt 1. lub 3). Badacze wykorzystują dodatkową podatność klasy heap overflow (CVE-2018-13383: Post-auth heap overflow). Parę chwil i jest pełen zdalny dostęp na roota na urządzeniu:

Podatności zostały załatane w firmware-ach: FortiOS 5.4.11, 5.6.9, 6.0.5, 6.2.0

–ms

trochę odgrzewany kotlet: https://fortiguard.com/psirt/FG-IR-18-384

A gdzie miałeś dość dokładnego exploita? Też w sumie o tym pisaliśmy: https://sekurak.pl/fortinet-dwie-krytyczne-podatnosci-w-sslvpn-workaround-wylacz-sslvpn-portal/

A jak się ma załatanie tego problemu dla np. FGT 20 i innych dla których firmware kończy się na 5.2.14 ?

Fortinet pozostawia tę podatność niezałataną ?

FGT 20C jest end-of-support. Był czas na jego wymianę w ramach TradeUp program. Na chwilę obecną można pokusić się o zakup nowego, wspieranego FG-30E w promocyjnej cenie.

Należy nadmienić, że Fortinet łatając te podatności w 5.6.9 i 5.6.10 rozwalił autentykację opartą o grupy LDAP. Dziurawe 5.6.8 jest jedynym działającym firmware z gałęzi 5.6. Brawo Forti, jesteście debest!

Dokładnie! Ten sam problem. Po upgrade do 5.6.9 nie działają remote ldap grupy dla polityk sslvpn. Support milczy choć przyznał mi rację na zdalnej sesji. Na ten moment wyłączenie portalu jest pewnego rodzaju obejściem na tą podatność…

Każde urządzenie, każdy firmware ma swoje plusy i minusy, dziury, podatności, słabości. Pracuję na FGT od OS w wersji 4 coś tam i widzę że jest coraz lepszy. Widzę że Pan się wypowiadał w 2019 roku, ale Forti OS od wersji 6* polubiłem i generalnie dużo na nim robię. Wersji 4 nie cierpiałem, ale może dlatego była dla mnie nowa, w piątej też niektóre rzeczy mnie irytowały. Nie wiem jeszcze jak z 7 bo dopiero przygotowywane się do przejścia na 7.0.2.

Myślę że Fortek by nie był gigantem na Polskim rynku gdyby był zły, nawet przy dość niskiej cenie.

Nie wiem jak wy ale mi sie nie wydaje ze to podatnosc tylko feature dla wybranych 3 literowych służb

też mam takie nieodparte wrażenie… bo skoro ktoś stworzył “special parameter called magic” do zmiany haseł userów…

Bylem na tej prezentacji na BH…szybko wyszedl exploit :)