Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Krytyczna podatność 0day w Microsoft Office. Po otwarciu dokumentu można przejąć komputer… CVE-2022-30190, Follina

Na koniec maja zauważono ciekawy plik Microsoft Worda zuploadowany z Białorusi:

Wykonywał kod atakującego zaledwie po otwarciu dokumentu (i to nawet jeśli całkiem wyłączone były makra w Wordzie). Później okazało się, że podatność była wykorzystywana jeszcze w kwietniu i nawet zgłoszona do Microsoftu, który stwierdził…eeee to nie problem bezpieczeństwa (!).

Tym razem był to plik kierowany do użytkownika w Rosji, a zapraszający na wywiad w Sputnik Radio:

OK, ale na czym polega istota podatności? Badacz opisuje to w ten sposób:

The document uses the Word remote template feature to retrieve a HTML file from a remote webserver, which in turn uses the ms-msdt MSProtocol URI scheme to load some code and execute some PowerShell.

Czyli w samym złośliwym pliku zawarta jest instrukcja pobrania zewnętrznego szablonu (w formie HTML), a w HTML używany jest protokół (schemat) ms-msdt (czyli zamiast np. https:// jest ms-msdt://), który wykonuje lokalne polecenie msdt.exe, żeby z kolei odpalić już dowolny kod w PowerShellu.

Badacze byli w stanie uruchomić exploita na systemach z włączonym Windows Defenderem, włączonym trybem chronionym w Word (wystarczyło użyć pliku .rtf zamiast .doc). A jako podatne wskazywane są pakiety Office nawet przynajmniej od wersji 2013 w górę. Ponoć “cicha” łatka od Microsoftu (wydana w maju) łata problem dla najnowszego Office 365 (ale tylko kanał: current) oraz Office 2021.

Microsoft z kolei wskazuje, że podatność tak naprawdę występuje w systemie operacyjnym:

A remote code execution vulnerability exists when MSDT is called using the URL protocol from a calling application such as Word. An attacker who successfully exploits this vulnerability can run arbitrary code with the privileges of the calling application. The attacker can then install programs, view, change, or delete data, or create new accounts in the context allowed by the user’s rights.

A więc znowu:

Podatność umożliwiająca zdalne wykonanie kodu występuje, gdy narzędzie MSDT jest wywoływane przy użyciu protokołu URL z aplikacji wywołującej, takiej jak Word. Osoba atakująca, której uda się wykorzystać tę lukę, może uruchomić dowolny kod z uprawnieniami aplikacji wywołującej. Atakujący może następnie instalować programy, przeglądać, zmieniać lub usuwać dane albo tworzyć nowe konta w kontekście dozwolonym przez uprawnienia użytkownika.

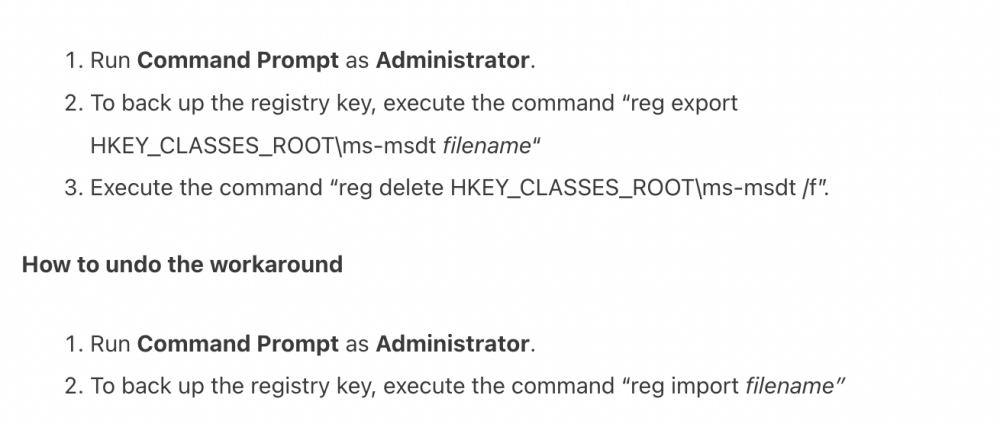

Od razu wskazane jest proste tymczasowe obejście, blokujące exploitację (wyłączenie protokołu ms-msdt; pełnej łatki w momencie przygotowywania wpisu – brak)

Pojawiają się też alternatywne rekomendacje sprowadzające się w zasadzie do tego samego:

~Michał Sajdak

czy analogiczna podatność istnieje również w LibreOffice?

Wow, dobrze wiedzieć. Dzięki

Uff, całe szczęście że korzystam z wersji 2010 :p

Jestem geekiem – używam tylko notatnika