Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kolejny przykład prostego phishingu [analiza]

Otrzymaliśmy próbkę stosunkowo łatwo wykrywalnego phishingu i chcemy się nim podzielić z naszymi Czytelnikami, gdyż jest książkowym przykładem, gdzie i jak można zweryfikować, czy wszystko w korespondencji e-mail nie budzi naszych zastrzeżeń. Poniżej w kilku krokach prezentujemy sposób na samodzielną weryfikację.

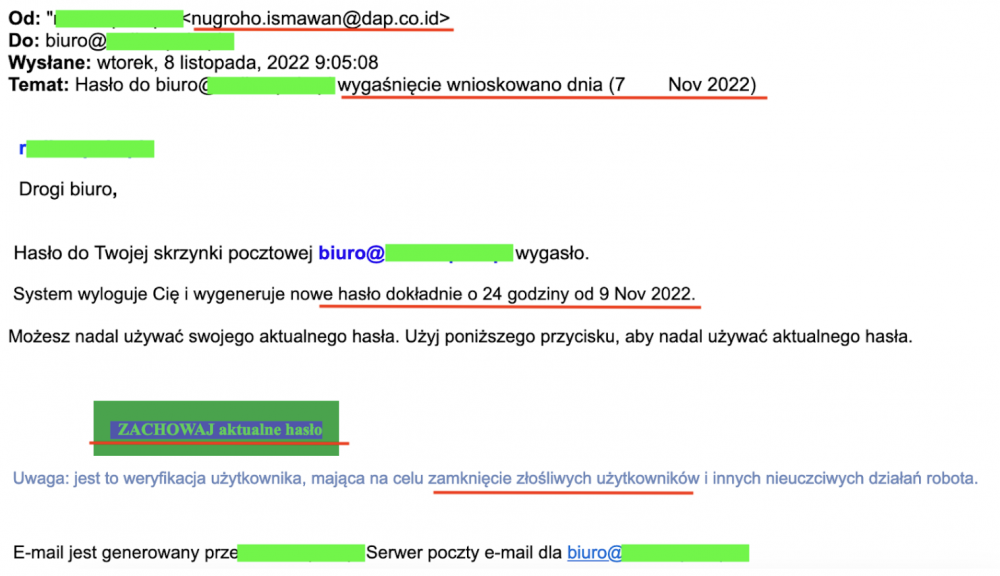

Rys. 1. Książkowy przykład phishingu.

Po pierwsze: nadawca

Musimy pamiętać, że pole nadawcy ma dwie składowe: nazwę wyświetlaną oraz adres e-mail. W przypadku nazwy wyświetlanej może być to dowolny tekst. Przestępcy o tym wiedzą i często zastępują tę nazwę tekstem, który ma wyglądać na prawidłowego dostawcę, np. “Kontakt mBank”, “UPS Parcel Service”, a czasami też “bok@bnpparibas.pl” imitujący adres e-mail. Drugim składnikiem jest adres e-mail, czyli potwierdzenie, czy nadawca pochodzi z właściwej domeny odnoszącej się do treści wiadomości. Przykładowo jeżeli otrzymaliśmy informację z banku to domena “za małpą” powinna wyglądać jak nazwa banku, np. kontakt@mbank.pl. Czasami jednak przestępcy mogą zrobić specjalną literówkę (np. pakeo[.]pl zamiast pekao.pl) lub użyć prawidłowego słowa w fałszywej domenie (np. ingbank[.]com[.]at). Niektóre z klientów pocztowych nie wyświetlają domyślnie adresu e-mail, więc może być to dla użytkownika zgubne w ocenie prawidłowości nadawcy. Dlatego bardzo ważne jest, by sprawdzać oba pola nadawcy.

Czasami zdarzają się ataki spoofingowe polegające na wyświetleniu prawidłowego adresu e-mail domeny, jednak są one rzadkie lub szybko są eliminowane. Istnieje też prawdopodobieństwo, że prawidłowy serwer nadawcy został zainfekowany (bo ktoś np. kliknął złośliwy link i nieświadomie przekazał dane uwierzytelniające do swojej skrzynki) i stał się rozsiewcą dalszej infekcji i spamu. Wtedy powinniśmy weryfikować pozostałe punkty.

Po drugie: emocjonująca treść

Powinniśmy odpowiedzieć sobie na pytanie, jakie emocje wywołuje w nas treść wiadomości. Niezapłacona faktura, odłączenie prądu, dopłata do przesyłki – to wszystko budzi w nas negatywne i skrajne emocje. Czasami też informacje mogą być nad wyraz pozytywne – wygrana w loterii lub fortuna za pomoc księciu z Nigerii. Oznacza to, że możemy wtedy działać w stresie lub euforii, stracić czujność i kliknąć złośliwy link, otworzyć załącznik bądź wprowadzić dane, które pomogą przestępcom wykonać dodatkowe ataki (np. vishing). Co w takiej sytuacji robić? Przede wszystkim ochłonąć. Wziąć kilka głębokich oddechów i odczytać wiadomość jeszcze raz, na spokojnie. Jeżeli otworzyliśmy e-mail na smartfonie, to lepiej zrobić to na komputerze. Daje on większe możliwości weryfikacji linków (podgląd pod kursorem myszy). Dodatkowym atutem komputera jest działający tam system antywirusowy. W systemach mobilnych jak Android i iOS aplikacja antywirusowa nie ma specjalnych uprawnień nadrzędnych nad innymi aplikacjami zainstalowanymi w tych systemach. Wobec tego jej spektrum działania jest bardzo ograniczone.

Po trzecie: gramatyka i stylistyka

Słabe phishingi będą posiadały błędy stylistyczne i gramatyczne języka polskiego. Przestępcy z reguły są zza wschodniej granicy i nie znają polskich zasad językowych i wykorzystują translatory treści, jednak i one nie są doskonałe. Jeżeli widzimy w treści maila “dobrze, że Cię mamy”, “kliknij i pobierz przelewa” lub “dobrze, że nie zapomniałaś o naszym firmie” itp., to z pewnością mamy do czynienia z przestępcą lub… niechlujem :-).

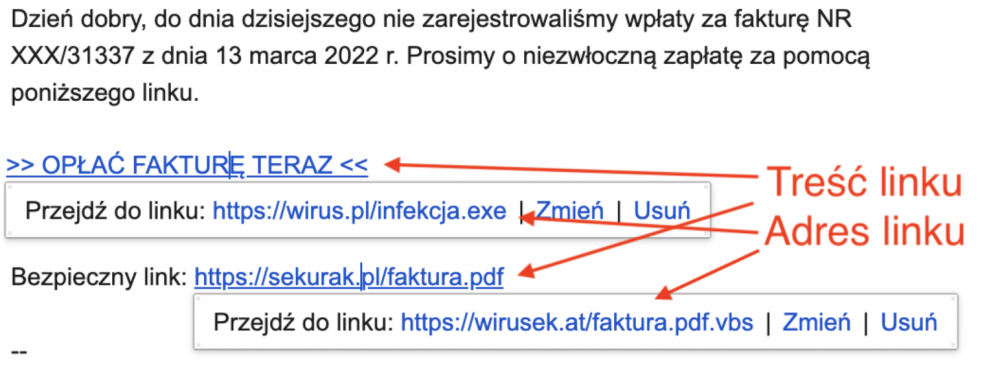

Po czwarte i najważniejsze: linki

O ile sama treść wiadomości e-mail nie zrobi nam żadnej krzywdy, to wywołana reakcja w postaci kliknięcia w umieszczony w wiadomości link już może. Nasze dane mogą zostać wykradzione lub urządzenia zainfekowane. Najważniejsza zasada to: należy pamiętać, że treść prezentowana linku (to co widzimy) to nie to samo co sam link (to co klikamy). Link może wyglądać tak: https://sekurak.gov.pl/, a kierować do zupełnie innej strony. Jeżeli chcemy sprawdzić, gdzie link kieruje, to na komputerze wystarczy w treści e-mail najechać na niego kursorem myszy (bez klikania) i pod linkiem lub w lewym dolnym rogu pojawi się chmurka (prostokąt) z adresem odnośnika, do jakiego kieruje (rys.2). Jeżeli jest inny niż wyświetlany – to prawdopodobnie phishing. Na smartfonie niestety takiego linka w prosty sposób nie podejrzymy. Trzeba go skopiować i wkleić na portal virustotal.com celem sprawdzenia. W powyższym przykładzie z rys. 1 link kierował do takiej fałszywej strony: https://pohiuji[.]s3.us-west-004[.]backblazeb2[.]com/de[.]html?email=biuro@prawdziwadomena[.]pl

Rys. 2. Przykłady złośliwych linków z podmienionymi treściami.

Po piąte: nigdy nie ufaj

Jest taka fajna zasada w art. 2 pkt. 27 Kodeksu Ruchu Drogowego mówiąca o zachowaniu szczególnej ostrożności. Ta zasada powinna też się tyczyć Kodeksu Użytkowania Internetu. Zawsze powinniśmy być czujni i weryfikować punkty 1-4. Także w przypadku innych możliwych ataków. Znajomy przysłał do nas linka na komunikatorze, a nie odzywał się do nas od kilku lat? Jest to anomalia w zachowaniu i dla pewności warto do nadawcy napisać, czy na pewno do nas wysłał linka, bo sam może być nieświadomy infekcji. Cyberzbóje na wszystkie możliwe sposoby będą próbowali uśpić naszą czujność, czy to poprzez emocje, szablon graficzny, treść. Zachowajmy szczególną ostrożność.

Jeżeli chcielibyście poszerzyć wiedzę z zakresu świadomości cyberbezpieczeństwa lub specjalistycznych zagadnień związanym z bezpieczeństwem IT, zapraszamy na nasze szkolenia i konferencje.

~tt

Choć akurat dla mnie materiał nie zawierał żadnych nowych treści, to uważam, że tego typu artykuły są potrzebne.

Dzięki!