Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kolejny przeżywający reinstalacje systemu malware. Na celowniku Rosja/Chiny/Wietnam/Iran. [UEFI firmware rootkit]

Temat “niewidzialnych” backdorów nie jest nowy, a większa popularność tego typu oprogramowania niestety jest już chyba blisko. Tym razem dowiadujemy się (https://securelist[.]com/cosmicstrand-uefi-firmware-rootkit/106973/) o prawdopodobnie chińskiej ekipie, która wykorzystuje jedną podatność w sterownikach do płyt głównych Gigabyte / ASUS:

The rootkit is located in the firmware images of Gigabyte or ASUS motherboards, and we noticed that all these images are related to designs using the H81 chipset. This suggests that a common vulnerability may exist that allowed the attackers to inject their rootkit into the firmware’s image.

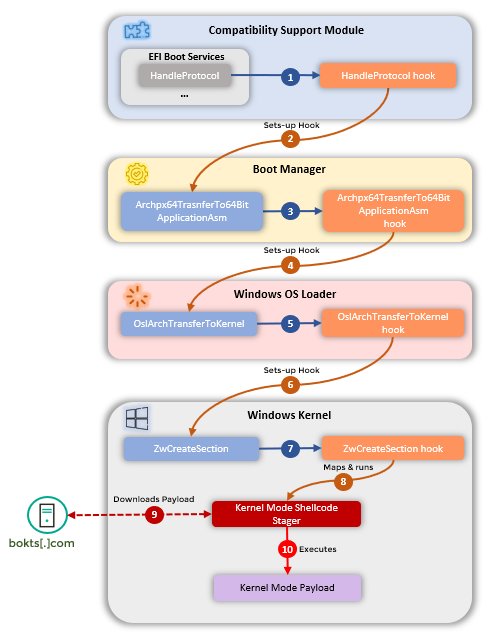

W każdym razie, po infekcji malware ma dostęp do procesu bootowania i finalnie jest w stanie wstrzykiwać swój kod do jądra systemu Windows. Oczywiście po reinstalacji systemu, szkodnik cały czas działa (bo przecież reinstalacja nie czyści firmware płyt głównych…):

~ms

Czy w takim wypadku wystarczy na nowo wgrać UEFI, czy taką operacje też przetrwa ? Mam na myśli np msi flash button, gdzie wpinamy pendrive z UEFI, klikamy przycisk na płycie głównej i całe UEFI na nowo się wgrywa.

@może być z tym problem, flashowałem wiele płyt, przed UEFI podczas flashu (np. w dosie) można było zobaczyć że były obszary pamięci które nie były nadpisywane, przy updejcie UEFI nie ma dokładnego podglądu procesu ale zakładam że też może nie być flashowana cała kość.

Zrobmy UEFI bo BIOS byl niebezpieczny.