Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kolejna krytyczna podatność w produkcie Fortinetu (FortiNAC) – można bez uwierzytelnienia uzyskać uprawnienia roota. Łatajcie się.

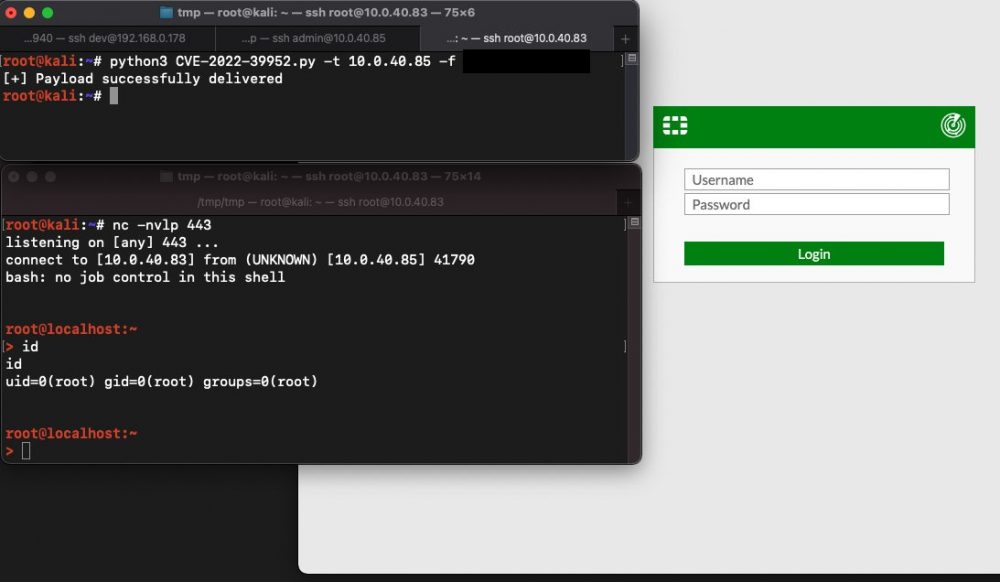

Trochę pechowo – podatność RCE zlokalizowano w produkcie FortiNAC (“Secure Network Access Control”). No więc w przypadku tej podatności nie było żadnego “access control”, bo bez logowania można uzyskać dostęp roota na urządzeniu:

Jak widać, jedyne co jest potrzebne to dostęp sieciowy do urządzenia. PoC / Exploit ma pojawić się “niebawem”, więc łatajcie się sprawnie. Podatne wersje:

FortiNAC version 9.4.0

FortiNAC version 9.2.0 through 9.2.5

FortiNAC version 9.1.0 through 9.1.7

FortiNAC 8.8 all versions

FortiNAC 8.7 all versions

FortiNAC 8.6 all versions

FortiNAC 8.5 all versions

FortiNAC 8.3 all versions

PS

Z dość lakonicznego opisu podatności: “FortiNAC – External Control of File Name or Path in keyUpload scriptlet” wynika, że najprawdopodobniej można po prostu bez uwierzytelnienia zuploadować webshella lub podmienić stosowny binarkę/skrypt na urządzeniu…

PPS

Użytkownicy FortiWeb powinni z kolei zerknąć tutaj.

~ms