Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kilka istotnych rad jak zwiększyć bezpieczeństwo swojej domowej sieci WiFi

W tym miejscu znajdziecie świeżą aktualizację rekomendacji w temacie od NSA.

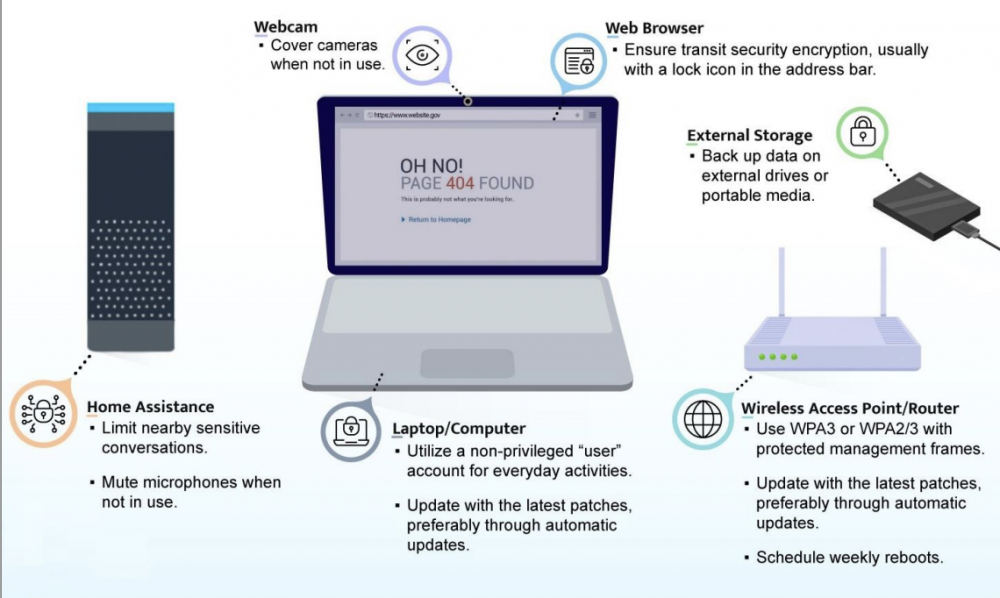

W skrócie:

- Instaluj aktualizacje (minimum: urządzenia sieciowe, system operacyjny na którym pracujesz, przeglądarka)

- Używaj WPA2 lub WPA3

- Wyłącz UPnP na routerze

- Pamiętaj o złożonych hasłach

- Wyłącz zdalne zarządzenie routerem WiFi (tj. z poziomu Internetu)

- Pamiętaj o segmentacji sieci (wydzielenie sieci dla gości / IoT)

- Nie pracuj na uprawnieniach admina

- Od czasu do czasu restartuj swój router (całkiem sporo malware nie ma zaimplementowanej funkcji przeżycia restartu)

- Nie pracuj na danych firmowych z prywatnego komputera

- Pamiętaj o kopiach zapasowych (oraz o odpowiednim zabezpieczeniu kopii)

To tylko wybrane zalecenia, dodatkowe wyjaśnienia i inne niuanse znajdziecie w źródłowym dokumencie. Przy okazji warto również sięgnąć do innego źródła – rozbudowaną checklistę jak zabezpieczyć swoje domowe urządzenie sieciowe – znajdziecie tutaj.

~Michał Sajdak

Taaa dzięki za takie rady… najlepiej (najbezpieczniej) to bez netu! W okresie kiedy pracuje się zdalnie :D

@John Smith

Te rady są bardzo podstawowe, jeśli z jakąś masz problem, to… masz problem

1. Instaluj aktualizacje (minimum: urządzenia sieciowe, system operacyjny na którym pracujesz, przeglądarka) – z tymi aktualizacjami to bym polenizował od trzech miesięcy przez te update-y mam problemy z systemem a nawet sprzętem (wymiana GPU mnie czeka).

2. Używaj WPA2 lub WPA3 – to zależy normalnie są bezskuteczne no chyba że w trybie enterprise. Dobrze że ruch wifi i wgl sieci można kontrolować i manipulować to zrobiłem sobie fajną pułapke na “hakerów”.

3. Wyłącz UPnP na routerze – nie tylko to

4. Pamiętaj o złożonych hasłach – niektóre routery wręcz wymuszają używanie kiepskich haseł

5. Wyłącz zdalne zarządzenie routerem WiFi (tj. z poziomu Internetu) – mam włączone autoryzacyjne i tylko po kablu inne formy są blokowane i raportowane mi do systemu

6. Pamiętaj o segmentacji sieci (wydzielenie sieci dla gości / IoT) – to mam fajnie zrobione i troche skomplikowanie

7. Nie pracuj na uprawnieniach admina – u mnie router ma blokowanego admina chyba że autoryzacje wykonuje po kablu a w systemie za każdym razem jestem pytany czy chce uruchomić aplikacje bo jest podejrzana (ah nie ma to jak ZeroTrust).

8. Od czasu do czasu restartuj swój router (całkiem sporo malware nie ma zaimplementowanej funkcji przeżycia restartu) – jeśli to wirus skopiowany z internetu przez 10ciolatka to nie ma co sie martwić bo nie jest prawidłowo napisany więc na którymś etapie polegnie i do infekcji może nawet nie dojść. Tak jak kiedyś miałem przypadek że wszedłem na strone na której był zaciemniony malware w js i nie zadziałał tylko dlatego bo z pozoru małoznacząca instrukcja została źle wywołana. Albo kiedyś miałem okazje znaleźć na takim xnxx.com oraz xvideos.com (oba serwisy należą do tego samego twórcy) webshella i o dziwo ten webshell nie aktywował się tylko wtedy gdy się zablokowało pliki cookie ale znalazlem tam też malware w plikach video oczywiście wymagały uprawnień do pamięci a najbardziej do kamerki i mikrofonu i po co? a no po to aby nagrać zboka jak wali gruche XDDD. Śmieszne to ale względem szpiegowskim to pozwala na profilowanie użytkownika.

9. Nie pracuj na danych firmowych z prywatnego komputera – yyy to troche skomplikowane bo pracodawca nie zawsze jest skory do sfinansowania firmowego laptopa, mało tego jeszcze chcą aby ze swoich pieniędzy kupować nowy sprzęt.

10. Pamiętaj o kopiach zapasowych (oraz o odpowiednim zabezpieczeniu kopii) – na szczęście moje dane są kopiowane na oddzielny dysk po uprzedniej weryfikacji.

Ad 2. Bezskuteczne? Mozesz rozwinąć. Rozumiem, że WPA2 nie ma zaimplementowanej obsługi szyfrowania ramek kontrolnych i można je wstrzyknąc podlsuchac – jednak poza tą poważną podatnością realizuje cel szyfrowania przesyłanych danych. WPA3 już szyfruje ramki dlaczego jest bezskuteczne?

TOŚ SIĘ CHŁOPIE ROZPISAŁ :D Co prawda nikomu to nie jest potrzebne, ale gratuluję :D

Twój komentarz jest całkowicie bezużyteczny, a mimo to nie zawahałeś się, by go opublikować. Po co zatem krytykować innych, którzy przynajmniej starają się, w przeciwieństwie do ciebie, jakoś merytorycznie odnieść do tematu?

Ad 9 drobny komentarz tylko. Odradzałbym współpracę z firmą janusza, który, jak piszesz, “nie jest skory do sfinanansowania firmowego laptopa”. Każda w miarę chociaż poważna firma jak najbardziej finansuje firmowe laptopy. Nie chodzi tylko o twoją wygodę, ale przede wszystkim o bezpieczeństwo firmowych danych.

”Tak jak kiedyś miałem przypadek że wszedłem na strone na której był zaciemniony malware w js i nie zadziałał tylko dlatego bo z pozoru małoznacząca instrukcja została źle wywołana. ”

“znalazlem tam też malware w plikach video oczywiście wymagały uprawnień do pamięci a najbardziej do kamerki i mikrofonu i po co? a no po to aby nagrać zboka jak wali gruche XDDD. ”

Z takimi przygodami to lepiej nie otwieraj lodówki… A na serio, mniej ziół ;)

Sytuacja z jednym połączeniem z Internetem (jeden nr IP od providera). Generalnie odludzie, widać gdy ktoś się kręci w pobliżu domu. Jak segmentacja sieci poprawia bezpieczeństwo?

Kuzyn mieszka na wsi, 200m do najbliższego sąsiada, informatyk, nie miał wcale hasła.

Teraz ma bo pewnie zmieniał router.

A no tak, ze podatne urządzenia IoT, nie beda mialy negatywnego wplywu na bezpieczeństwo innych urzadzen.

@Dariusz

Pozwala ograniczyć zasięg ataku, żeby nie rozlał się na wszystkie urządzenia

Najwiekszym dzis problem jest aktualizacja routerow przez dostawcow. Niestety zdecydowana wiekszosc po 2-3latach zapomina o produkcie. Dlatego polecam sprawdzac czy na dany sprzet pasuje open source typu OpenWrt.