Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kasperski i afera z wyciekiem tajnych danych NSA. Kasperski: cloud i piractwo to ZUO

Pewnie trochę przesadzamy z tytułem, ale w dużym uproszczeniu do tego sprowadza się wyjaśnienie Kasperskiego odnośnie ostatniej afery z domniemanym dostępem rosyjskiego rządu do tajnych danych NSA.

Scenariusz mówi o tym, że jedna z osób pracujących dla NSA, przeniosła dane na prywatny komputer, gdzie zainstalowany był inkryminowany antywirus. W między czasie ściągnęła pirackiego MS Office (wyłączając na chwilę AV). W cracku czy raczej keygenie, znajdował się malware, który po włączeniu antywirusa został automatycznie zablokowany. Zaalarmowany użytkownik przeskanował cały swój komputer, a że pracował dla NSA – antywirus zlokalizował wiele ciekawych kąsków do analizy, które następnie zostały wysłane na serwery cloudowe Kasperskiego.

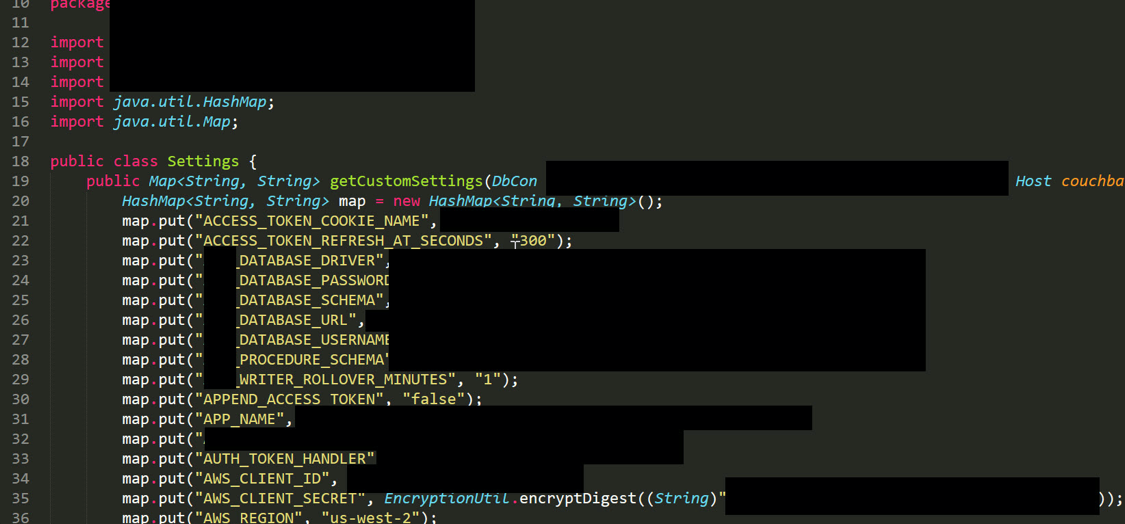

Jak dla nas wyjaśnienie jest dość sensowne – żeby nie szukać daleko przypominamy o niedawnej aferze Carbon Black. W opracowaniu Harvesting Cb Response Data Leaks for fun and profit, czytamy że nie było problemu z dostępem do plików wysyłanych do clouda przez usługę Carbon Black. W plikach znajdowały się rozmaite istotne dane – od kodów źródłowych, przez hasła dostępowe, aż po klucze API. Przykład:

Jeden z plików wrzuconych do VT

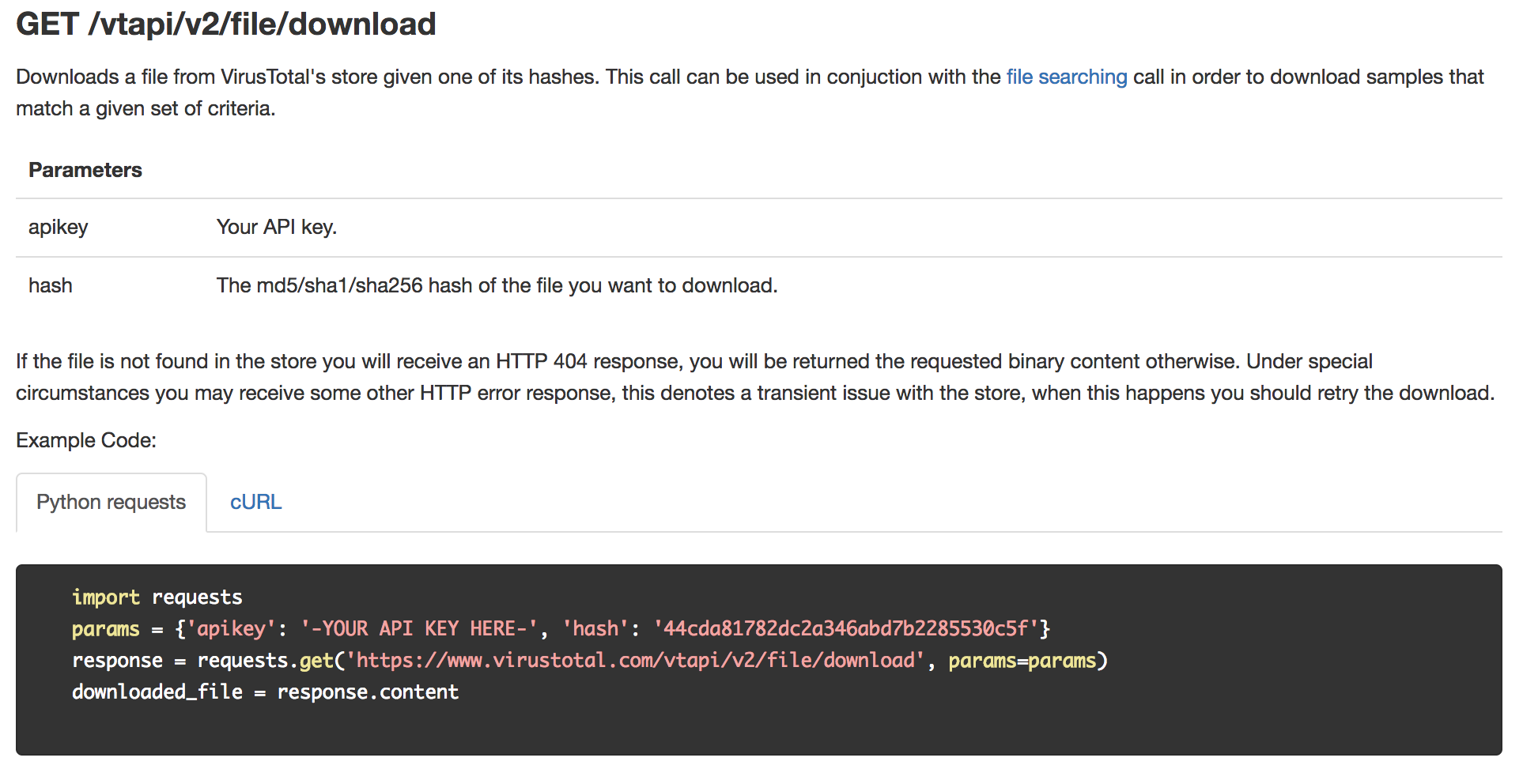

Tutaj magicznym ‘cloudem’ okazał się VirusTotal, z którego – mając dostęp do API – można pobierać pliki:

Lekcja? Warto sprawdzić ustawienia swojego AV i rozważyć wyłączenie automatycznego uploadowania plików do clouda.

–ms

Kasperski jest wygodny politycznie i to w sumie tyle. No bo co w takim razie powiedzieć np o takim UTM Stormshield i przesyłaniu przez niego wszystkich nieznanych plików do DC Airbus’a w celu weryfikacji. A to w kontekście stosowania go przez np. Urząd Patentowy? Zanim polski urzędnik odstawi kawę, zamknie facebooka i pochyli się nad wnioskiem, francuzi już to mają u siebie :(

Tylne drzwi w oprogramowaniu antywirusowym czy ogólnie w sofcie zabezpieczającym to rozwiązanie idealne. (najciemniej pod latarnią).

Natomiast czy opłaca się to firmie takiej jak Kasperski? Oczywiście można założyć scenariusz że służby rosyjskie od początku tworzyły tę firmę z myślą o dostępie do milionów komputerów. Pytanie jednak brzmi – czy służby rosyjskie są tak głupie żeby na szefa firmy wybrać byłego pracownika tychże służb? Przecież przeszłość Kasperskiego jest znana. Lepiej wybrać figuranta, nieświadomego iż nim jest, dorobić mu legendę typu jappi. Przeszłość Pana Kasperskiego szczególnie winna być znana innym służbom. Ciekawym również co robiły akurat te a nie inne pakiety zabezpieczające na komputerach enesej. Czyżby firma specjalizująca się w szpiegowaniu innych nie przeprowadzała analizy ryzyka? Wreszcie czyżby przeciętna Pani Kasia z ZUS-u była lepiej przeszkolona od pracownika enesej? Wyłączanie pakietu zabezpieczającego? Serio? Piracki office? :O Czy tych tumanów nikt nie przeszkolił? A już uruchomienie keygena to hahaha. Serio się szczerze uśmiałem. :-) Przy okazji czyżby enesej nie wiedziało że zatrudnia tumanów? Dlaczego pracownik miał możliwość wyłączenia zabezpieczeń a do tego pobrania jakiegoś pirata? Nie bardzo mi się to mieści wszystko w głowie. Ale, może najważniejszy cel został osiągnięty. Sprzedaż produktów Kaspierskiego może spaść a przy okazji inna konkurencyjna firma zostanie wybrana aby “lepiej” chronić monolit jakim jest enesej. :-E Może też cel był jeszcze inny (ew. 2 pieczenie) żeby znowu opluć Rosję. Co nawet w naszym przepięknym kraju dzieje się ostatnio regularnie i podkreślam to ze smutkiem. Ale to już inny temat.

@zero one

Jest tylko jedno ale, w NSA nie używają KAV. Rzeczony program miał zainstalowany na swoim domowym komputerze tajemniczy pracownik tej szacownej amerykańskiej agencji. Wyniósł on tajne dane z firmy i stała się afera. Podejrzewam, że później świstak zawinął go w sreberko i “po ptokach”. W takich agencjach nic nie jest robione przypadkiem. Po prostu chłopcy z NSA chcieli potwierdzić jakąś tezę i zaaranżowali takie oto zdarzenie.

Tak na marginesie, służby rosyjskie głupie nie są i dlatego nie podstawili figuranta ze spreparowanym życiorysem. Zbyt łatwo można by go było zdemaskować. Weź pod uwagę, że tam szefami wszystkich firm są byli pracownicy GRU tudzież innego KGB. Евге́ний jest akurat na miejscu i o czasie.

@Mad Snack: Trochę mi głupio. Faktycznie czytanie ze zrozumieniem kłania się (mnie). Prawie trzy doby bez snu zebrały tragiczne żniwo. Dzięki za kulturalne zwrócenie uwagi. Oczywiście podtrzymuję zdanie co do szkolenia czy analizy ryzyka oraz kwestii zabezpieczeń w samym enesej.

Co do “figuranta” zaś – wybacz ale zdecydowanie wybrałbym opcję z figurantem miast byłym pracownikiem służb. Pierwszego trzeba rozpracować na drugim ciąży absolutne podstawne podejrzenie o to że nigdy pracownikiem nie przestał być. Poza tym zwróć proszę uwagę w jak wielu krajach Rosja jest kojarzona: “syf, kiła i mogiła” a także “komuchy” a także “devil Putin” itp. Przecież na świecie żyje pewien procent ludzi którzy z racji kraju pochodzenia właściciela czy, przez dane postępowanie firmy bojkotują jej produkty. Nie będę tu podawał linków gdyż szkoda reklamować. Jako “ruski agent” zapewniam Cię jednak że dla niektórych nie ważne czy coś dobre, skuteczne, stosunek ceny do jakości jest na wysokim poziomie. Wystarczy że jest “ruskie”, “żydowskie” i tak dalej i już jest be.

Poza tym: Kto powiedział o “spreparowanym życiorysie”? Sądzę że można działać bardziej subtelnie. Choćby poprzez podstawienie delikwentowi kobiety która odpowiednio nim pokieruje. Dlaczego zaraz preparować? ;-) Istnieje moc scenariuszy. Zakochane szczenie idzie na smyczy i nawet jej nie dostrzega. Proszę wybaczyć. Nie pochwalam takich metod patrząc pod kątem etyki. Natomiast w “grach” tego typu etyka nie istnieje.

Co do samego enesej. Prawisz że “W takich agencjach nic nie jest robione przypadkiem.” Sądzę że powszechna opinia taka właśnie ma być. Że służby nigdy się nie mylą a wszystko jest zaplanowane. To bardzo ważne dla wizerunku jak i tego aby przeciętny człek robił w portki na samo brzmienie danej nazwy. Czy jednak nie przyszło Ci do głowy że w takich “firmach” potrafią mieć po prostu niezły burdel? Tych różnych agencji troszkę jest. Podobno metodą idealną jest aby przy okazji je antagonizować. (te wewnątrz danego państwa – trochę tak jak ze społeczeństwem) W przypadku ZSSR nie prowadzono takich działań np.? Ale to może temat już nazbyt odbiegający od głównego. ;-)

Jeszcze raz dzięki za kulturalne zwrócenie uwagi.

Serdecznie pozdrawiam.

Jak zwykle nawalił człowiek. Niestety każdy system się składa pod takim atakiem. Wszyscy krzyczą o DLP a jednak udało się wynieść dane. Zawalili admini, którzy zostawili możliwość, zawalił pracownik, który wyniósł dane.

@g. tak chyba działa każdy zewnętrzny sandboxing? Nie ważne w jakim rozwiązaniu. Inna kwestia to to jak skonfigurował to administrator, bo jeżeli wysyła takie dane do chmury to chyba jest jego problem i powinien stracić robotę…

BTW. napisałeś że dane dostają Francuzi, chyba jednak wolę to bo oni przynajmniej w NATO są ;)

Z każdego sandboxingu należy korzystać z głową i tyle w temacie ;]

Hmmm…WikiLeaks rzuca nowe światło na tą sprawę:

“Według WikiLeaks, jedną z wykorzystywanych przez amerykańską agencję tożsamości jest… Kaspersky Lab z siedzibą w Moskwie. Kod źródłowy ujawnionego przez WikiLeaks malware został upubliczniony, podobnie jak jego dokumentacja. Zarówno przedstawiciele Kaspersky Lab, jak i amerykańska administracja, nie skomentowały jak dotąd rewelacji WikiLeaks.”

https://www.dobreprogramy.pl/WikiLeaks-CIA-podszywalo-sie-pod-Kaspersky-Lab,News,84132.html