Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jak w prosty sposób można było przejąć dostęp do dysków sieciowych Western Digital My Cloud Pro Series PR4100

Tutaj opis historycznych już podatności w pewnych dyskach sieciowych WD:

Western Digital My Cloud Pro Series PR4100 (PR4100), on firmware versions up to and including 2.40.157

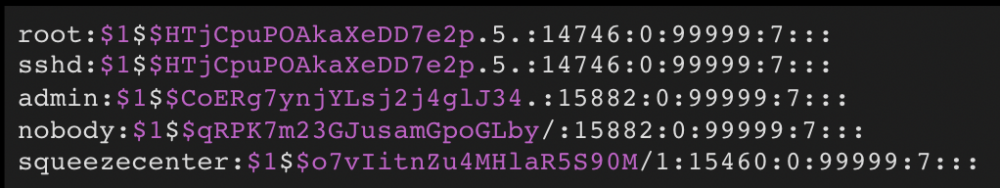

Po pierwsze – badacze namierzyli zatwardowklepane hasła:

Zatem hashcat w dłoń i okazuje się, że hasło nobody jest… puste! No więc logowanie przez ssh, a następnie… A nie, czekaj, użytkownik nobody nie może zalogować się przez ssh.

No więc próba logowania się do webowego panelu administracyjnego na użytkownika nobody. Też nic z tego.

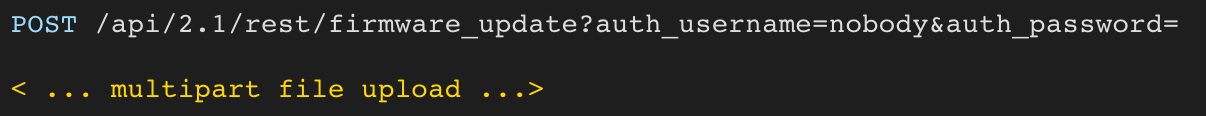

Może czas przyjrzeć się dziwnemu użytkownikowi squeezecenter? Niekoniecznie. Urządzenie bowiem wystawia API RESTowe. Czyli tłumacząc na nasze – appkę webową, którą można wywołać np. tak:

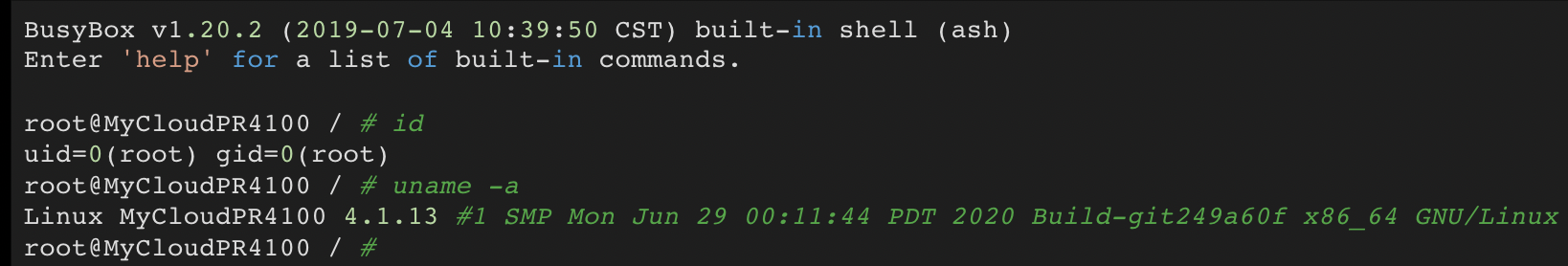

Tutaj użytkownik nobody może się już “logować”. Jak widzicie, funkcją powyżej można zuploadować swój firmware. Więc badacze przygotowali podmieniony firmware (zmodyfikowana jedna binarka dająca na porcie 4444 dostęp do roota), który bez problemu został zaakceptowany przez urządzenie bez konieczności dodatkowej weryfikacji (np. podpis cyfrowy):

~Michał Sajdak

Moim zdaniem to jest robione celowo. Nie mozna byc az takim idiota zeby ten sam blad powielac w kolko. Nie wierze tez, ze w WD mimo ze to Chiny nie ma jakiegos QA, ktore by to wychwycilo.

Uwierz że nie jest. Googluj “Hanlon’s razor”.

Zdziwilbys sie w jak wielu firmach QA jest tylko na poziomie pisania kodu, a nie wdrozonej juz konfiguracji.