Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jak reagować na incydenty bezpieczeństwa? Przydatna dokumentacja od australijskiego rządu

Jeśli nie jest ci potrzebny dalszy komentarz – oto link do dokumentu: Cyber incident response plan.

Autorzy zaznaczają, że dokumentacja bardziej powinna stanowić inspirację do przygotowania własnego materiału (dostosowanego do realiów danej firmy) – niż być materiałem do bezmyślnego copy&paste.

Co znajdziemy w dokumencie? Kilka przykładów poniżej.

Na początek wysokopoziomowe spojrzenie na cały proces:

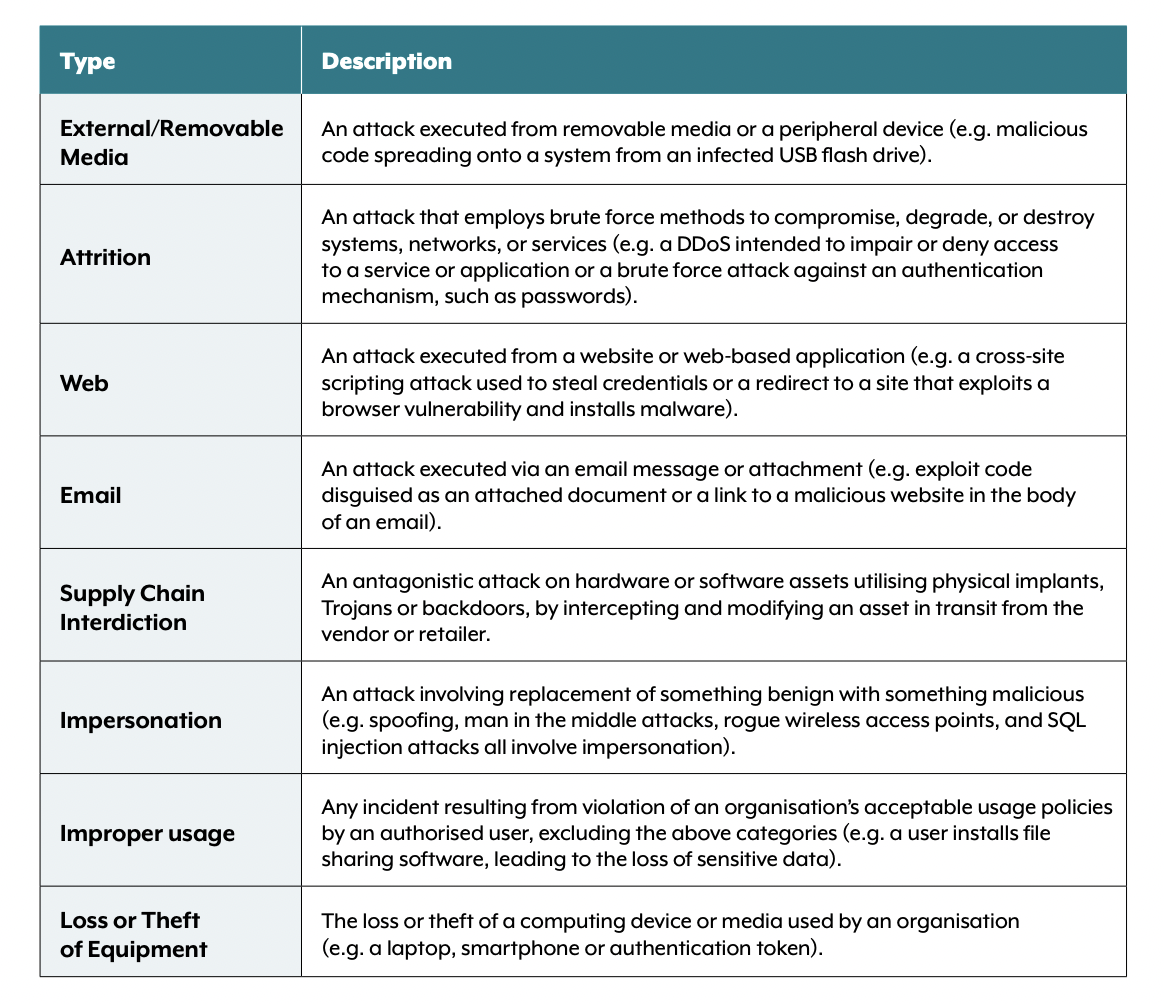

Przykładowe sposoby na jakie atakujący mogą wykorzystać aby dostać się do systemów IT:

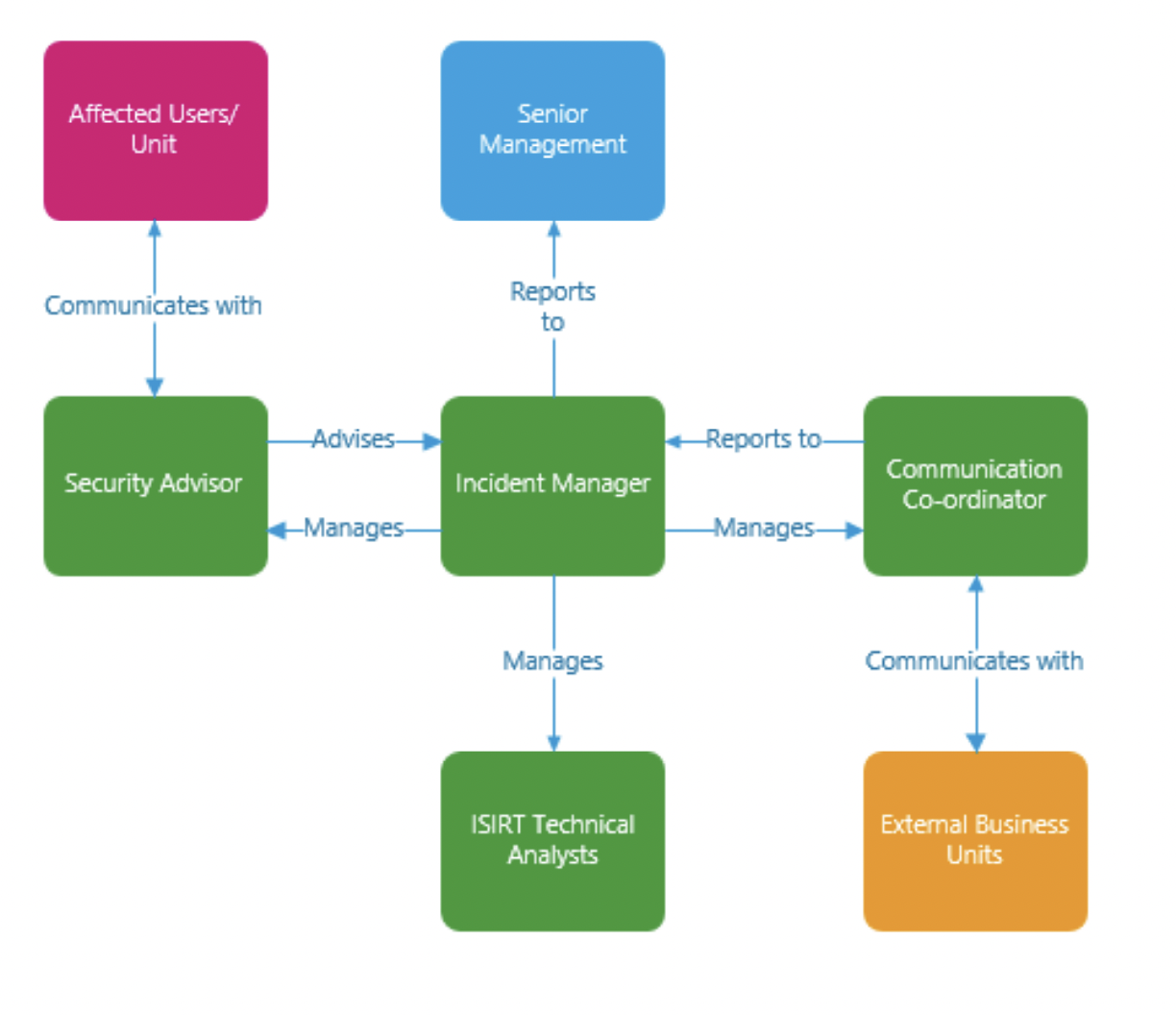

Propozycje powiązań pomiędzy konkretnymi grupami pracowników, zaangażowanych w obsługę incydentu:

Tabela określająca kategorię incydentu (jest również Medium oraz Low :)

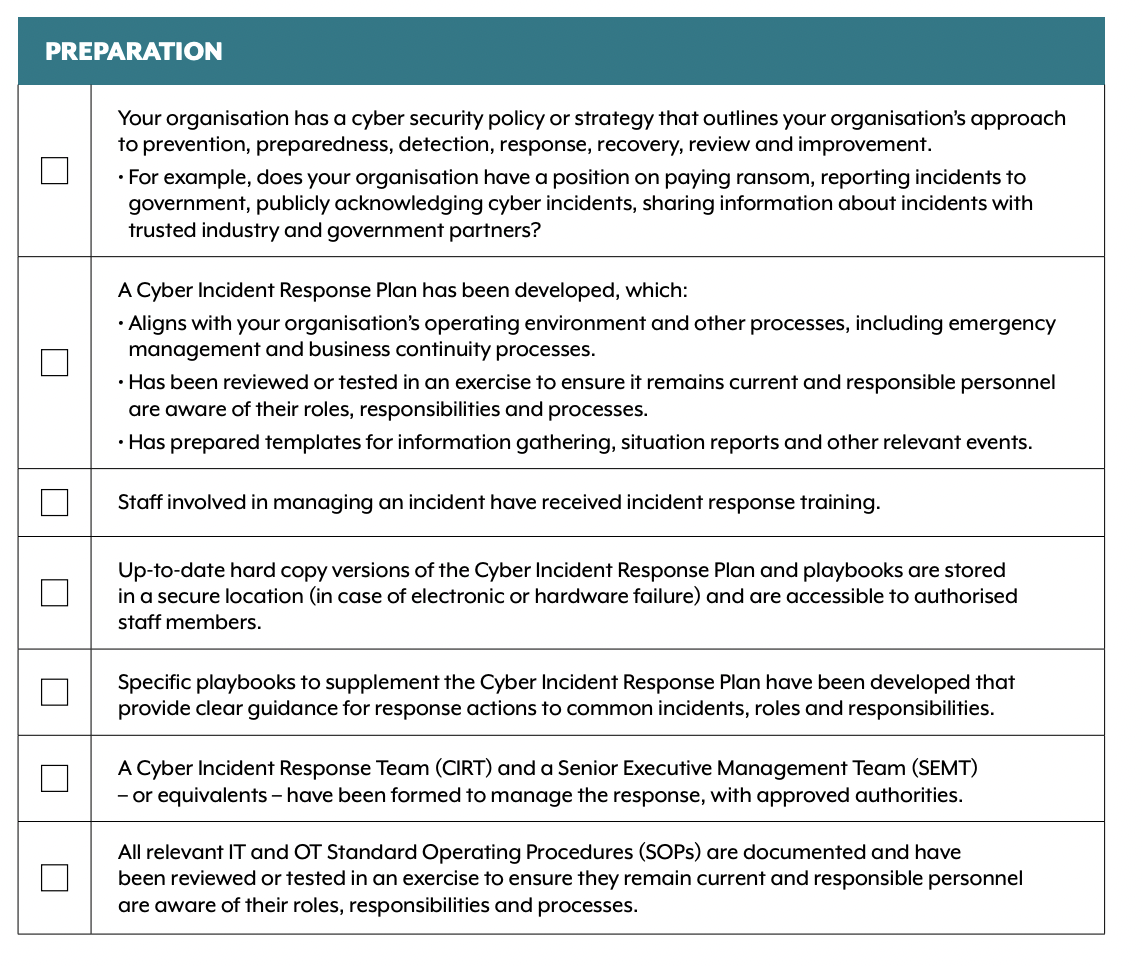

Oraz oczywiście propozycje reakcji na wykrycie incydentów konkretnej kategorii. Na koniec mamy również kilkustronicową checklistę – sprawdzającą czy nasza organizacja jest gotowa na obsługę ew. incydentu:

~ms

W pierwszej infografice sa 2 punkty 3. zamiast 3 i 4

racja :-)

Australijczycy dostarczają sporo ciekawych materiałów z zakresu cyberbezpieczeństwa. Warto zaglądać na ich strony.

Link nie działa, wygooglowany nowy -> https://www.cyber.gov.au/sites/default/files/2023-03/ACSC%20Cyber%20Incident%20Response%20Plan%20Guidance_A4.pdf Pozdro