Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

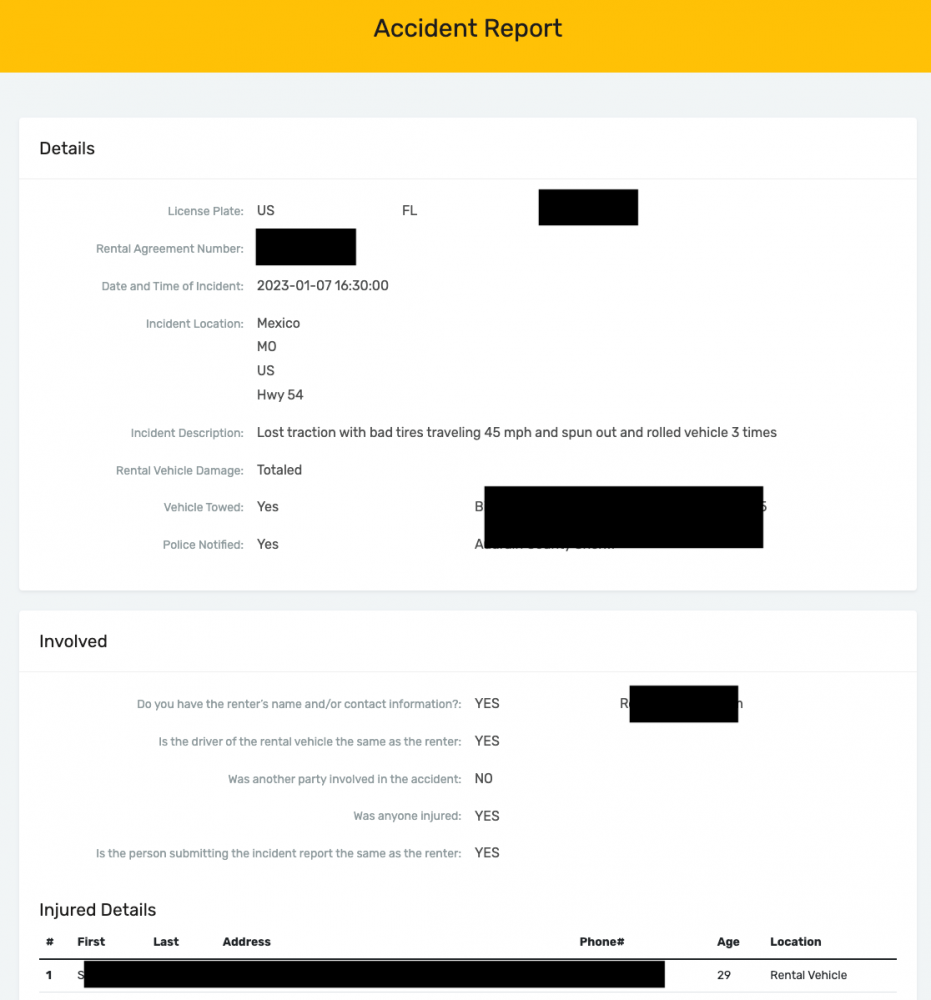

Jak można było mieć dostęp do dziesiątek tysięcy raportów z wypadków, w których brały udział samochody wypożyczone z Hertz? Zmieniając identyfikator w tym adresie: /accident-report/12345

Uff, w zasadzie cała treść znaleziska zmieściła się w tytule ;-) co w pewien sposób świadczy o poziomie bezpieczeństwa aplikacji webowych w 2024 roku…

Dla jasności cała historia wyglądała tak: najpierw badacz otrzymał maila z Hertz z informacją o swoim raporcie. W tym przypadku adres w aplikacji webowej wyglądał mniej więcej tak:

/accident-report/12345

Po zmianie identyfikatora np. na: /accident-report/12333 … otrzymał raport innej osoby. Tak, te raporty (zawierające również czasem obrażenia uczestnika wypadku) były dostępne bez autoryzacji:

~ms

Czasami aplikacja jest nawet nieźle początkowo zabezpieczona, ale niektóre rzeczy znikają po którymś wdrożeniu. Ciekawy jestem, co się tutaj stało, bo to nie mogło być tak zaprojektowane.

Mogło mogło. ciężko sobie wyobrazić że oryginalnie id bylo w formacie uuid a nastepnie magicznie z tego zrezygnowano. To byłoby trywialne zabezpiecznie bez dodatkowej autoryzacji

Super. Swietnie zaprogramowane. To chyba feature a nie bug?

“były dostępne bez autoryzacji” – autoryzacji? raczej po pierwsze bez “uwierzytelnienia”

jesteś pewien, że dostęp nie wymagał logowania się? bo badacz w sumie zaczął od dostępnego “swojego claimu”

Takich smaczków w sieci jest więcej. Sam znam silnik skracania linków (którego używało conajmniej 5 domen) w którym po zmianie cookies miałeś dostęp do wszystkich kont wraz z ich danymi pokroju email.

No ale jaki był w praktyce składnik uwierzytelnienia (choć jeden) podany przez klienta to tego procesu uwierzytelnia, aby potwierdzić swoją tożsamość? Zalogowanie się na swoją pocztę i kliknięci w jakiś url?