Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Inteligentne misie przejęte! Wyciek 800 000 kont / dostęp LIVE do nagrań i zdjęć użytkowników

Akcja na rynku inteligentnych zabawek się rozkręca. Najpierw Barbie, później niemiecka rekomendacja zniszczenia lalki Calya (oskarżenie o ukryte urządzenie szpiegowskie). Teraz przyszła pora na większą “bombę”.

Na początek zaczęło się od wycieku, którym zajął się znany nam Troy Hunt. Chodzi o inteligentne misie (CloudPets), które umożliwiają na przesyłanie głosu (przez clouda) do stęsknionych dzieci:

https://youtu.be/EcxNHgYUz6s

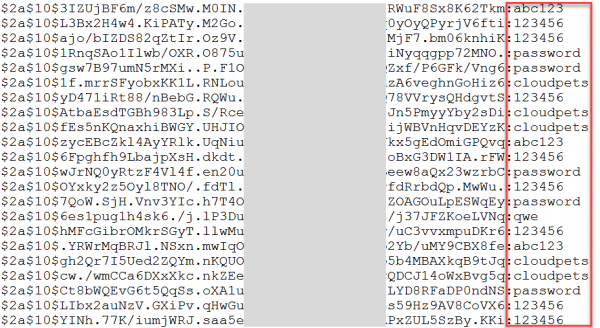

W trakcie weryfikacji prawdziwości wycieku okazało się, że całość pochodzi z niezabezpieczonej bazy MongoDB dostępnej… publicznie w Intenecie:

Mongo1

Jak widzicie, dane dotyczą bazy test oraz staging, ale są w nich informacje z …systemów produkcyjnych (na czym się najlepiej testuje? ;). Mamy tam m.in. hasła (bcrypt) – ale wg Troya część z nich jest na tyle prosta, że daje się szybko złamać (kto będzie stosował 10 znakowe hasło do zabezpieczenia misia?;)

Qwe lub 123456 to dobre hasło na tą okazję, prawda?

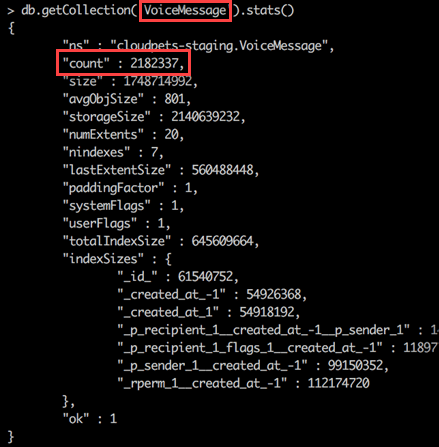

Są też informacje dotyczące nagrań przesyłanych z wykorzystaniem zabawki:

Nagrania

Ktoś może powiedzieć – dobra, ale nagrań może nie być w bazie. Są tylko ich metadane. Niby tak, ale czytajcie dalej. W dalszym ciągu analizy, Troy pobrał aplikację mobilną do obsługi misia i w krótkim czasie udało się z niej wyciągnąć URL-a, który trafiał do AWSa:

Taki wav jest dostępny bez żadnego zabezpieczenia (wystarczyło znać URL-a). Podobnie wygląda sprawa z samym profilem użytkownika.

Skąd wziąć te URL-e? Tak, dobrze zgadliście – ze wspominanej wcześniej bazy Mongo.

The services sitting on top of the exposed database are able to point to the precise location of the profile pictures and voice recordings of children.

Czy to już koniec tej krótkiej opowieści? Niekoniecznie! Okazuje się, że atakujący operowali już na wspomnianej bazie Mongo od co najmniej grudnia 2016 roku. Baza była przejmowana i co więcej domagano się okupu za jej przejęcie:

Jan 9 [2017]: Another ransom demand was left for “README_MISSING_DATABASES” and another again for “PWNED_SECURE_YOUR_STUFF_SILLY”

Producent nie reagował początkowo na zgłoszenia. Aż do niedawna. Jak to zwykle bywa napisali:

“(…) it was a very minimal issue (…) Maybe our solution is to put more complex passwords (…).

PS

Dzięki dla Kamila Bojanowicza za podesłanie info o incydencie.

–Michał Sajdak

Misie takie rzeczy nie podobają ;).