Black Week z sekurakiem! Tniemy ceny nawet o 80%!

HybridPetya – Ransomware omijający zabezpieczenie UEFI Secure Boot

Badacze bezpieczeństwa z firmy ESET odkryli nowy wariant ransomware przypominający doskonale wszystkim znany Petya/NotPetya, rozszerzony o możliwość przejmowania systemów operacyjnych uruchamianych ze wsparciem UEFI. Malware wykorzystuje podatność CVE-2024-7344do ominięcia mechanizmu UEFI Secure Boot. W najnowszych systemach podatność ta została załatana, jednak schemat działania oprogramowania, tzn. wykorzystanie eksploitów na poziomie firmware oraz klasycznego ransomware budzi niepokój.

TLDR:

- Badacze bezpieczeństwa z firmy ESET wykryli odświeżoną wersję malware Petya/NotPetya nazwaną przez analityków HybridPetya.

- Malware stanowi połączenie ransomware oraz bootkita.

- Korzystając z luki bezpieczeństwa CVE-2024-7344 omija mechanizm UEFI Secure Boot, umożliwiając w ten sposób wykonanie złośliwego kodu.

Próbka malware została wykryta na portalu VirusTotal pod koniec lipca 2025 r., a dalsza analiza wskazała, że plik ten został przesłany na platformę w lutym 2025 r. z adresu IP przypisanego do Polski. Uwagę badaczy zwróciła nazwa próbki – notpetyanew.exe, odwołująca się do serii ataków z 2017 roku. Ze względu na cechy wspólne zarówno dla Petya jak i NotPetya nowo wykryte złośliwe oprogramowanie zostało nazwane HybridPetya.

Schemat działania HybridPetya?

HybridPetya stosuje analogiczny do NotPetya algorytm służący do generacji indywidualnego klucza instalacyjnego ofiary. Różnica polega na możliwości odtworzenia klucza deszyfrującego, na podstawie kluczy instalacyjnych ofiary. Klucz instalacyjny to nic innego jak losowy identyfikator, wygenerowany na zaatakowanym urządzeniu końcowym, który bierze udział w procesie szyfrowania danych. Funkcjonalność ta pozwala zaklasyfikować malware jako ransomware, a nie wiper (NotPetya).

Ponadto, HybridPetya umożliwia przeprowadzenie ataku na komputery z systemem uruchomieniowym UEFI. W tym celu malware instaluje się na partycji EFI (EFI System Partition) i pełni funkcję bootkita, czyli programu uruchamianego przed załadowaniem systemu operacyjnego. Jego głównym zadaniem jest przejęcie kontroli nad procesem bootowania oraz zaszyfrowanie plików Master File Table (MFT) na partycjach NTFS. Działa niezależnie od systemu operacyjnego oraz pozwala na omijanie mechanizmów bezpieczeństwa, takich jak UEFI Secure Boot, wykorzystując znane podatności.

Na portalu VIrusTotal badacze bezpieczeństwa z firmy ESET odnaleźli plik EFI z zainstalowanym oprogramowaniem HybridPetya, spakowany jako archiwum pod nazwą cloak.dat. Dalsza analiza wykazała, że malware używa podatności CVE-2024-7344, pozwalającej na ominięcie mechanizmu SecureBoot, a co za tym idzie złośliwy kod zostaje uruchomiony podczas rozruchu komputera.

Mówiąc w skrócie – pliki ofiary zostają zaszyfrowane jeszcze przed uruchomieniem systemu operacyjnego.

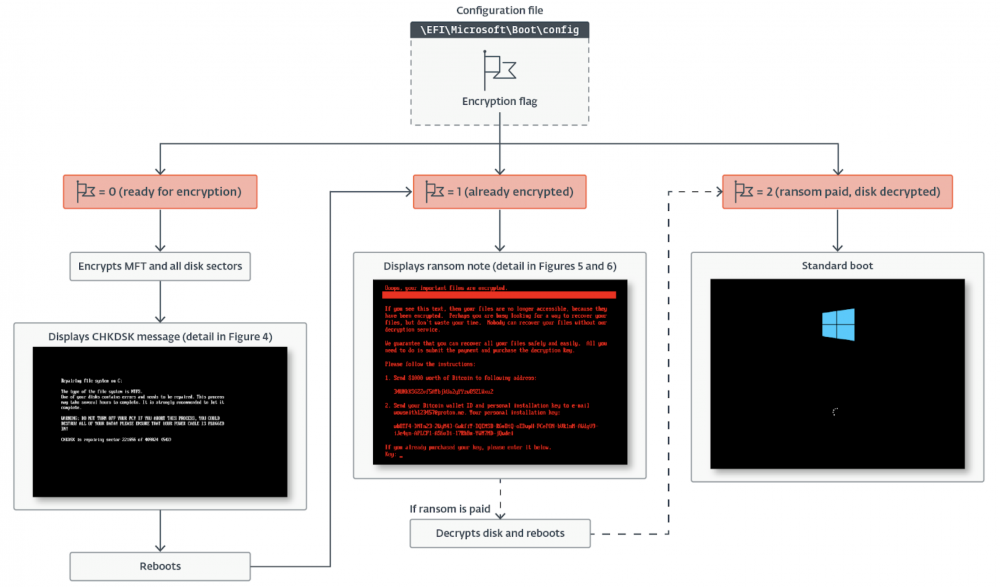

Bootkit używany przez malware odpowiada za wczytanie konfiguracji (\EFI\Microsoft\Boot\config) oraz sprawdzenie flagi oznaczającej status szyfrowania. Flaga przyjmuje jedną z trzech wartości:

| 0 | gotowy do szyfrowania |

| 1 | zaszyfrowany, oczekiwanie na wpłatę okupu |

| 2 | okup zapłacony, dane odszyfrowane |

W przypadku, kiedy flaga wynosi 0, następuje proces szyfrowania danych na wszystkich dyskach NTFS. Dane są zaszyfrowane za pomocą algorytmu Salsa20, z użyciem tajnego klucza oraz wartości nonce umieszczonych w konfiguracji. Ponadto, następuje utworzenie pliku \EFI\Microsoft\Boot\counter, który zawiera informacje na temat liczby zaszyfrowanych sektorów.

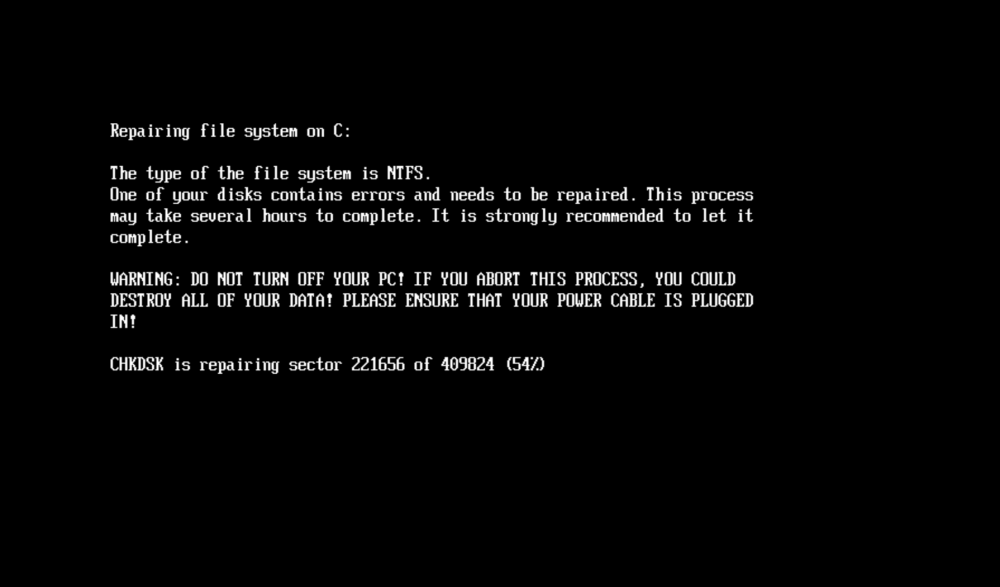

Z punktu widzenia użytkownika wyświetlony zostaje komunikat, imitujący systemową funkcję CHKDSK, która z pozoru naprawia uszkodzone sektory. W rzeczywistości malware szyfruje dane ofiary.

Należy podkreślić, że zaszyfrowane zostają jedynie pliki MFT na partycjach systemowych NTFS. Bez nich system nie zna lokalizacji adresów plików na dysku, a co za tym idzie pliki te stają się praktycznie niedostępne. Co prawda można podjąć próbę odzyskania danych za pomocą specjalistycznych narzędzi z zakresu informatyki śledczej, jednak odzyskanie wszystkich plików jest nierealne.

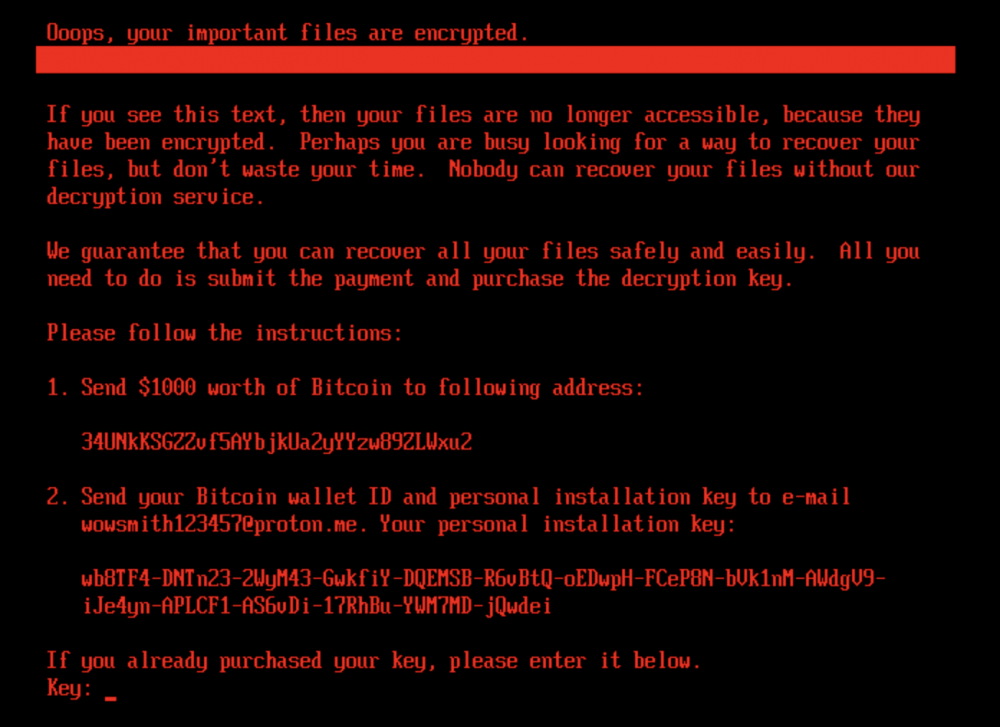

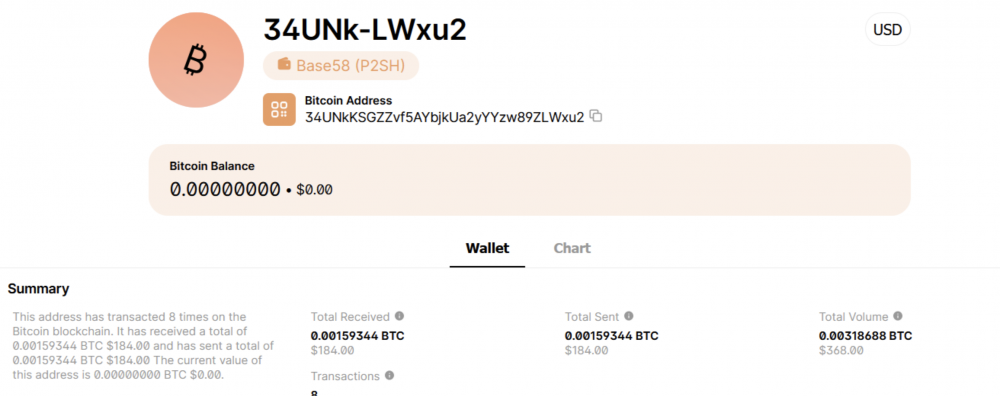

Po zakończeniu procesu szyfrowania, następuje ponowne uruchomienie systemu. W tym momencie flaga przyjmuje wartość 1 (dysk został zaszyfrowany), a ofierze wyświetlana jest notatka z żądaniem okupu – 1000 USD w Bitcoinach. Przelew należy wykonać na adres portfela 34UNkKSGZZvf5AYbjkUa2yYYzw89ZLWxu2.

Obecnie, na portfelu nie znajdują się środki, jednak analiza adresu portfela wskazała, że uczestniczył on w 8 transakcjach o łącznej kwocie 183,32 USD.

Ekran z żądaniem okupu przedstawia sposób na odzyskanie danych. W momencie zapłaty okupu istnieje szansa na otrzymanie klucza deszyfrującego, którego dane należy wpisać w polu Key. Po wprowadzeniu klucza malware rozpoczyna weryfikację poprawności danych. Jeżeli dane klucza są prawidłowe (próba odszyfrowania pliku \EFI\Microsoft\Boot\verify zakończyła się sukcesem) flaga zmienia wartość na 2, a następnie rozpoczyna się proces deszyfracji danych.

Po odszyfrowaniu danych następuje przywrócenie oryginalnych plików rozruchowych \EFI\Microsoft\Boot\bootmgfw.efi oraz \EFI\Boot\bootx64.efi z pliku kopii zapasowej utworzonej wcześniej podczas procesu instalacji, tj.: \EFI\Microsoft\Boot\bootmgfw.efi.old. Kopia ta nie jest zaszyfrowana.

Po zakończeniu procesu przywracania danych wyświetlony zostaje komunikat z prośba o ponowne uruchomienie systemu.

Jeżeli proces deszyfracji zakończy się sukcesem, ofiara odzyskuje dostęp do swoich plików.

UEFI Secure Boot – po co go łamać skoro można ominąć

Warto zwrócić uwagę na sposób, w jaki atakujący omijają mechanizm UEFI Secure Boot. UEFI Secure Boot jest mechanizmem bezpieczeństwa, który weryfikuje podpisy cyfrowe komponentów biorących udział w uruchamianiu urządzenia (bootloader, sterowniki, itp.). Jego celem jest uniemożliwienie wykonania nieautoryzowanego kodu podczas startu systemu (np. rootkit, bootkit). Akceptowalne są jedynie komponenty posiadające ważny certyfikat, wystawiony np. przez Microsoft, OEM.

Sposób na ominięcie zabezpieczeń pojawił się w 2024 roku (CVE-2024-7344) w wyniku wykrycia luki w implementacji UEFI. Podatność ta umożliwia załadowanie do pamięci oraz wykonanie niepodpisanego kodu znajdującego się w pliku cloak.dat na partycji EFI. Schemat ataku wygląda następująco:

- Zainstalowanie złośliwego bootkita na partycji EFI.

- Podmiana oryginalnego bootloadera systemu – bootmgfw.efi na zmodyfikowaną wersji reloader.efi.

Reloader.efi odpowiada za przeszukiwanie partycji EFI w poszukiwaniu pliku cloak.dat.

- Po wykryciu pliku następuje załadowanie zawartego w niej złośliwego kodu przy użyciu autorskich implementacji boot-services, pomijając standardowe mechanizmy weryfikacji podpisu cyfrowego pliku (mechanizm weryfikacji podpisu jest pominięty, ponieważ malware nie korzysta z systemowych funkcji LoadImage, StartImage).

- W ten sposób następuje uruchomienie złośliwego kodu, pomimo włączonej opcji Secure Boot.

W najnowszych wersjach systemu podatność ta została naprawiona.

HybridPetya można zdefiniować jako niebezpieczne połączenie ransomware oraz bootkita. Co prawda istnieje teoretyczna szansa na odzyskanie danych, jednak nie można wykluczyć, iż jego głównym zadaniem jest uszkodzenie infrastruktury ofiary. Do tej pory nie odnotowano jego praktycznego użycia, jednak nie można wykluczyć, iż w przyszłości może zostać wykorzystany w kampaniach grup cyberprzestępczych.

Zalecamy zachować czujność oraz na bieżąco przeprowadzać wymagane aktualizacje.

Źródło: welivesecurity.com, thehackernews.com

~_secmike

No proszę, uczciwi złodzieje. Nawet deszyfrują pliki po otrzymaniu płatności i usuwają wirusa z kompa. Z reguły z tego co widziałem, szyfrowanie plików to była ściema żeby wymusić okup a tak naprawdę były one nieodwracalnie niszczone :D

Ja sie spotkałem u znajomych z kilka lat temu, że po za płaceniu okupu, dostali kod, który odszyfrował im dane.

Wszystko odzyskali, czyli w tym wypadku nie zniszczyli tych danych.

Takie wirusy roznoszą się wśród komputerów firmowych, u grup znajomych czy związanych w inny sposób. W interesie twórcy wirusa jest, żeby pokazać, że są się odzyskać dane i zachęcić resztę do zapłaty okupu

Secure boot to tylko scam przez Microsoft używany aby utrudnić instalacje innych systemów (np. linux)

No popacz, a ja używam Linuksy z UEFI. Ba, nawet swoje certy wkładam do PK, KEK, db.

Zawsze możesz wyłączyć UEFI w BIOS.

Jak dobrze, że te okropne, dziurawe BIOS-y, zostały zastąpione przez UEFI. He he :)

„Działa niezależnie od systemu operacyjnego”

No chyba zależnie, bo z tego co piszesz to problem jest na Windows.